Pwn(绕过canary保护机制)

canary

canary保护机制是随机生成一个4字节整数。放在EBP前面。和一个地址里。。

2020-01-03

,

3 min read

Pwn(整数溢出漏洞)

漏洞介绍

整数就是没有小数的数字

在计算机中。有符号数用二进制表示。表示负数的时候。将二进制最高为来表示数字的符号,最高为是1就是负数。最高位是0就表是正数

2020-01-03

,

4 min read

Mysql REGEXP正则注入

过滤源码如下:

$black_list = "/limit|by|substr|mid|,|admin|benchmark|like|or|char|union|substring|select|greatest|%00|\'|=| |in|<|>|-|\.|\(\)|#|and|if|database|users|where|table|concat|insert|join|having|sleep/i";

If $_POST['passwd'] === admin's password,

Then you will get the flag;

2020-01-02

,

1 min read

[GXYCTF2/SUCTF/INCTF](命令执行Bypass)

进入页面。就一个框。输入IP。就想到DVWA的命令注入。一般就&,&&,||,|,;执行命令

2020-01-02

,

7 min read

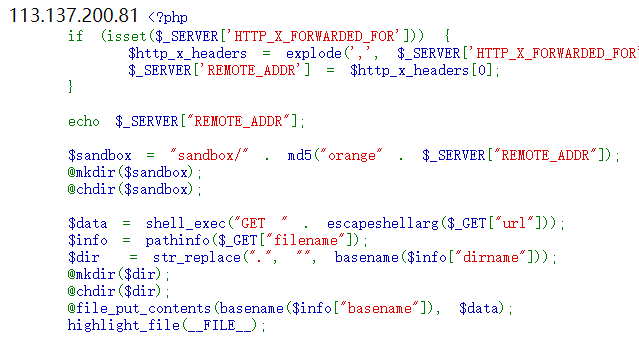

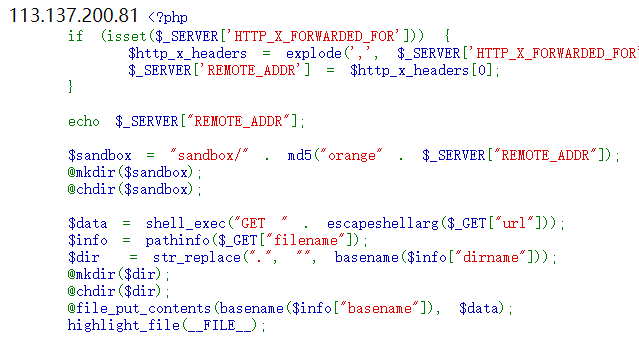

GET命令执行漏洞[HITCON 2017]SSRFme

源码如下

分析代码

1.

首先就是根据IP。创建个沙盒文件夹

2020-01-02

,

3 min read

PHP phar反序列化

phar介绍

phar反序列化是利用phar://伪协议配合其他条件。进行反序列化

phar归档文件主要是用来将多个文件归档到一个文件。和压缩文件差不多。然后通过phar协议去解析文件

2020-01-02

,

6 min read

PHP Bypass open_basedir

简介

open_basedir用来限制用户可访问的目录。访问当前/var/www/html下

2020-01-02

,

1 min read

PHP无参数RCE

什么是无参数RCE,也就是不加参数只调用函数。远程执行代码

2020-01-02

,

6 min read