给出了源代码

import flask

<!-- more -->

import os

app = flask.Flask(__name__)

app.config['FLAG'] = os.environ.pop('FLAG')

@app.route('/')

def index():

return open(__file__).read()

@app.route('/shrine/<path:shrine>')

def shrine(shrine):

def safe_jinja(s):

s = s.replace('(', '').replace(')', '')

blacklist = ['config', 'self']

return ''.join(['{{% set {}=None%}}'.format(c) for c in blacklist]) + s

return flask.render_template_string(safe_jinja(shrine))

if __name__ == '__main__':

app.run(debug=True)

一眼就看到FLAG。用os.environ取出Linux系统中的FLAG变量。赋值给了app.config

那么我们目标就是读app.config

接着又定义了shrine/path:shrine,当用户访问shrine/111的时候,就会输出111

就存在ssti漏洞。

这个值会经过一个黑名单以及替换,过滤了(),config,self

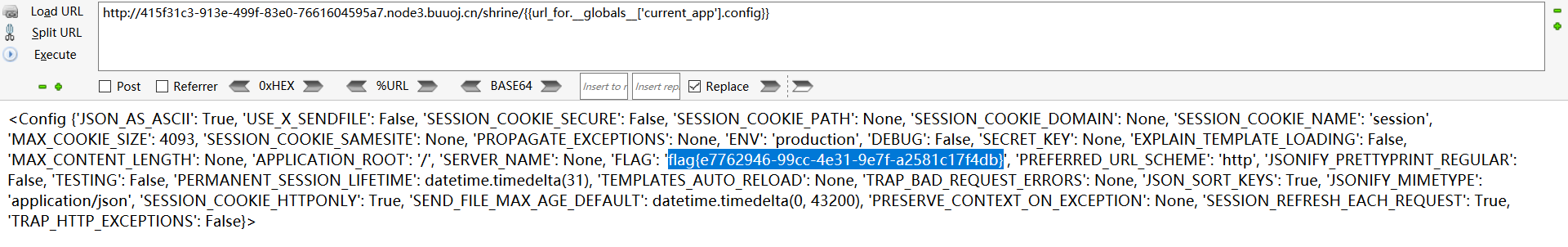

构造payload。不适用黑名单内的字符。读取app.config

判断模板类型:

大概可以知道是jinja2或者Twig

一般我们读取config都是直接{{config}}。就能读取到配置文件

但是这里过滤了config。我们只能通过其他入手

然而bypass黑名单内执行命令。我试了下requests对象绕过。也不行

在flask中有4中全局变量

1:current_app

代表当前flask程序实例

2:g

g作为flask程序全局的一个临时变量。充当媒介的功能

3:requests对象

客户端发送的HTTP请求内容

4:session

用户会话

在这题中。有点关系的。也就current_app了。因为g是个临时变量。等会就没了。而current_app是flask的实例。也就是说。所有和flask有关的。都会放在current_app里面

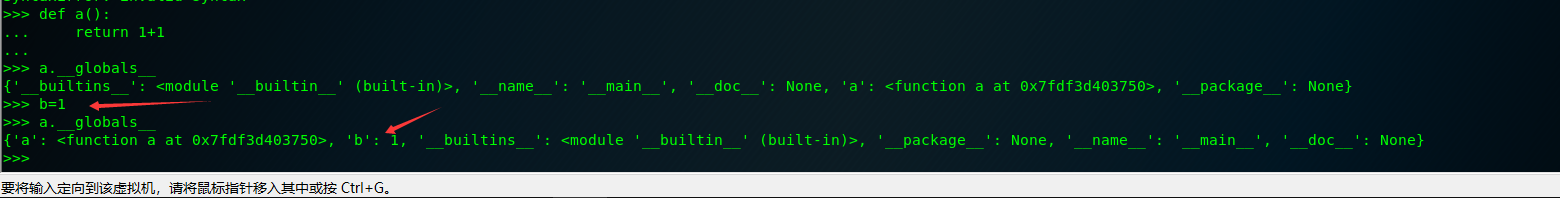

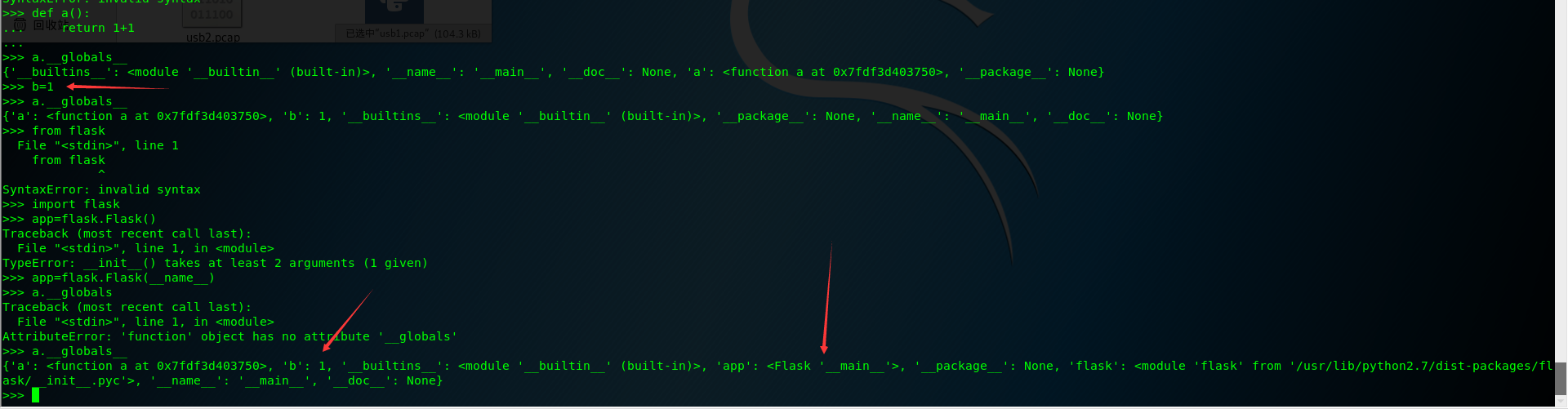

那么怎么调用呢。这个current_app既然是个变量。那一定会在globals里面。因为globals是python中所有变量的集合

注意。这里我们只能通过函数去调用__globals__。获得所有全局变量

搜下flask的自带函数

https://blog.csdn.net/enjolras_fuu/article/details/82229073

get_flashed_messages()和url_for()函数

由于current_app代表的flask的实例。那么就相当于之前定义的app = flask.Flask(name)

直接.config读取所有变量