一开始。ha1师傅发了个站。开冲

是个基于thinkphp的cms。

并没有关debug。访问admin就是后台

搜了下是tpay cms 然而没啥洞。

通过访问根目录报错。知道这是thinkphp5.0.24也无果。

然后搜了下指纹。发现了同样用了这个CMS的站。用test.com表示

test.com同样没关debug。5.0.23可以RCE一把梭

直接curl反弹shell

开始很多端口。

80 一开始的Web www用户

8888 宝塔Linux root用户

3306 Mysql

6379 Redis Redis用户

....

先搜集一波各种密码

Mysql root password1

blog password1

Redis 空密码

这里很多密码都是同一个。尝试root密码。成功。欸。然后之前开了很多的端口。密码都是这个。

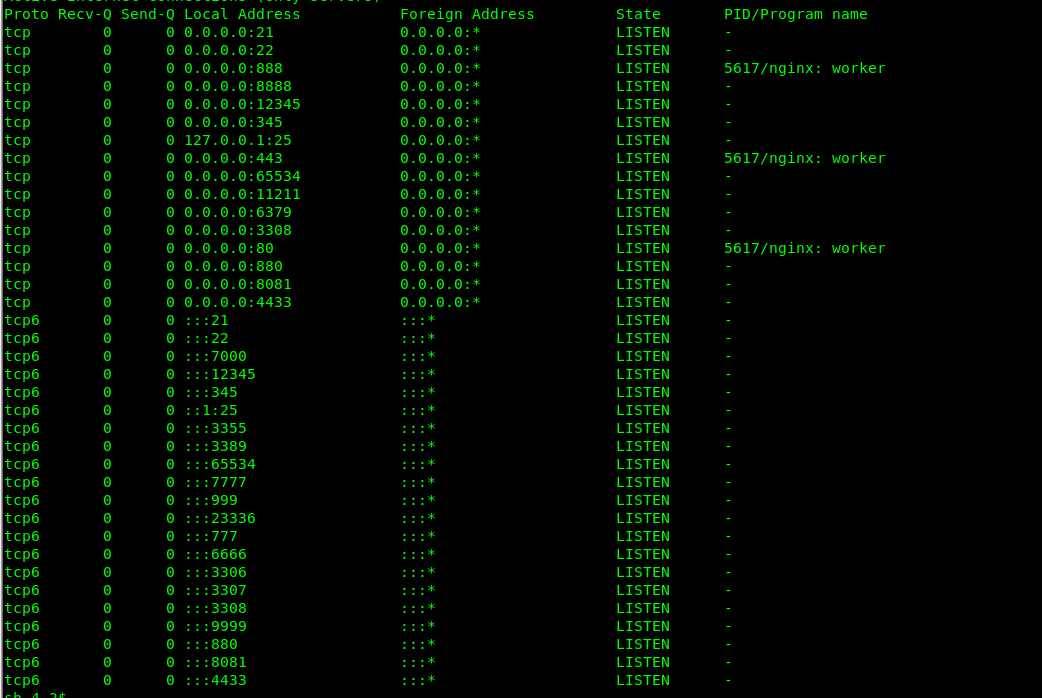

以root用户查看下端口

tcp 0 0 0.0.0.0:21 0.0.0.0:* LISTEN 3493/pure-ftpd (SER

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 3454/sshd

tcp 0 0 0.0.0.0:888 0.0.0.0:* LISTEN 5615/nginx: master

tcp 0 0 0.0.0.0:8888 0.0.0.0:* LISTEN 7698/python

tcp 0 0 0.0.0.0:12345 0.0.0.0:* LISTEN 1217/sshd

tcp 0 0 0.0.0.0:345 0.0.0.0:* LISTEN 694/su

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 4201/master

tcp 0 0 0.0.0.0:443 0.0.0.0:* LISTEN 5615/nginx: master

tcp 0 0 0.0.0.0:65534 0.0.0.0:* LISTEN 31571/su

tcp 0 0 0.0.0.0:11211 0.0.0.0:* LISTEN 22561/memcached

tcp 0 0 0.0.0.0:6379 0.0.0.0:* LISTEN 19542/redis-server

tcp 0 0 0.0.0.0:3308 0.0.0.0:* LISTEN 3095/sshd

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 5615/nginx: master

tcp 0 0 0.0.0.0:880 0.0.0.0:* LISTEN 13794/python

tcp 0 0 0.0.0.0:8081 0.0.0.0:* LISTEN 868/sshd

tcp 0 0 0.0.0.0:4433 0.0.0.0:* LISTEN 13794/python

在数据库中。有得到了一个用户名username1

。那么利用这个用户名username1+password1即可登陆这个服务器上的大部分Web。

他貌似还挂了frp。可以日内网

停手跑路跑路