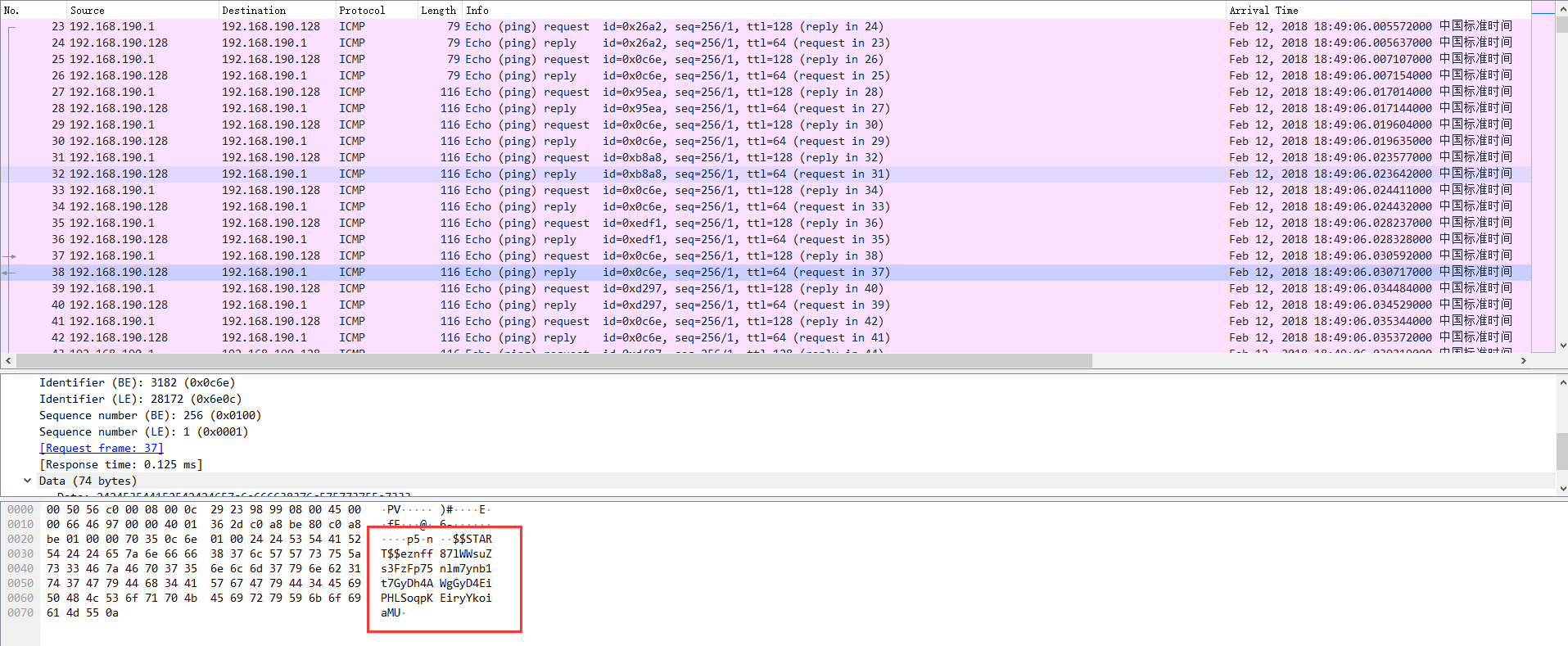

题目就给了个数据包。一个HTTP请求。not_flag.zip返回304

其他都是icmp。icmp末尾都有数据

用工具。将其全部拖出来

tshark -r out.pcap -T fields -e data > 1.txt

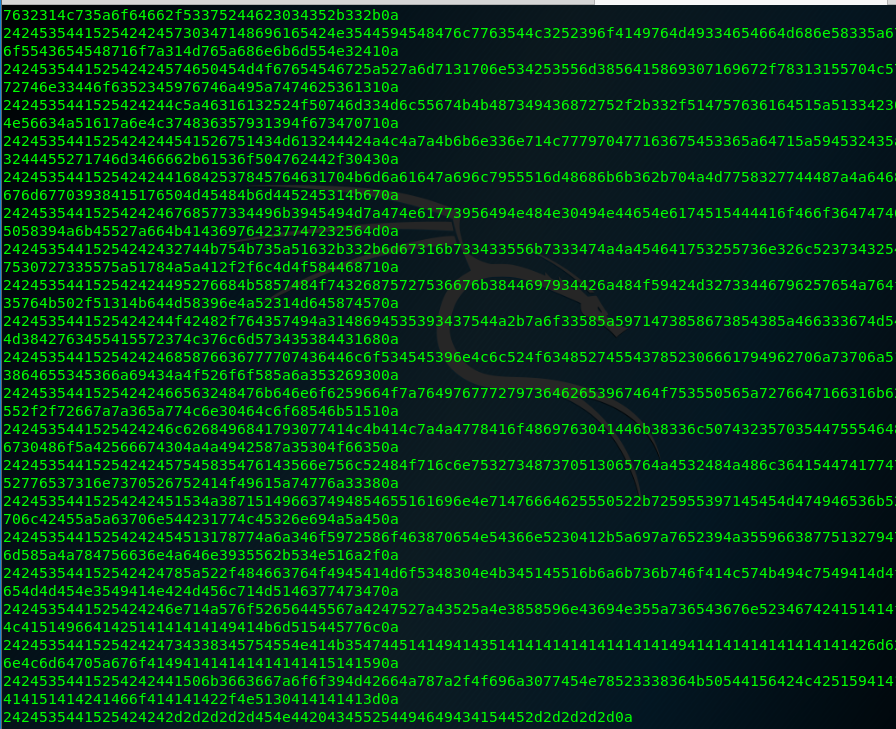

去重

uniq 1.txt>2.txt

都是16进制数据。写个脚本。变成字符

file=open('2.txt','r');

data=''

for i in file.readlines():

data+=i.replace('\n','')

data2=''

for i in range(0,len(data),2):

data2+=chr(int('0x'+data[i]+data[i+1],16)).replace('\n','')

print(data2.replace('$$START$$',''))

首先去掉\n放在data里面。然后转换为10进制。再转换字符。去掉\n。每条数据前面都有$$START$$开头。去掉

得到3.txt,明显是Base64。解码

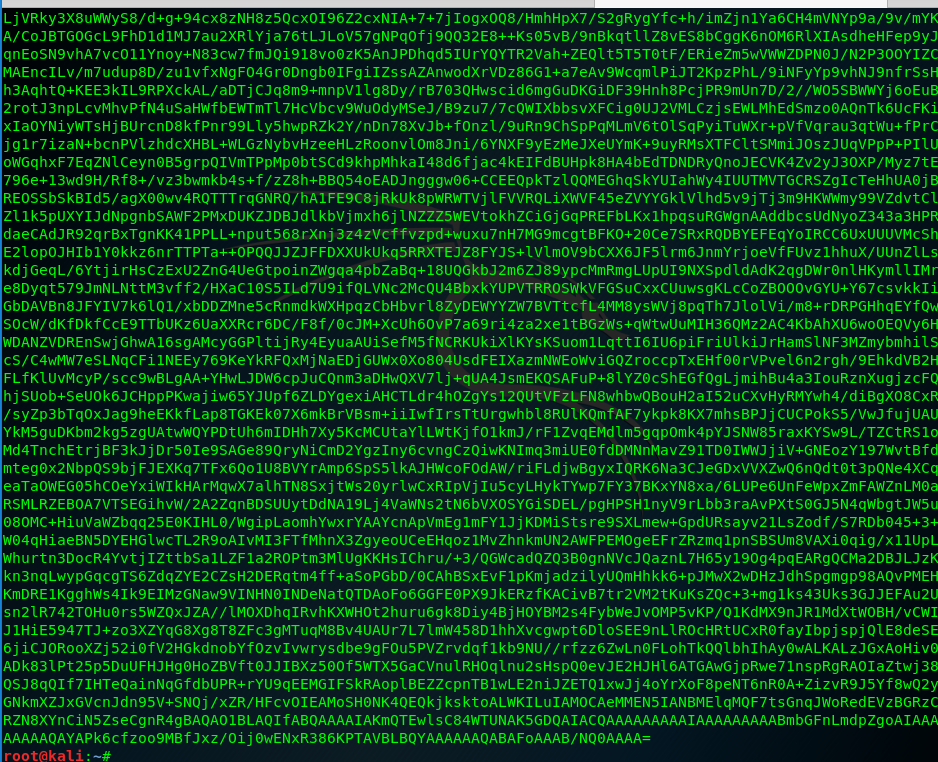

import base64

file=open('3.txt','r')

data=''

for i in file.readlines():

data+=i.replace('\n','')

file.close()

file=open('4.txt','w')

file.write(base64.b64decode(data))

PK开头的乱码。改为zip后缀。解压。得到flag.gif图片

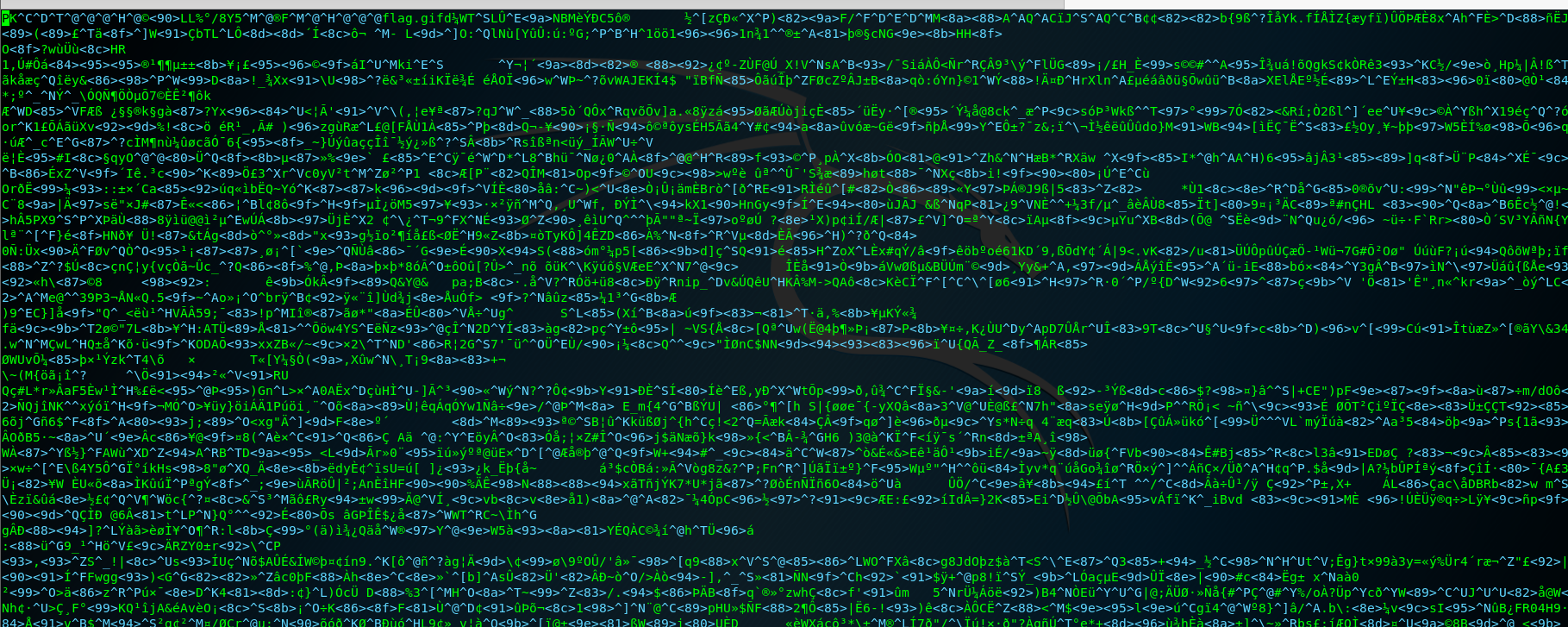

分帧。并没有什么东西。writeup看一下。

原来是时间隐写。并不知道这是什么

identify -format "%T" flag.gif

通过identify工具。将时间输出

2050502050502050205020202050202020205050205020502050205050505050202050502020205020505050205020206666

将20转换为0。50转换为1

二进制转字符串得到mD5_1t

md5加密提交