题目给了一个memory.img

root@kali:/# file memory.img

memory.img: data

结合文件名。内存取证

用volatility神器

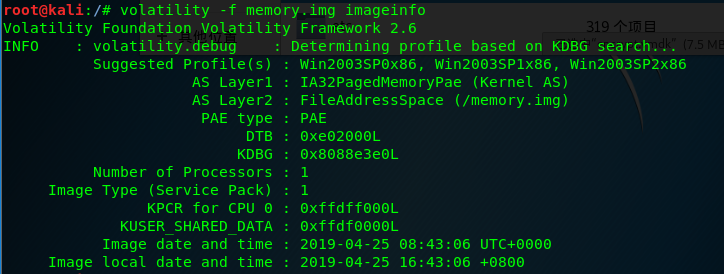

首先看文件的profile

volatility -f memory.img imageinfo

可以看到目标可能是2003SP0/1/2x86操作系统

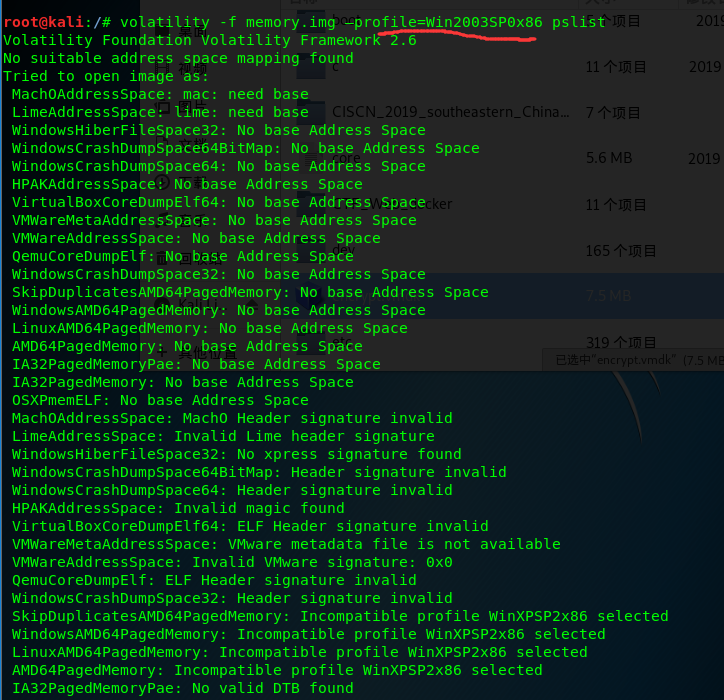

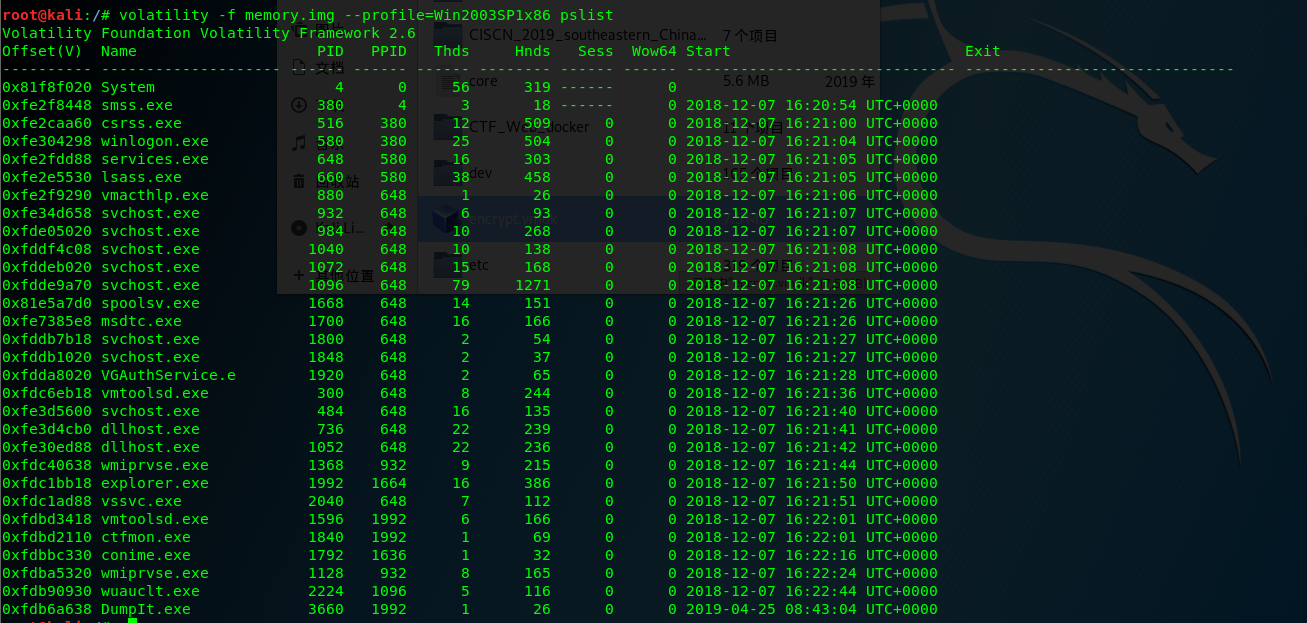

查看下进程

volatility -f memory.img --profile=Win2003SP1x86 pslist

用profile指定目标版本。当版本错误时。就没东西

Dumptit.exe是个啥。。

根据PID将它从内存中取出来

volatility -f memory.img --profile=Win2003SP1x86 memdump -p1992 --dump-dir=./

得到1992.dmp

不能正常打开。用foremost提取文件

foremost 1992.dmp

audit.txt是报告。提取了哪些文件什么。的我们主要看gif和png和zip

扫出两个二维码。和两张图。都是一样的。

扫描二维码得到了

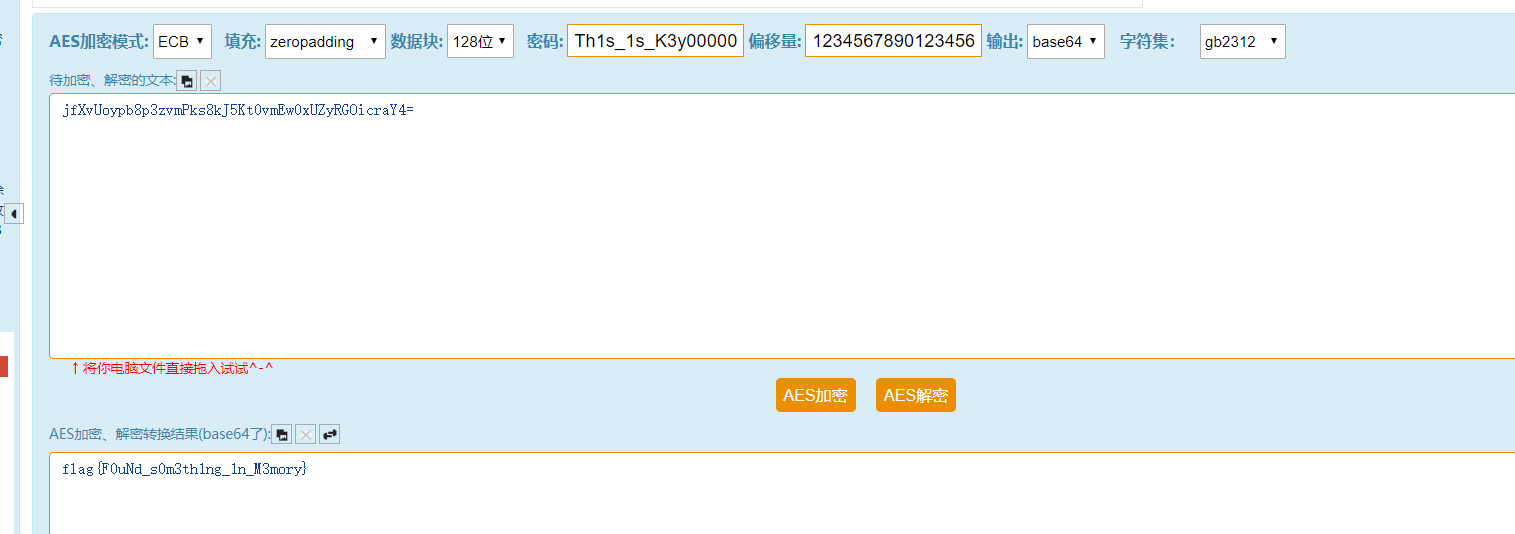

jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

另一张图提示:

key:Th1s_1s_K3y00000

iv:1234567890123456

很快就想到了AES。当初做360的流量分析题。这个key和iv印象很深

拿到flag

更多volatility的选项:

iehistory //IE历史纪录

filescan //查找文件

cmdscan //cmd历史命令

pslist //查看进程