[pasecactf_2019]flask_ssti

不多说了。SSTI

{{1+1}}

//2

{{config}]}

//FLAG=-M7\x10w\x12`md\x07+d|\x0eI\x089\x03(D\x1a\x1b\t\x17 ;P4\x02U\x17Y%T/(\x17>G\x07\x1eG

//其他过滤了单引号。点。下划线。单个过滤的话。还能通过request.args去绕。这个一起过滤了。

2020-05-12

,

2 min read

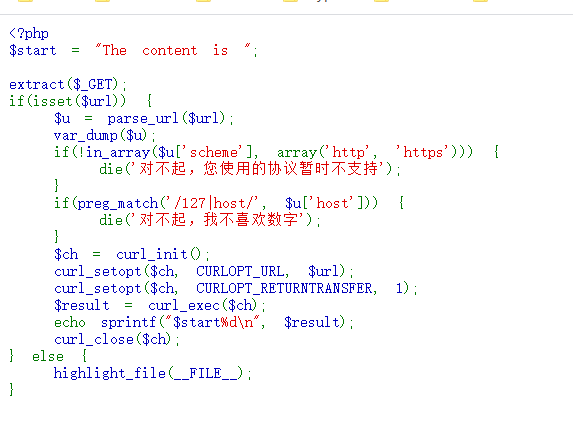

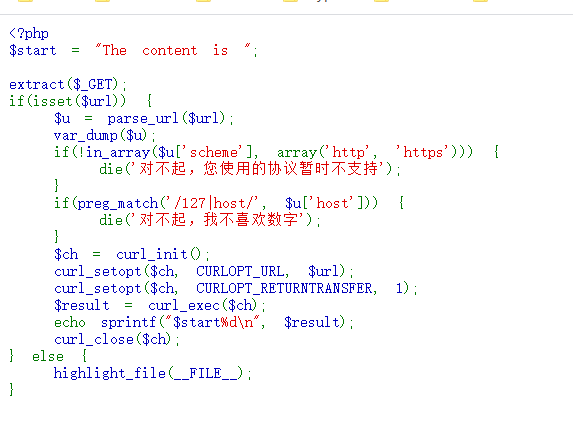

[Chaos Communication Camp 2019]PDFCreator

首先就github上源码。

在index.php末尾部分中看到如下代码

2020-05-04

,

2 min read

ctf473831530_2018_web_virink_web(php-fpm+rsync)

首先就是写shell。。。。

20长度写shell。。这个不多说了

2020-04-17

,

3 min read

[b01lers2020]Scrambled(python脚本编写)

cookie中存在transmissions字段

内容是kxkxkxkxshfd16kxkxkxkxsh

去除kxkxkxkxsh就剩下fd16

这个意思是。d是第flag的第16位。第15位是f

2020-04-16

,

1 min read

fmkq的简化版'如此木大'详解(SSRF。python格式化字符串)

首先是php的SSRF。

可以用进制绕过。

格式化字符串。用%1$s绕过

之后就是探测开放端口

2020-04-15

,

3 min read

[FireshellCTF2020]Caas(C语言编译器)

这题在imagin师傅的博客博客中看到过。

利用包含flag报错带出信息

2020-04-14

,

1 min read

[Byte Bandits CTF 2020]imgaccess2(任意文件读取.htaccess)

看着Y1ng师傅的博客复现一波

https://github.com/ByteBandits/bbctf-2020

docker环境就不说了docker-compose up -d 一把梭

2020-04-14

,

4 min read

SSRF打mysql(CTFSHOW红包题)

首先推荐一篇文章。复现都讲的很清楚了

https://paper.seebug.org/510/#03

这里我用kali做实验。

2020-04-12

,

1 min read