[DDCTF 2019]homebrew event loop

题目给出了源码。并且有购买points功能。其他没了

首先审计代码。删了部分代码

2020-03-17

,

6 min read

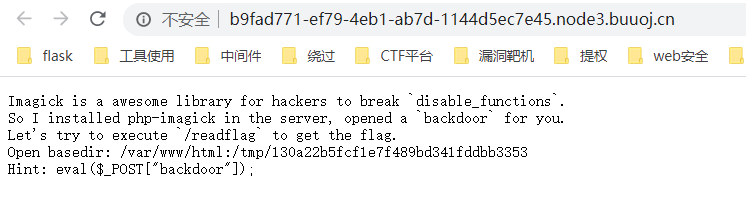

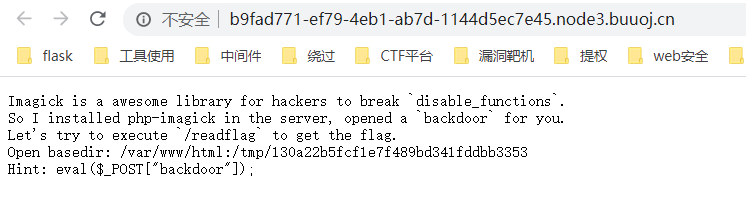

Wallbreaker_Easy(Bypass disable_function)

给出了webshell。并且/tmp/130a22b5fcf1e7f489bd341fddbb3353可写

有open_basedir限制目录。

2020-03-16

,

4 min read

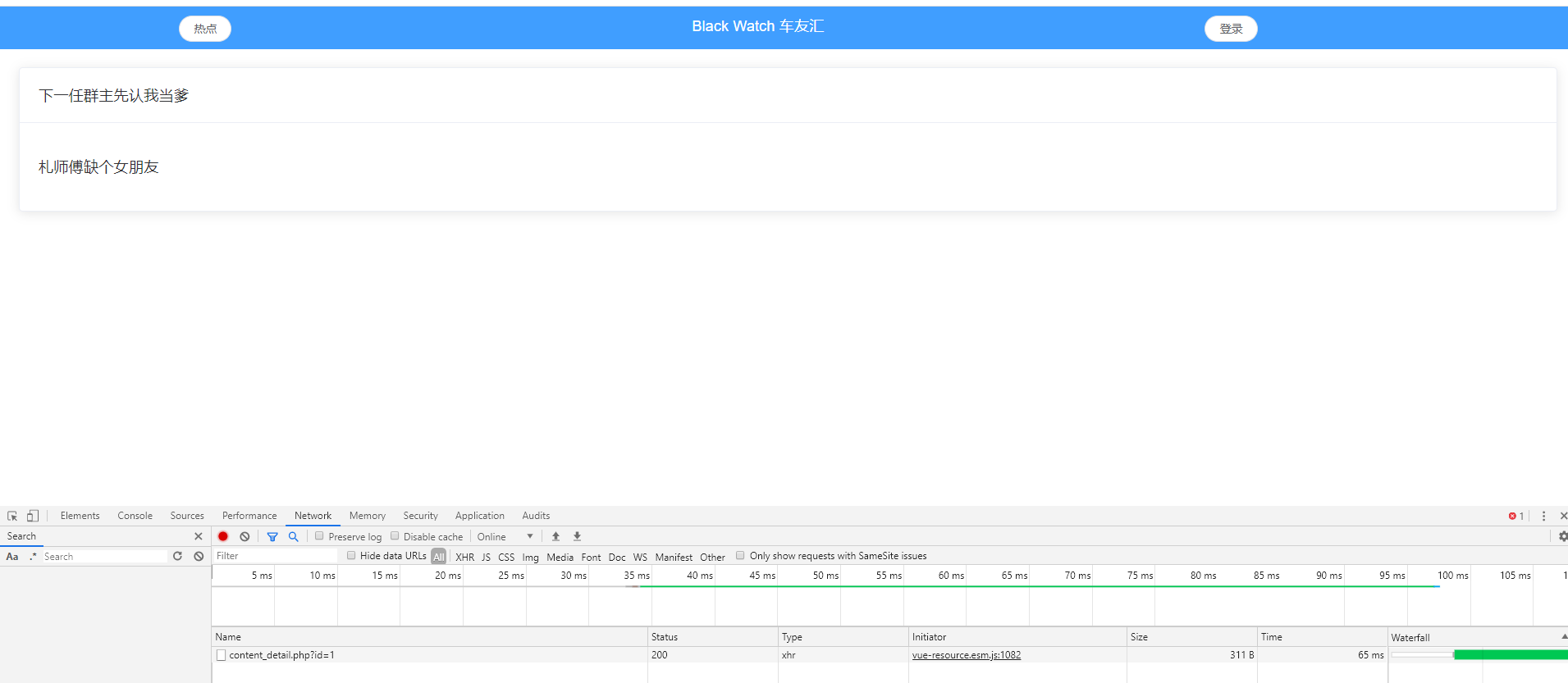

[网鼎杯2018]Unfinish(二次注入)

注入。需要邮箱。用户名。密码。

登陆。需要邮箱。密码

登陆后。会限制用户名

2020-03-15

,

2 min read

[SWPU2019]Web4(堆叠注入+Thinkphp审计)

注册界面关了。只有一个登陆。

普通的注入并没有啥效果。堆叠注入sleep执行了

以下是脚本

2020-03-13

,

2 min read

[RootersCTF2019]ImgXweb(session伪造)

有注册。登陆。文件上传功能

首先登陆处判断注入。并不存在

2020-03-12

,

1 min read

[HarekazeCTF2019]Avatar Uploader 1(图片判断差异)

这题进去登陆就一个上传。光看文字。得到以下信息

PNG图像。那么后缀名和mime得修改下

并且小于256KB.这个没啥关系

图像像素得小于256px*256px

2020-03-11

,

2 min read

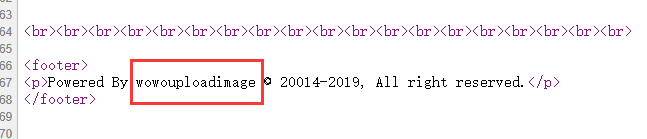

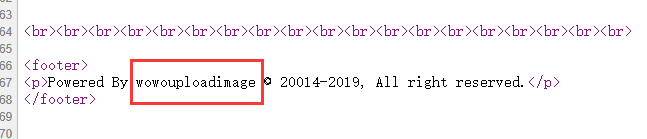

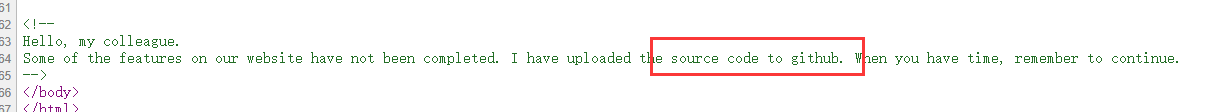

[安洵杯 2019]不是文件上传(代码审计)

主页就一个文件上传的点。右键源代码发现两个hint吧

2020-03-10

,

2 min read

[CISCN2019 华东北赛区]Web2(XSS绕过及CSP)

注册登陆就不说了。还有两个功能。一个是发表文章。还有一个是输入URL。管理员会访问

在我们发布文章的地址。有CSP

2020-03-09

,

3 min read

[强网杯 2019]Upload(thinkphp代码审计序列化)

就一个登陆。上传图片的功能。

扫下目录。有源码泄露。

是个TP5框架。找到主要的四个文件

2020-03-05

,

3 min read

ThinkPHP6 任意文件操作漏洞分析

当时i春秋的CTF有一题thinkphp6 任意文件写入getshell。现在来分析一下

2020-03-01

,

4 min read

[SUCTF 2018]annonymous(php lambda)

题目给出了源码

<?php

$MY = create_function("","die(`cat flag.php`);");

$hash = bin2hex(openssl_random_pseudo_bytes(32));

eval("function SUCTF_$hash(){"

."global \$MY;"

."\$MY();"

."}");

if(isset($_GET['func_name'])){

$_GET["func_name"]();

die();

}

show_source(__FILE__);

2020-02-28

,

1 min read

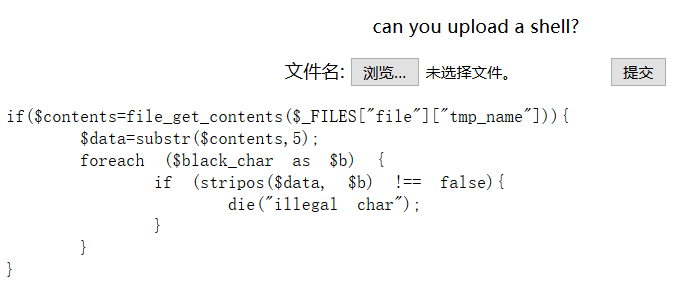

[SUCTF 2018]GetShell(无数字字母webshell)

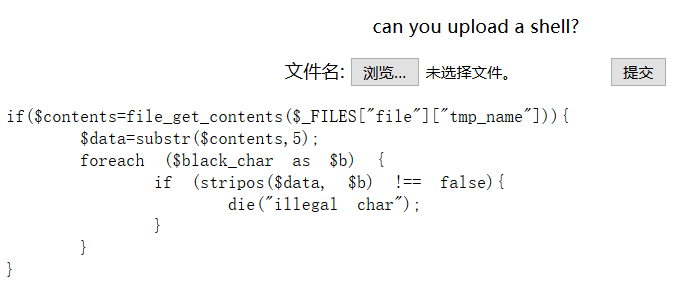

是一个文件上传功能

取文件内容第6位匹配黑名单($b)。但是我们并不知道$b内容是啥。只能通过fuzz

2020-02-15

,

10 min read