浅析Unicode安全

源于Black hat 2019的一个议题。刷题的时候也出现了这类知识点

https://i.blackhat.com/USA-19/Thursday/us-19-Birch-HostSplit-Exploitable-Antipatterns-In-Unicode-Normalization.pdf

然而。全英文。心累

Mysql REGEXP正则注入

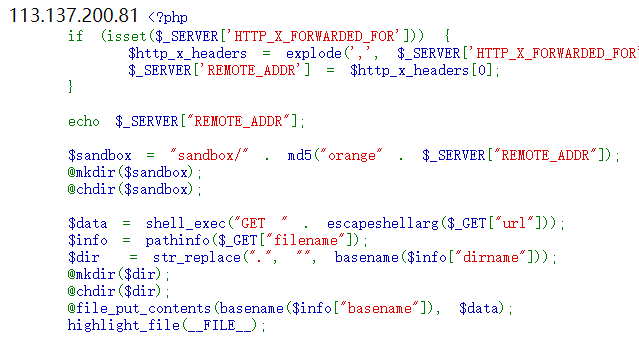

过滤源码如下:

$black_list = "/limit|by|substr|mid|,|admin|benchmark|like|or|char|union|substring|select|greatest|%00|\'|=| |in|<|>|-|\.|\(\)|#|and|if|database|users|where|table|concat|insert|join|having|sleep/i";

If $_POST['passwd'] === admin's password,

Then you will get the flag;

PHP phar反序列化

phar介绍

phar反序列化是利用phar://伪协议配合其他条件。进行反序列化

phar归档文件主要是用来将多个文件归档到一个文件。和压缩文件差不多。然后通过phar协议去解析文件