ctf473831530_2018_web_virink_web(php-fpm+rsync)

首先就是写shell。。。。

20长度写shell。。这个不多说了

2020-04-17

,

3 min read

[b01lers2020]Scrambled(python脚本编写)

cookie中存在transmissions字段

内容是kxkxkxkxshfd16kxkxkxkxsh

去除kxkxkxkxsh就剩下fd16

这个意思是。d是第flag的第16位。第15位是f

2020-04-16

,

1 min read

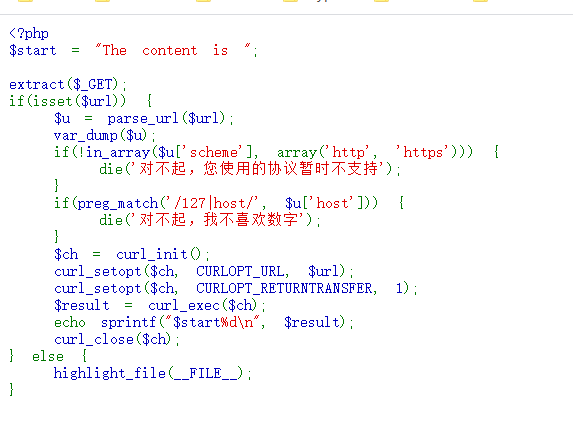

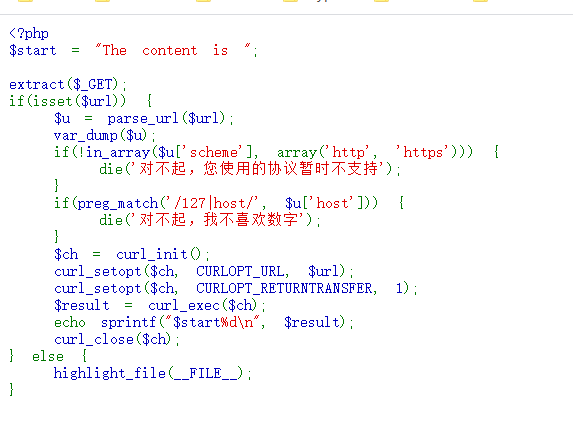

fmkq的简化版'如此木大'详解(SSRF。python格式化字符串)

首先是php的SSRF。

可以用进制绕过。

格式化字符串。用%1$s绕过

之后就是探测开放端口

2020-04-15

,

3 min read

[FireshellCTF2020]Caas(C语言编译器)

这题在imagin师傅的博客博客中看到过。

利用包含flag报错带出信息

2020-04-14

,

1 min read

[Byte Bandits CTF 2020]imgaccess2(任意文件读取.htaccess)

看着Y1ng师傅的博客复现一波

https://github.com/ByteBandits/bbctf-2020

docker环境就不说了docker-compose up -d 一把梭

2020-04-14

,

4 min read

SSRF打mysql(CTFSHOW红包题)

首先推荐一篇文章。复现都讲的很清楚了

https://paper.seebug.org/510/#03

这里我用kali做实验。

2020-04-12

,

1 min read

某入群题2

就一个登陆界面。目录也没扫出来。无源码泄露。

burp抓个包试试注入

输入单引号 返回请停止输入危险字符/单词!

用双引号试了下。没反应。应该就是单引号的注入

2020-04-11

,

2 min read

[PwnThyBytes 2019]Baby_SQL(session+sql注入)

source.zip得到源码。开始审计

在index.php中。对所有输入进行了addslashes转义。

在login.php中

2020-04-08

,

2 min read

typecho反序列化复现

之前在MRCTF还是WUST上有个typecho的反序列化来着。只做到了SSRF。现在来复现下

2020-04-06

,

3 min read

[CISCN2019 总决赛 Day1 Web4]Laravel1(反序列化)

u1s1。BUU一分题太顶了

这题。看了好久WP的情况下才复现。。。

涉及类的知识有点多。命名空间。继承。接口。啥的

2020-04-04

,

2 min read

[PWNHUB 公开赛 2018]傻 fufu 的工作日(上传差异绕过)

访问index.php.bak得到index.php的源码

<?php /* PHP Encode by http://Www.PHPJiaMi.Com/ */error_reporting(0);ini_set("display_errors", 0);if(!defined('jnggfmpt')){define('jnggfmpt',__FILE__);if(!function_exists("鯒仅熫")){functi.省略。。。。。。

可以看出这是个phpjiami的加密文件。得解密

2020-04-01

,

6 min read

[NCTF2019]phar matches everything(phar反序列化)

这题得从github上下源码。

进入web。有两个功能。一个是判断文件类型。一个是文件上传。配合源码。分析一下

文件上传:

2020-03-31

,

2 min read