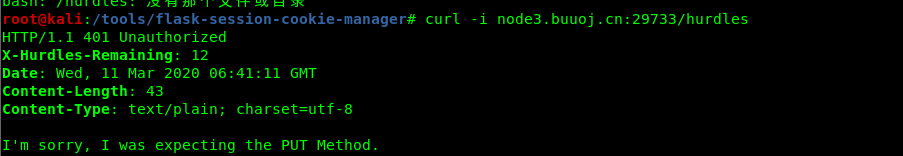

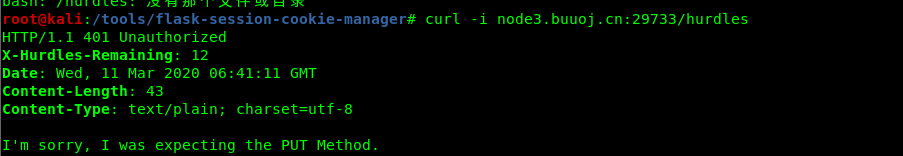

[BSidesCF 2020]Hurdles(HTTP请求中的各项值)

You'll be rewarded with a flag if you can make it over some /hurdles.

请求/hurdles

2020-03-11

,

3 min read

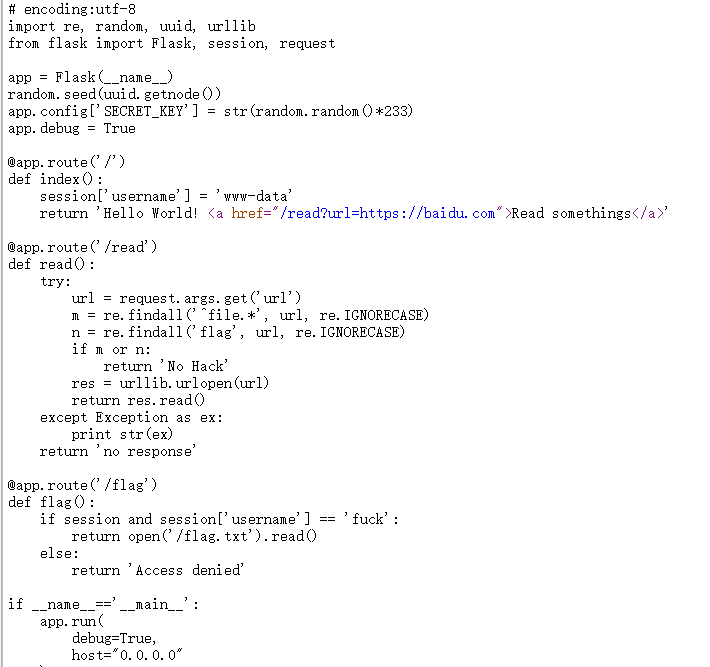

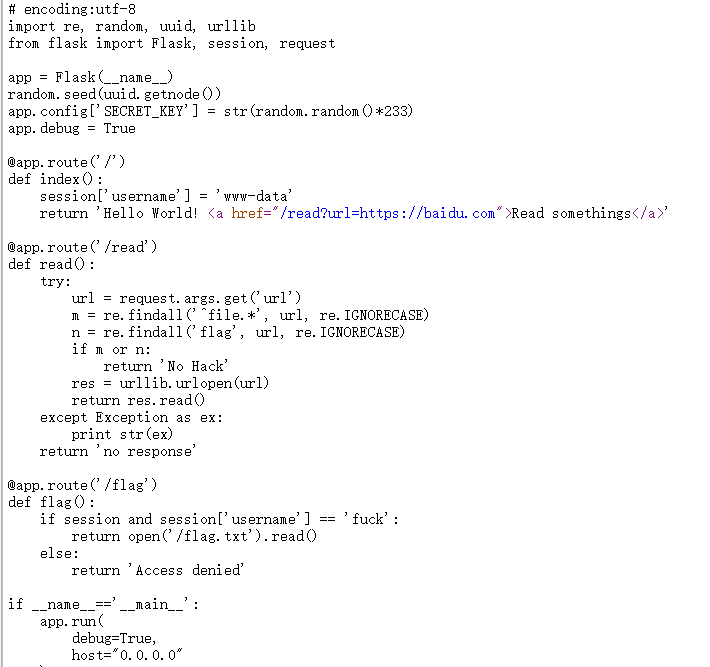

[CISCN2019 华东南赛区]Web4(flask伪造sessin)

任意文件读取。这个就不说了

读取/proc/self/environ得到路径/app

读取/app/app.py得到源码

2020-03-11

,

1 min read

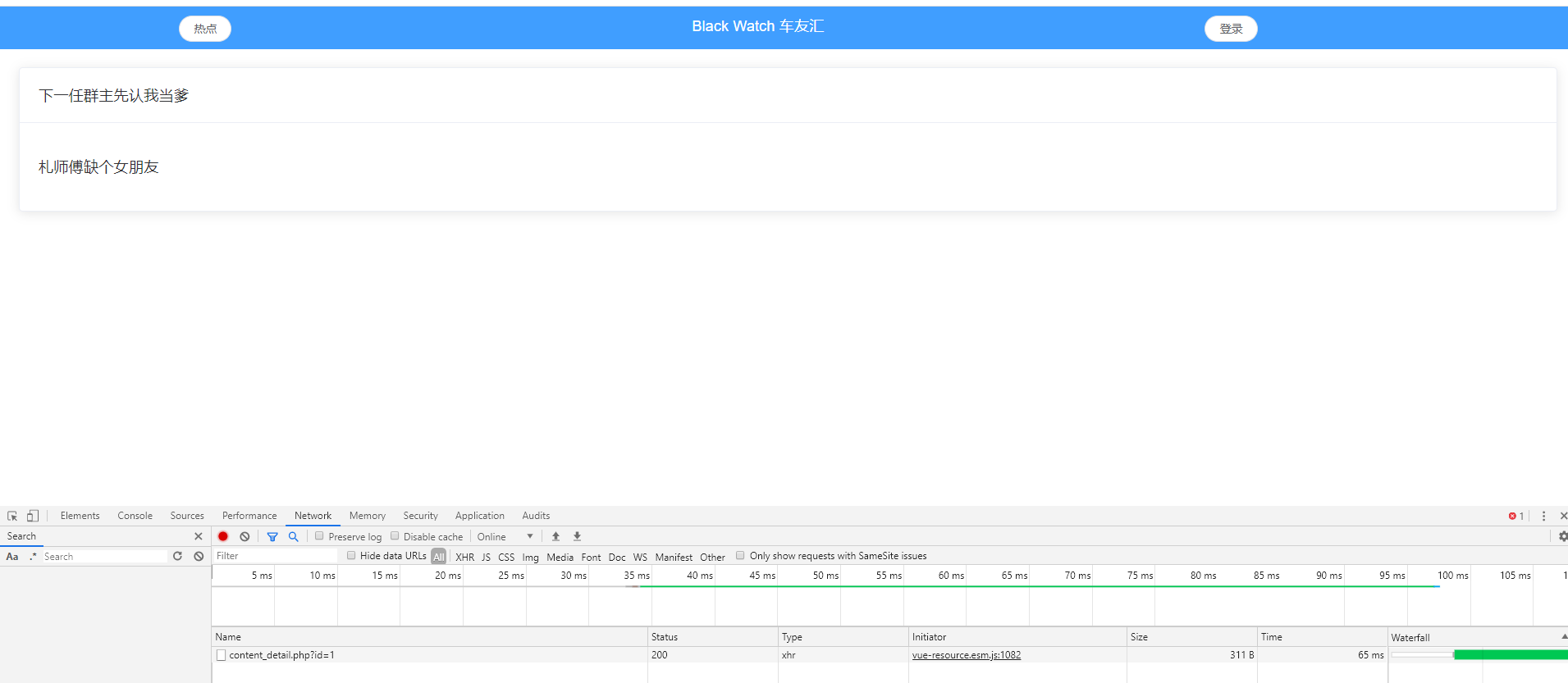

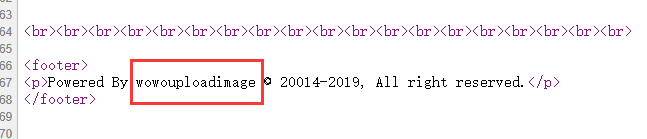

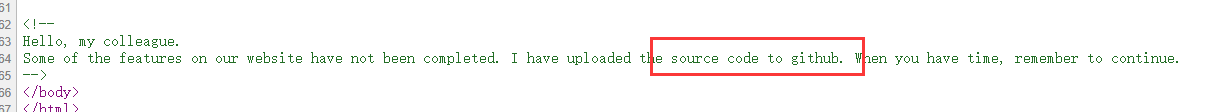

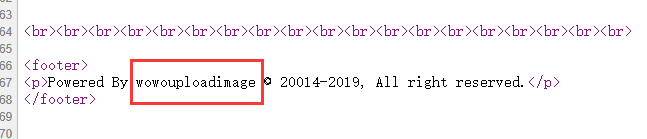

[安洵杯 2019]不是文件上传(代码审计)

主页就一个文件上传的点。右键源代码发现两个hint吧

2020-03-10

,

2 min read

[CISCN2019 华东北赛区]Web2(XSS绕过及CSP)

注册登陆就不说了。还有两个功能。一个是发表文章。还有一个是输入URL。管理员会访问

在我们发布文章的地址。有CSP

2020-03-09

,

3 min read

2020/3/9日常刷题~~~~~

[ACTF新生赛2020]base64隐写

base64隐写。脚本一把梭

2020-03-09

,

2 min read

[强网杯 2019]Upload(thinkphp代码审计序列化)

就一个登陆。上传图片的功能。

扫下目录。有源码泄露。

是个TP5框架。找到主要的四个文件

2020-03-05

,

3 min read

2020/3/5日常划水~~~~

[RoarCTF2019]黄金6年

题目给了MP4。日常右键详细信息。hex查看

发现末尾有个base64

2020-03-04

,

2 min read

ThinkPHP6 任意文件操作漏洞分析

当时i春秋的CTF有一题thinkphp6 任意文件写入getshell。现在来分析一下

2020-03-01

,

4 min read

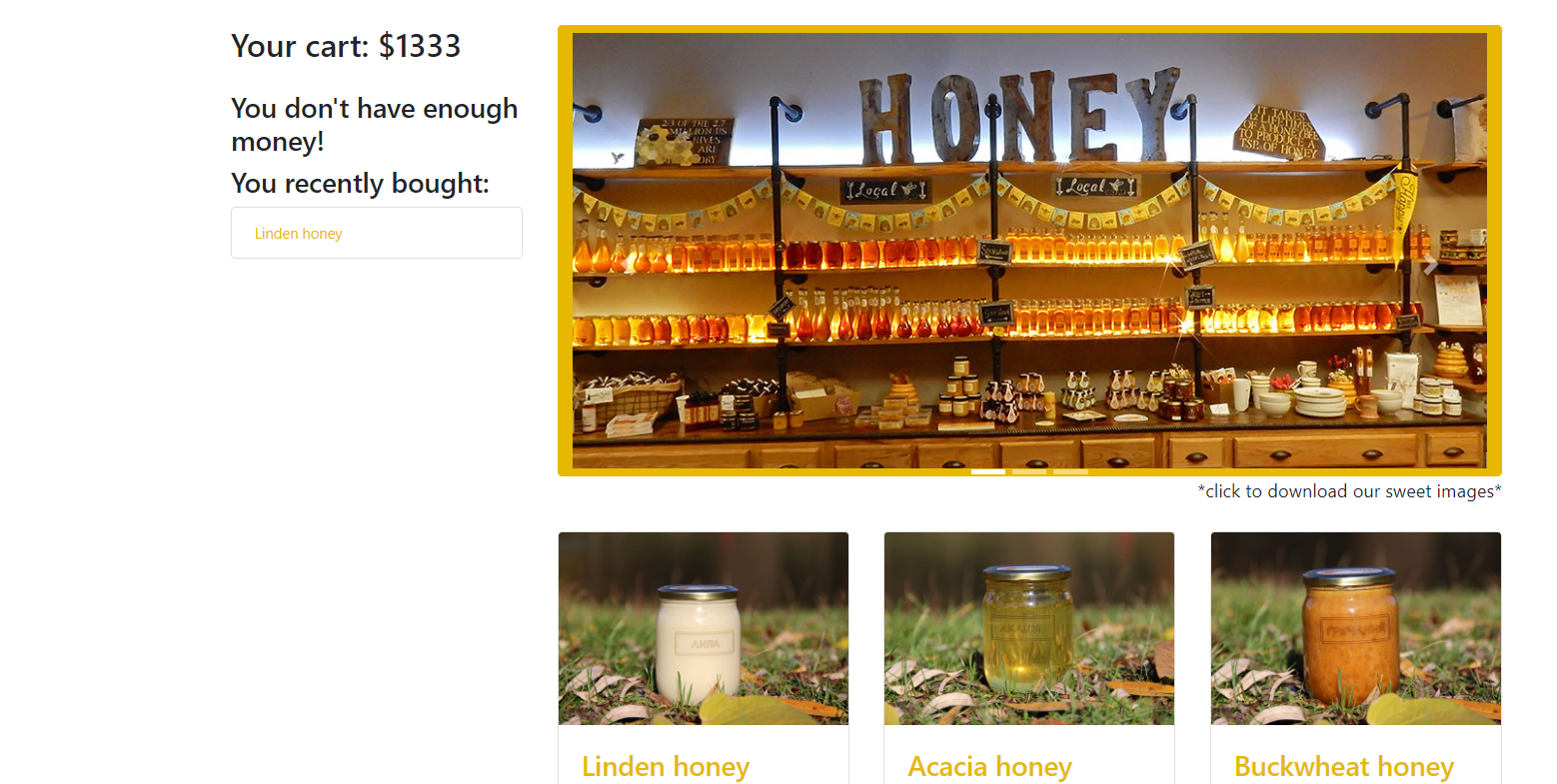

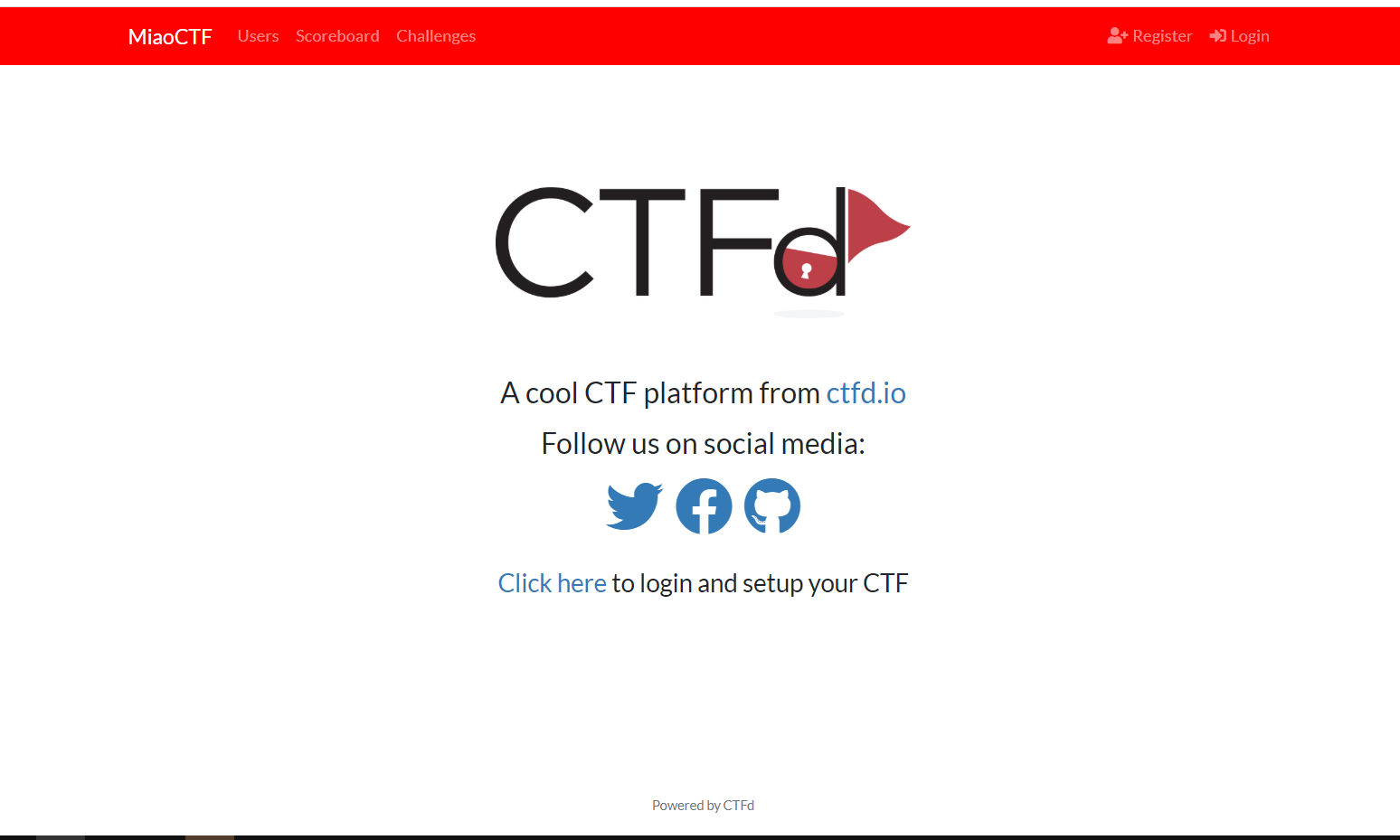

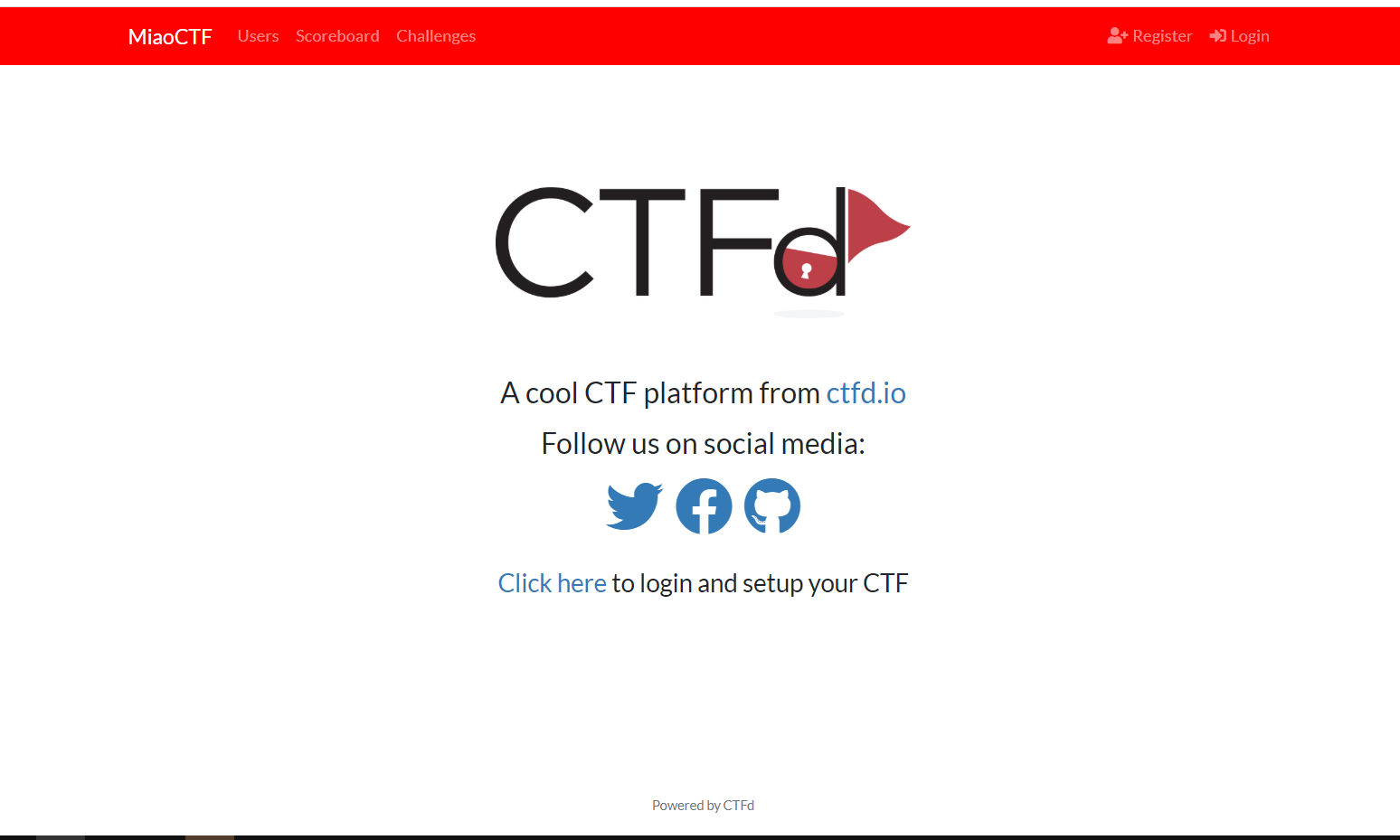

[V&N2020 公开赛]HappyCTFd/CHECKIN/TimeTravel

HappyCTFd

登陆进去是个CTFD(一个开源的CTF平台)界面。

2020-02-29

,

4 min read

[SUCTF 2018]annonymous(php lambda)

题目给出了源码

<?php

$MY = create_function("","die(`cat flag.php`);");

$hash = bin2hex(openssl_random_pseudo_bytes(32));

eval("function SUCTF_$hash(){"

."global \$MY;"

."\$MY();"

."}");

if(isset($_GET['func_name'])){

$_GET["func_name"]();

die();

}

show_source(__FILE__);

2020-02-28

,

1 min read