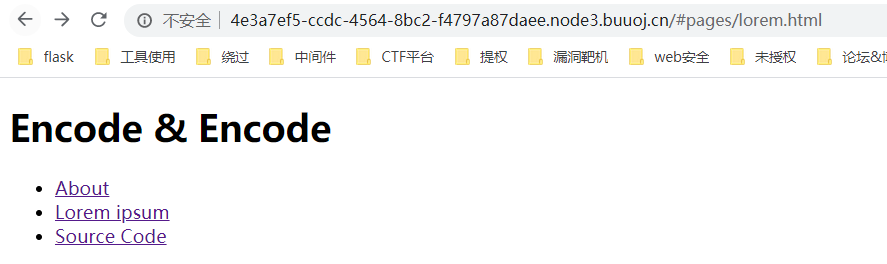

安恒月赛SSTI的新姿势

这题SSTI。过滤了点和下划线

writeup在此https://www.gem-love.com/ctf/1799.html

2020-02-27

,

2 min read

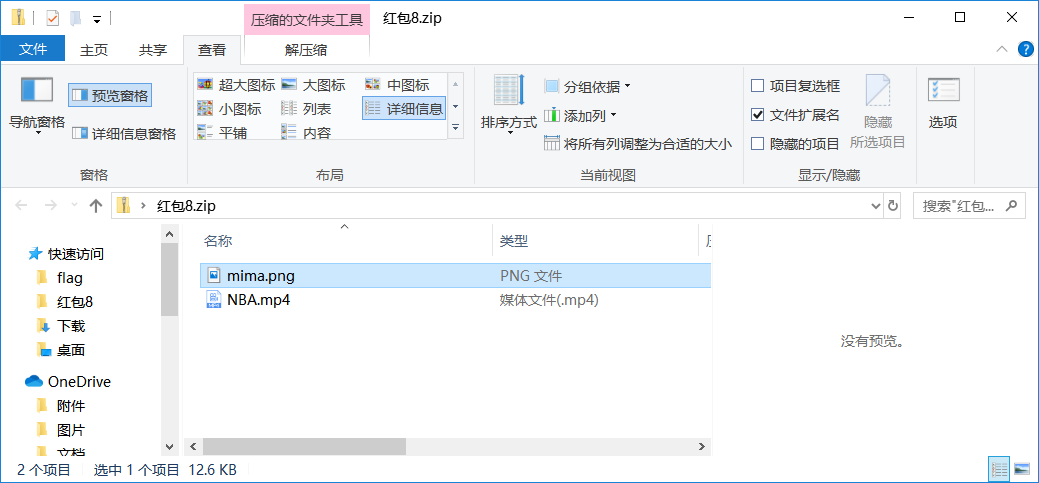

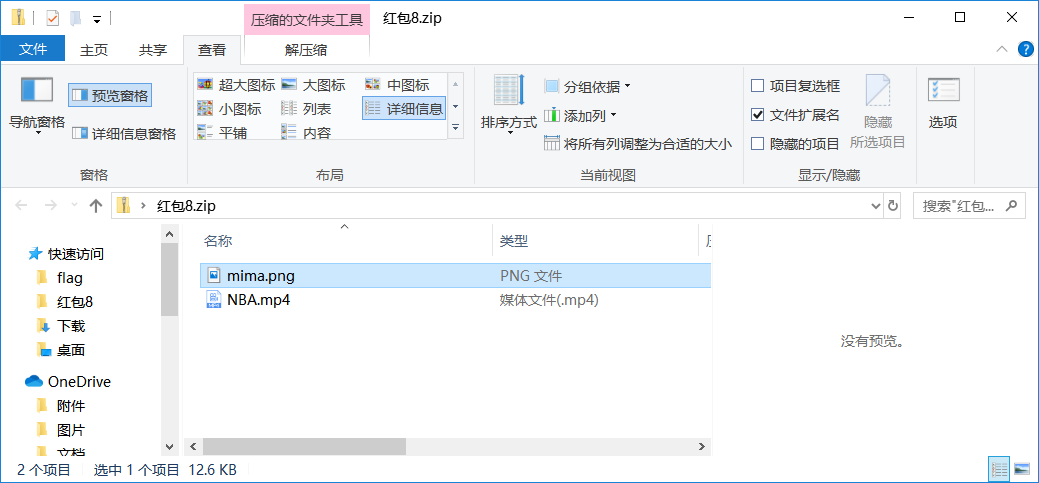

ctfshow红包题第八弹

给了个压缩包

mima.png不需要密码。

NBA.mp4需要密码

思路应该就是mima.png->NBA.mp4->flag

2020-02-19

,

2 min read

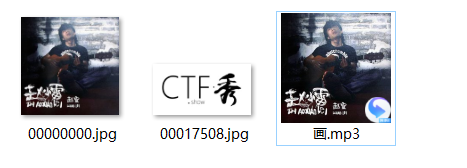

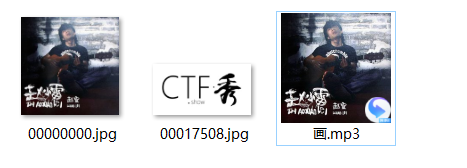

ctf.show红包题第五弹

下载地址:https://www.lanzous.com/i9e23fi

binwalk。foremost得到了一个MP3以及两张图片

2020-02-16

,

3 min read

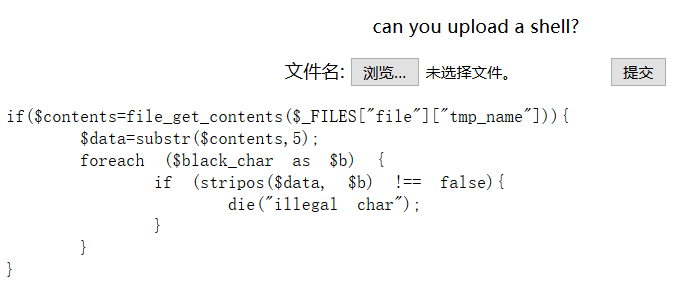

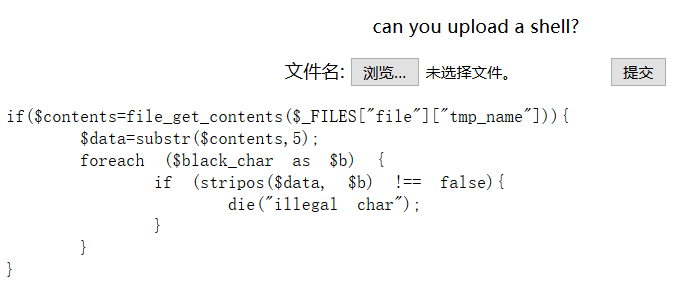

[SUCTF 2018]GetShell(无数字字母webshell)

是一个文件上传功能

取文件内容第6位匹配黑名单($b)。但是我们并不知道$b内容是啥。只能通过fuzz

2020-02-15

,

10 min read

ctf.show的两题红包题

第一题:MISC

下载地址:https://www.lanzous.com/i98rs2j

解压出了86张图片。发现是一个GIF分帧出来的

尝试合成GIF。发现没东西

每张图片后面都存在一串Base64

2020-02-12

,

2 min read

[网鼎杯 2018]Comment(Git恢复+二次注入)

扫目录扫到Git。githack恢复下

我用GitHack只恢复了一个write_do.php但是。里面代码是少了一部分的

这里需要用到https://github.com/wangyihang/githacker这个工具

我用的其他工具恢复出来只有文件。没有.git目录

2020-02-11

,

2 min read

[SWPUCTF 2016]Web7(CRLF+SSRF)

首先。题目就一个input和login

login需要admin密码

先从input开始

随手输了个123报错了。

2020-02-10

,

2 min read

无需爆破还原mt_rand()种子

详情看文章:https://www.anquanke.com/post/id/196831#h2-6

对于这个原理。还是懵懵的。

2020-02-09

,

1 min read

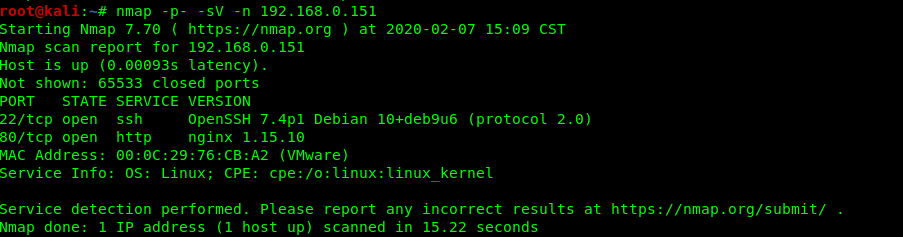

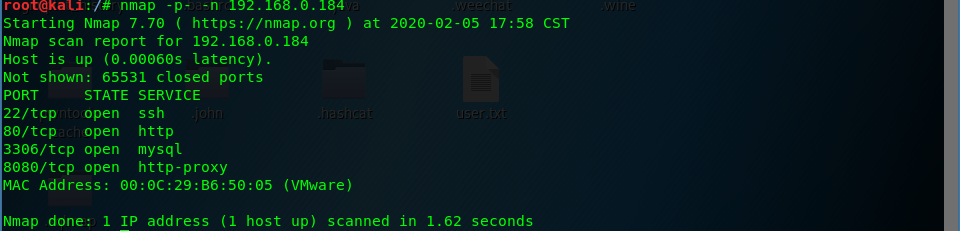

[vulnhub]DC-1/DC-2靶机

DC-1

开放端口

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.0p1 Debian 4+deb7u7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Debian))

111/tcp open rpcbind 2-4 (RPC #100000)

38538/tcp open status 1 (RPC #100024)

2020-02-06

,

2 min read