[DDCTF2018](╯°□°)╯︵ ┻━┻(凯撒密码+%128)

d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1b2e2e5e2b5b4e4b8b7e6e1e1b6b9e4b5e3b8b1b1e3e5b5b6b4b1b0e4e6b2fd

d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1b2e2e5e2b5b4e4b8b7e6e1e1b6b9e4b5e3b8b1b1e3e5b5b6b4b1b0e4e6b2fd

[HCTF2018]两道题了解flask的session机制

session安全问题

在Web中。Session一般都存储在服务端用来认证用户身份。用户不可控。

如果。用户可控Session就会导致安全问题存在

Mysql任意文件读取漏洞

实现原理:

攻击者搭建一个伪造的mysql服务器,当有用户去连接上这个伪造的服务器时。

攻击者就可以任意读取受害者的文件内容。

具体可以去看下Mysql连接时的流量。会有一个load_file命令。因为我们是服务端。可以自定义这个命令。就实现了任意文件读取。

[RCTF2019]nextphp( FFI/Serializable 的 __serialize 和 __unserialize )

index.php

<?php

if (isset($_GET['a'])) {

eval($_GET['a']);

} else {

show_source(__FILE__);

}

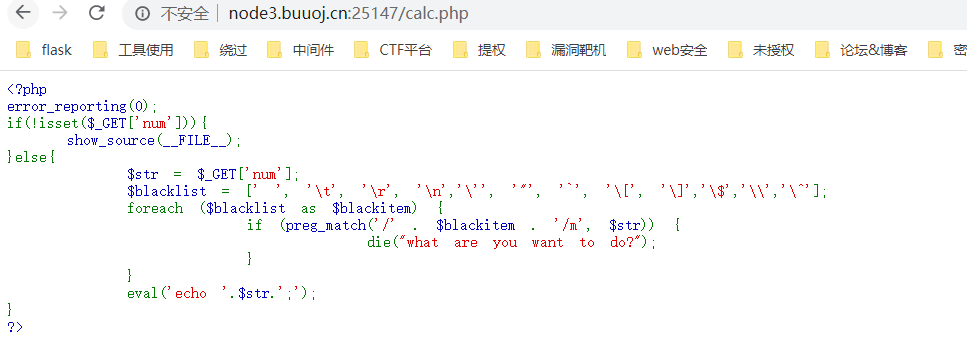

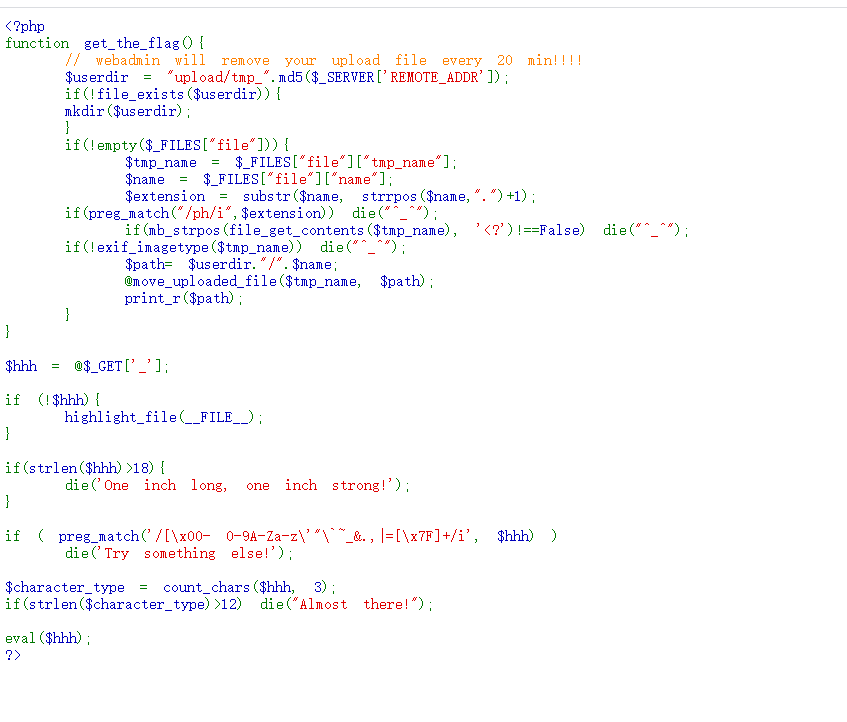

SUCTF2019 EasyPHP

要getflag。首先就要绕过正则。通过构造字符串。进入get_the_flag函数。才能进入下一步

过滤了取反什么的。没过滤异或。异或构造get_the_flag。

HTTP请求走私

HTTP请求走私攻击有点复杂。不像其他的攻击方式比较直观。漏洞原理是不同的RFC标准实现的方式不同。程序不同。对同一个HTTP请求。不同的服务器会产生不同的处理结果。这样就有了安全问题