USB流量解析

简介

USB接口是目前最为通用的外设接口之一,通过监听该接口的流量,可以得到很多有意思的东西,例如键盘击键,鼠标移动与点击,存储设备的明文传输通信、USB无线网卡网络传输内容等。本文将通过两个CTF题,讲解如何捕获USB接口的数据,以及键盘鼠标USB协议的具体解析方式。相关下载链接:http://pan.baidu.com/s/1i57b33B

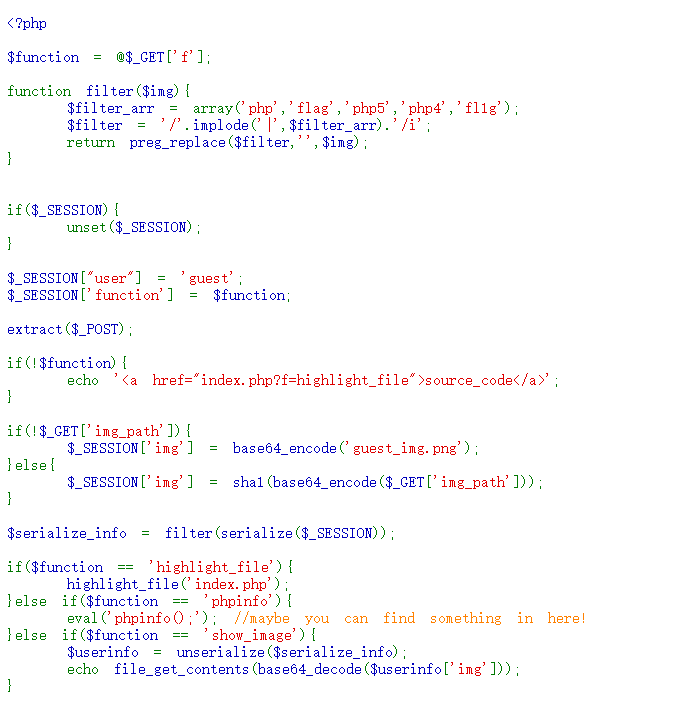

Mysql无列名注入/PDO/变量注入

简介

在mysql=>5版本中有information_schema数据库可以获取库名表名列名,在sql注入中十分常见。当过滤or时。这个库就会被过滤。

在Mysql5.5.x之后。默认使用innodb作为存储引擎

Pwn(绕过ASLR)

关于ASLR

ASLR(地址随机化)是一种针对缓冲区溢出的安全保护技术,通过对堆、栈、共享库映射等线性区布局的随机化,通过增加攻击者预测目的地址的难度,防止攻击者直接定位攻击代码位置,达到阻止溢出攻击的目的。

但是,地址随机化不是对所有模块和内存区都进行随机化!

[ISITDTU 2019]EasyPHP(无数字字母Webshell进阶)

过滤了大部分的函数以及[\x00-\x20][0-9]"$&.,|[{_defgops以及\x7f

并且。输出的字符串中。最多13种不同的字符。比如。%ff%73就算两个字符

浅析Unicode安全

源于Black hat 2019的一个议题。刷题的时候也出现了这类知识点

https://i.blackhat.com/USA-19/Thursday/us-19-Birch-HostSplit-Exploitable-Antipatterns-In-Unicode-Normalization.pdf

然而。全英文。心累